Вторая годовщина атаки вируса Petya: что изменилось в Украине

Не смотря на продолжающуюся кибервойну с Россией и огромный ущерб от ударившего по инфраструктуре два года назад вируса NotPetya, Украина, де-факто, остается неготовой к отражению новых кибератак, а уровень кибербезопасности госучреждений и частных компаний – крайне низкий.

К таким выводам пришли эксперты инициативной группы, которая на протяжении месяца проводила исследование сетей так называемых «защищенных» провайдеров телекоммуникаций, передает InternetUA.

Среди учреждений, у которых обнаружены существенные проблемы с кибербезопасностью – Энергоатом, Укрпошта, Укрзалізниця, КОРД, крупные логистическая и страховая компания и множество других

Как мы уже сообщали ранее, группа украинских ИБ-экспертов в рамках флеш-моба #двадцатьседьмое на протяжении месяца исследовала сети операторов, провайдеров телекоммуникаций, которые построили по требованию Государственной службы специальной связи и защиты информации так называемую комплексную систему защиты информации (КСЗИ) и имеют Аттестат соответствия системы защиты защищенных узлов доступа. КСЗИ, напомним, является обязательным условием для провайдера, предоставляющего услуги доступа к сети Интернет государственным органам и учреждениям, и стоит провайдеру от 300 тысяч гривен. Часть результатов исследования была опубликована ранее и уже при публикация первых результатов позволила исследователям говорить о том, что КСЗИ – «иллюзия защищенности, очковтирательство и рассадник коррупции». 27 июня ИБ-эксперты презентовали итоги акции #двадцатьседьмое общественности.

Что говорили

27 июня в Укринформ прошла совместная пресс-конференция Председателя Правления Интернет Ассоциации Украины Александра Федиенко и экспертов по кибербезопасности Контстантина Корсуна, Андрея Перцюха, Александра Галущенко и Андрей Перевезий на тему «Вторая годовщина кибератаки NotPetya: готова ли Украина к киберагресии?».

Пресс-конференция / Фото - Наталья Чиж

– Украина была эпицентром самой масштабной в истории человечества кибератаки – атаки вируса NotPetya. По некоторым оценкам, практически каждое четвертое предприятие Украины так или иначе зацепил этот вирус. Казалось бы: Украина находится в центре кибервойны и такие жестокие уроки должны были привести к тому, что мы пошли должны были пойти путем Эстонии и стать одной из самых мощных стран Европы в плане киберзащиты. Но этого не произошло, – отметил эксперт по кибербезопасности Константин Корсун.

Константин Корсун подчеркнул, что ключевым государственным агентством страны, отвечающим за кибербезопасность Украины, является Государственная служба специальной связи и защиты информации, но эта служба, по его мнению, не способна выполнять возложенные на нее задачи и обязанности.

– Она не является профессиональной, использует устаревшие методы, и её усилия не соответствуют современным вызовам киберзащиты страны и организации этой работы, – подчеркнул Корсун.

Особое внимание Константин Корсун обратил на КСЗИ – Комплексную систему защиты информации, которая «агрессивно и активно внедряется на различных предприятиях, объектах критической инфраструктуры»:

– В частности, есть положение, которое говорит, что провайдеры доступа к Интернету не имеют права предоставлять услуги госучреждениям, если у провайдеров нет КСЗИ. По этому поводу мои коллеги провели несколько интересных исследований.

Константин Корсун / Фото - Наталья Чиж

– Возникла идея посмотреть снаружи, что же происходит с нашими государственными ресурсами и провайдерами, которые имеют заключение о КСЗИ. Мы не использовали какие-либо специальные средства – мы использовали обычный компьютер, на котором не установлено ничего, то есть каждый пользователь Интернета может все эти манипуляции повторить, – объясняет один из инициаторов исследования Александр Галущенко. – Мы смотрели на веб-интерфейсы, на открытые ресурсы, и когда в течение месяца получили результаты и обработали их, стало на самом деле страшно: элементарные вещи, которые доступны с любой точки планеты любому пользователю Интернета, находятся в открытом доступе. При чем, эта информация не просто критическая, она архикритическая.

Александр Галущенко / Фото - Наталья Чиж

– Очень многие мои знакомые задавали мне вопрос о том, для чего нам это нужно. Мы все с вами живем в Украине и если, не дай Бог, какая-то из атомных электростанций, данные о которой есть в открытом доступе, рванет, пострадают все – вне зависимости от того, живете вы в Киеве, Одессе, Львове… К сожалению, наша страна находится не просто в состоянии кибервойны, мы находимся в состоянии войны с Российской Федерацией. Я не готов на сегодняшний день гарантировать, что у кого-то что-то в голове не стукнет и на нашу страну, на наши объекты критической инфраструктуры, не начнется атака. И на сегодняшний день, как показали наши исследования, объекты критической инфраструктуры (само определение которых на государственном уровне выписано крайне туманно) не просто не защищены, – они находятся в открытом доступе, – комментирует участник исследования Андрей Перевезий. – Точно так же в открытом доступе находятся персональные данные наших граждан.

Андрей Перевезий / Фото - Наталья Чиж

Андрей Перевезий отмечает – когда анонсировались итоги исследования, очень многие говорили о том, что сами провайдеры не имеют отношения к проблемам, обнаруженным у их клиентов:

– Мы ни в коей мере не говорим, что провайдеры виноваты с точки зрения того, что они не хранят нормально данные своих клиентов. Мы говорим о том, что провайдер получает КСЗИ, а КСЗИ не защищает клиента. Но мне лично, моим клиентам предлагали провайдеры и рассказывали о том, что у них КСЗИ, можно всё разместить и всё будет защищено, а ровно через полгода этих клиентов взломали. Мы говорим о том, что есть даже не КСЗИ, а базовые нормы кибербезопасности, кибергигиена, которую нужно соблюдать абсолютно всем, в том числе объектам критической инфраструктуры и провайдерам, у которых есть КСЗИ.

Что показали

– Мы ничего не взламывали, мы смотрели то, что открыто, то, что доступно каждому в рамках действующего законодательства. Я делегирован продемонстрировать то, что мы нашли во время этой акции, но хочу отметить, что это не первая наша акция, – это логическое продолжение одного из флэш-мобов, организованного Украинским киберальянсом. При этом часть данных, обнаруженных ещё тогда, до сих пор остается в Интернете, – подчеркнул эксперт по кибербезопасности Андрей Перцюх.

Андрей Перцюх / Фото - Наталья Чиж

На пресс-конференции показали только часть обнаруженных проблем, которые, по словам экспертов, являются показательными для составления общего представления о ситуации.

– Мы вынесли сюда лишь те случаи, которые характеризуют основные обнаруженные нами проблемы. Самих же проблем, на самом деле, очень много. Это не конечный перечень, – комментирует эксперт.

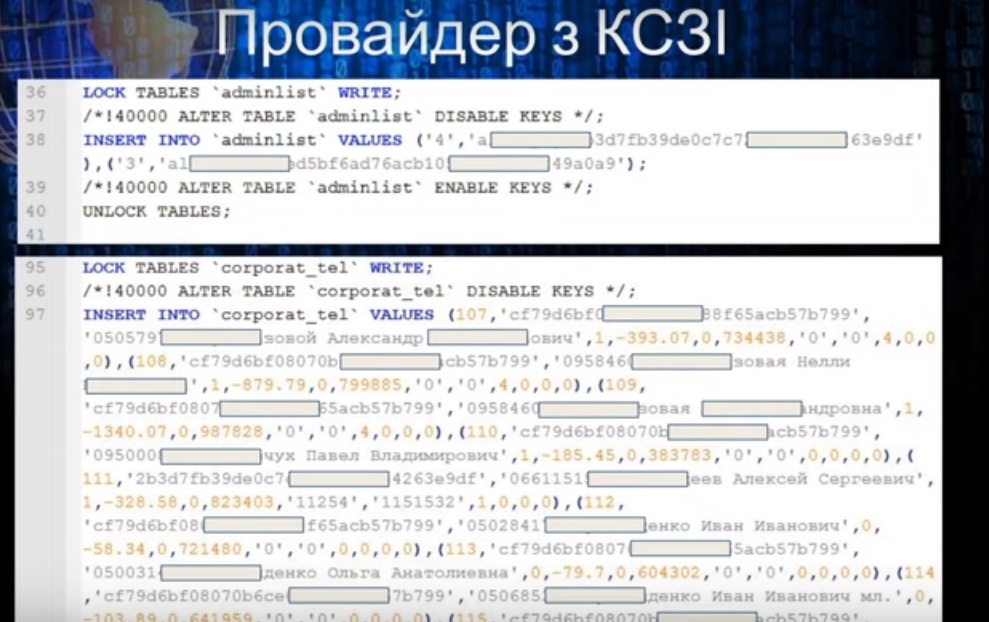

«Провайдер с КСЗИ»

В открытом доступе были обнаружены хеши паролей и персональные данные – бэкап базы данных, которая, по предположению экспертов, занимается управлением некой системой и, вероятно, принадлежит провайдеру с КСЗИ.

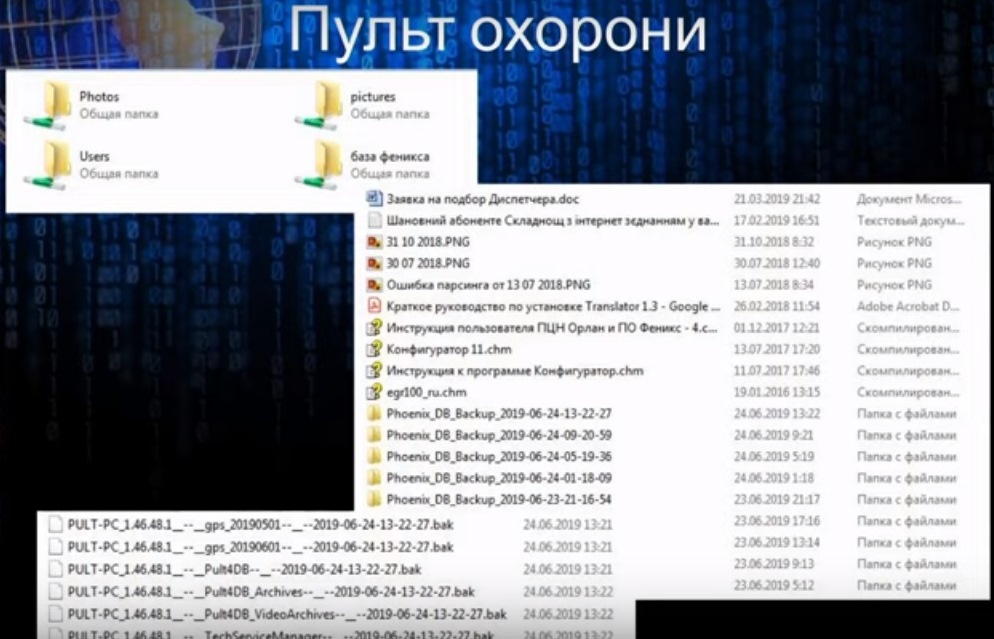

«Информация с пульта охраны»

В открытом доступе обнаружена открытая «в мир» общая папка с данными крупной охранной компании. Среди документов и данных, которыми охранники заботливо поделились со всеми желающими в сети, – сведения с пульта охраны, где аккумулируется информация о состоянии охраны, кодах доступа к охраняемому объекту, телефонах контактных лиц и т.д.

– Эта вся информация доступна, как и программное средство управления пультом охраны, где видно, где и когда срабатывает сигнализация. Это данные большой компании, которая работает в целом ряде крупных городов. Возможно, это даже государственная структура, – прокомментировал Андрей Перцюх.

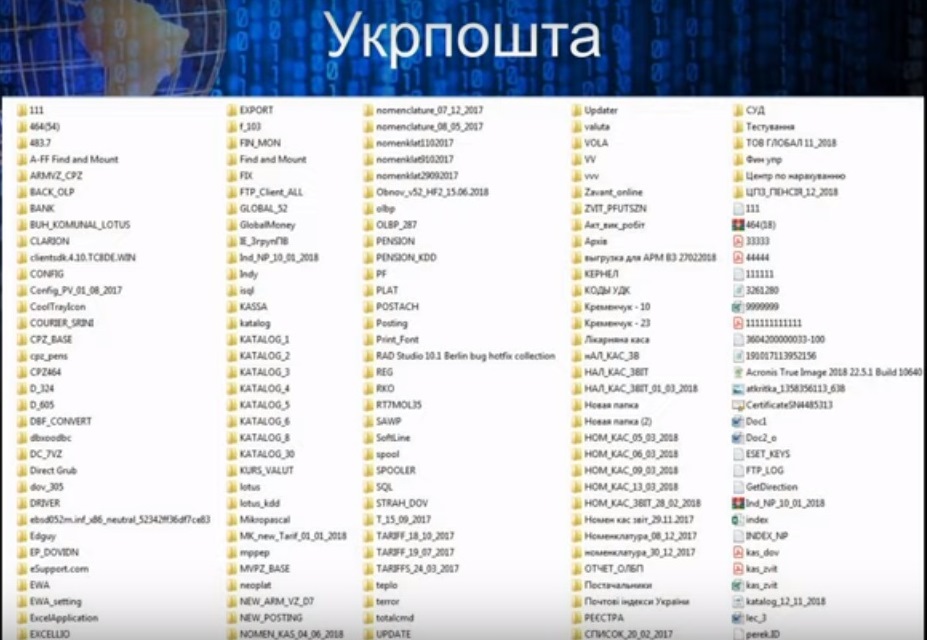

«Укрпочта»

На скриншоте – открытая папка, доступная любому пользователю сети, с каталогами, где хранятся отчеты, информация о выдаче пенсий и т.д.

– Настолько большого объема данных, как у них, мы не видели – мы просто даже не смогли всё обработать, – комментирует Андрей Перцюх.

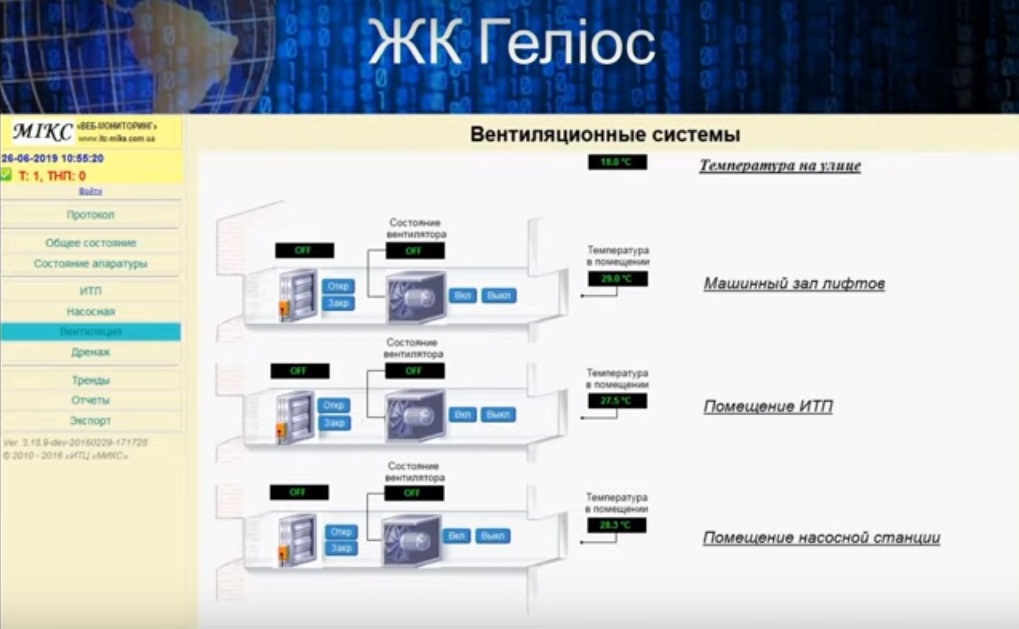

ЖК Гелиос

Система управления автоматизированными системами здания доступна онлайн.

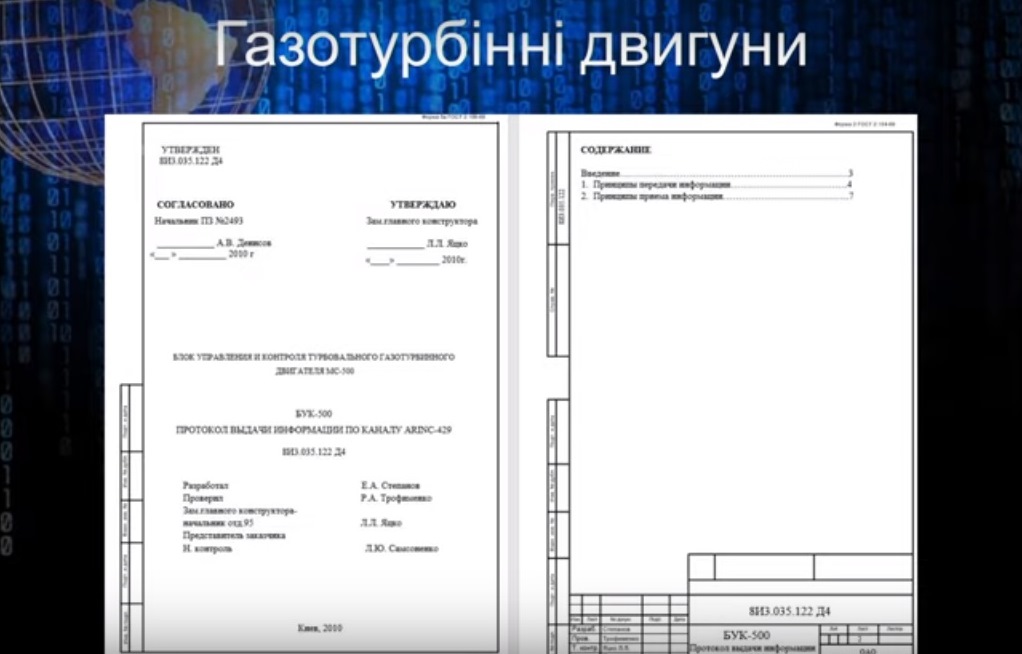

Чертежи документов

В открытом доступе обнаружены чертежи газотурбинных двигателей предприятия, которым, предположительно, является «Мотор Сич».

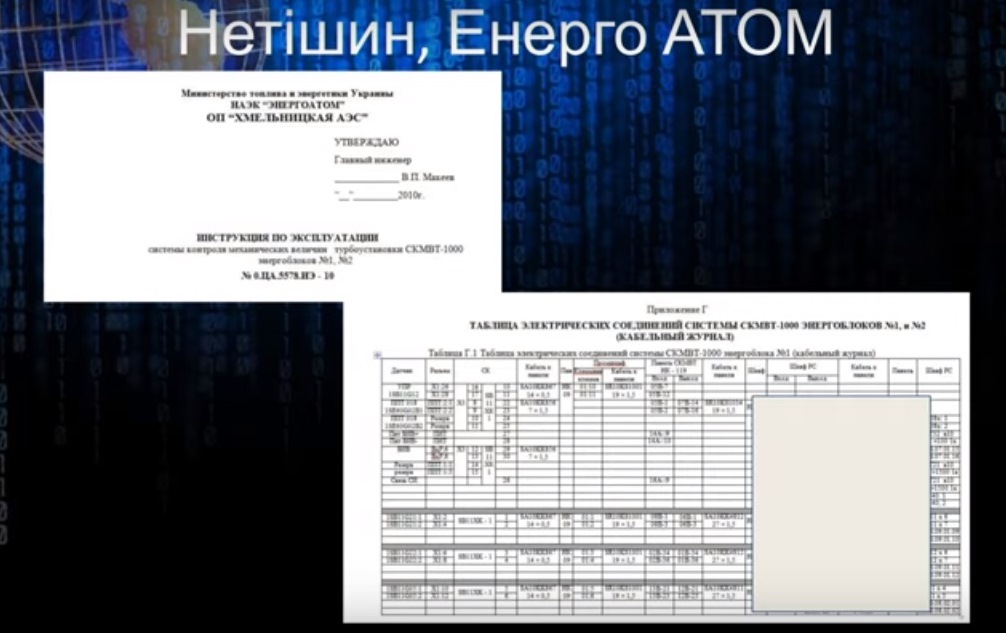

НАЭК Энергоатом

Датчики Энергоатома.

– Наиболее громким, в своё время, наверное, был наш спор с представителями Энергоатома касательно информации, которая была обнаружена и продолжает обнаруживаться в открытом доступе об атомных электростанциях. Мы показываем здесь обнаруженные фотографии датчиков Энергоатома, потому что остальная информация, по нашему мнению, очень критическая, – объясняет Андрей Перцюх.

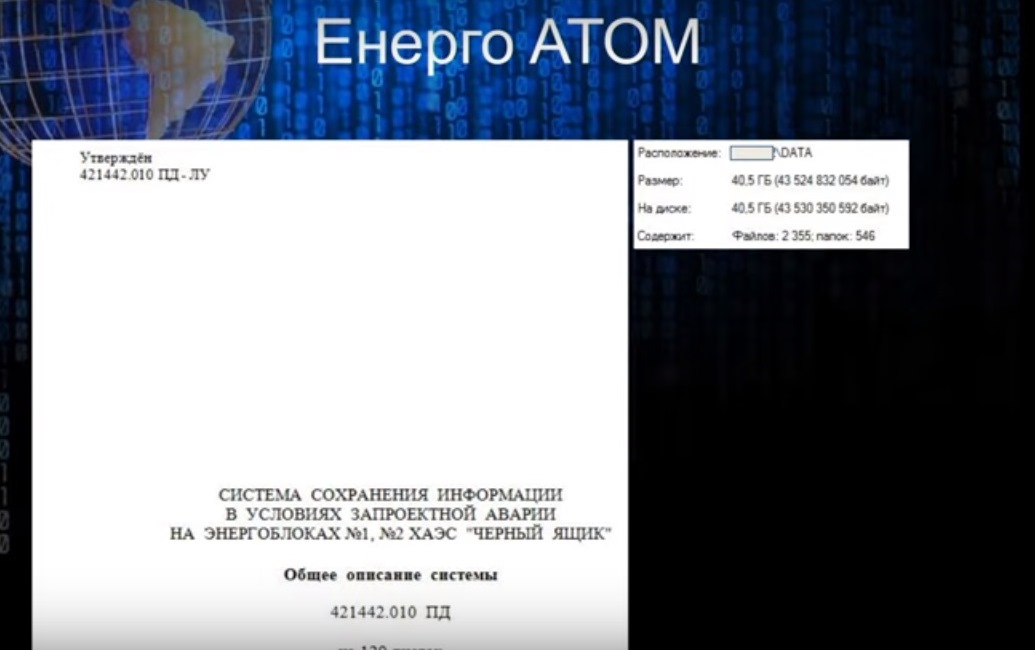

Технологическая информация Энергоатома по энергоблокам.

Описание системы блока аварийного сохранения данных.

– Если вы знаете, как именно эта информация хранится, условно говоря, создание внештатной аварийной ситуации с возможностью её фиксации можно просчитать, изучив эту документацию, – комментирует Андрей Перцюх. – Отмечу, что когда информация касается столь критических инфраструктур, она сразу же передается в соответствующие органы.

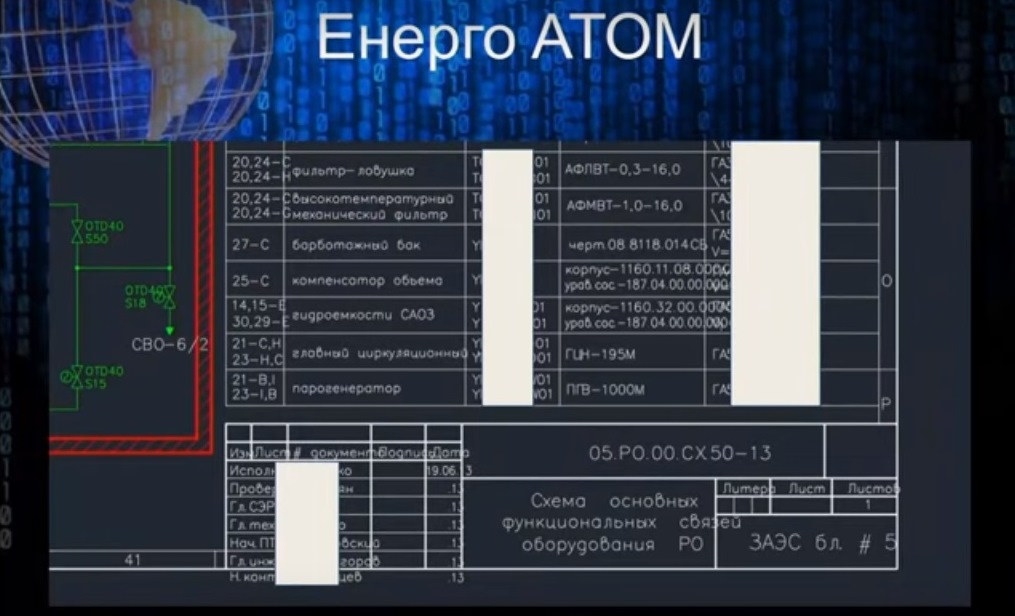

Элементы чертежей энергоблока

Электронная схема управления, собственно, реактором.

Технологические схемы реакторного цеха Южно-Украинской АЭС.

«Укрзализныця»

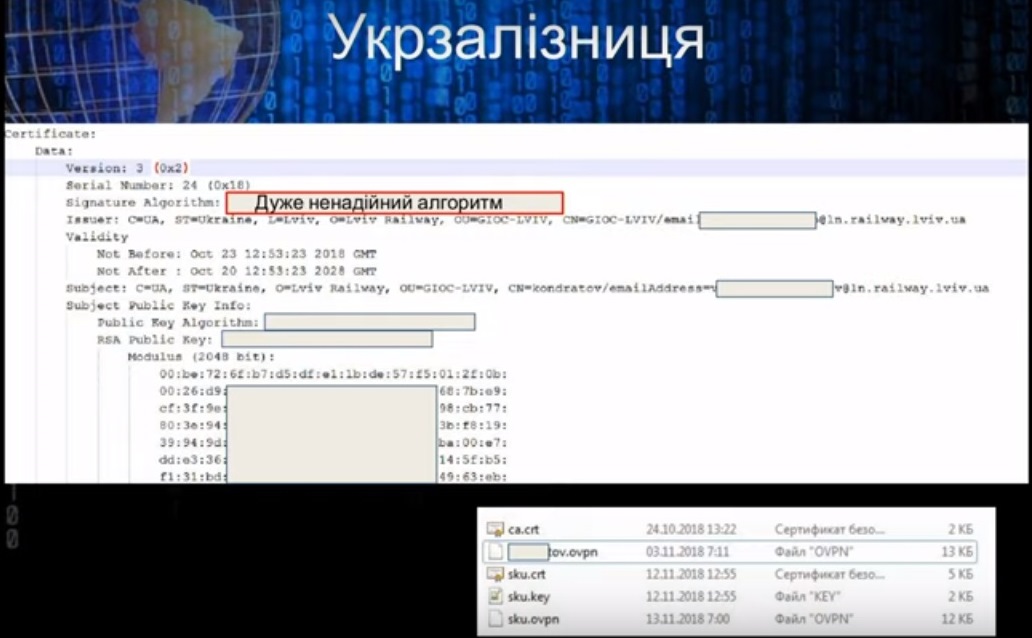

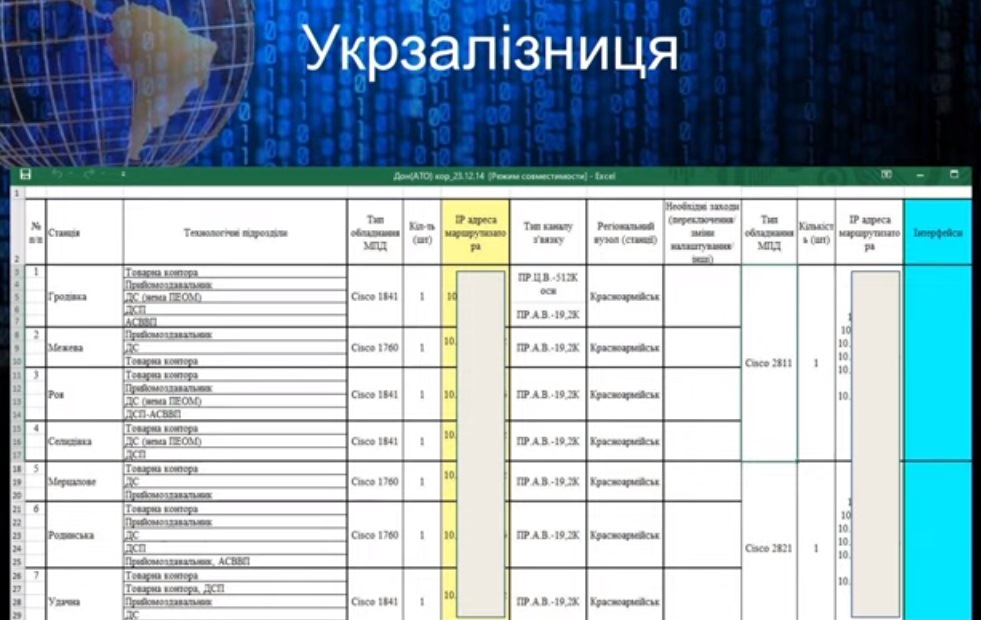

Критическая транспортная инфраструктура – Укрзализныця. Используется очень слабый механизм шифрования. Данные доступны онлайн в «расшареном» виде. В нижнем углу находится информация с открытыми ключами доступа к частной сети Укрзализныци, благодаря которой можно зайти с Интернета в эту часть частной сети.

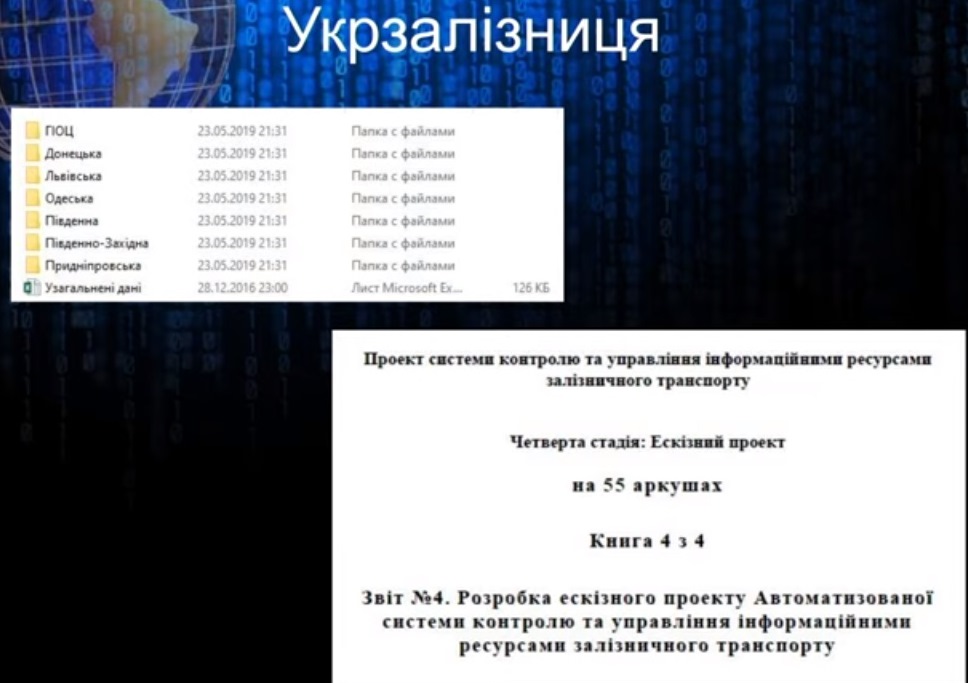

Часть открытой для всех желающих информации, касающейся Львовской, Одесской, Юго-Западной, Приднепровской, Донецкой железных дорог и Центра обслуживания.

– В этих папках доступна контрольная информация о сетях. Архитектура всей сети доступна, – комментирует эксперт.

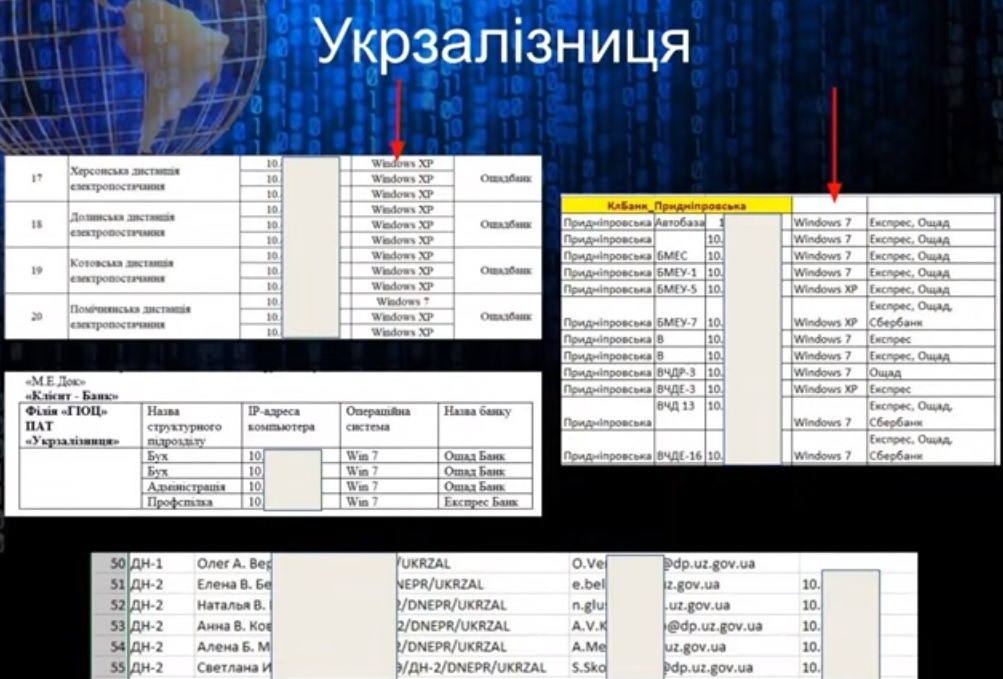

Устаревшая операционная система, используемая УЗ.

– Не нужно долго искать информацию об уязвимостях ОС. Если вы знаете, какие системы используются, имеете VPN-доступ, и знаете архитектуру сети, – этого больше чем достаточно большинству злоумышленников, – отмечает Андрей Перцюх.

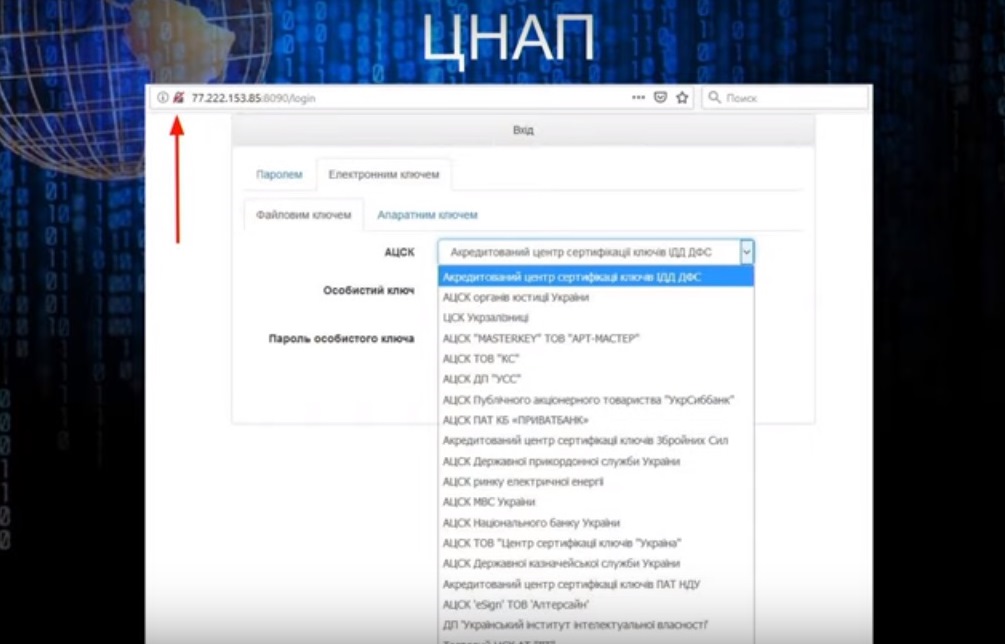

«ЦНАП»

Информация о Центрах предоставления административных услуг, доступная по протоколам незащищенного доступа (http-протокол, без шифрования).

– Мы очень много находили таких ресурсов, но вынесли напоказ только «ЦНАПы». потому что это физически касается каждого. Если вы пользуетесь услугами ЦНАП, информация о вас может утечь благодаря методам ARP-спуффинга, используемыми злоумышленниками, – объясняет эксперт.

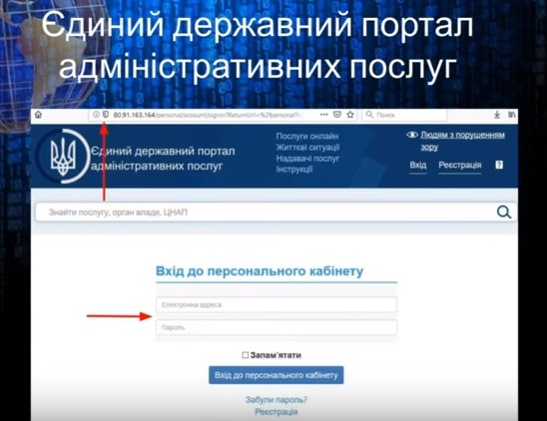

Аналогичная ситуация – на Едином портале административных услуг

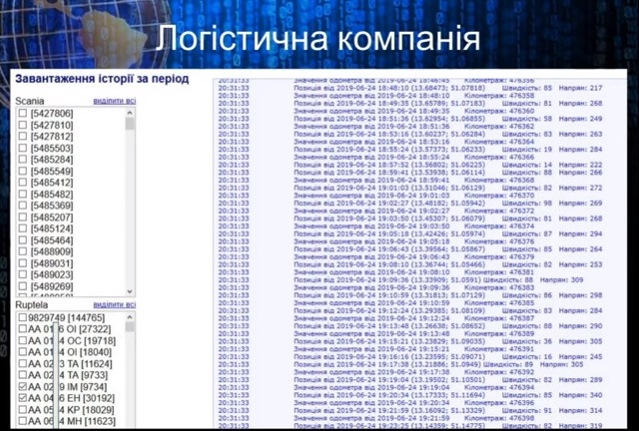

Логистическая компания

Информация логистической компании о передвижении транспорта, маршрутах, состоянии техники и т.д.

Система водоснабжения Львова

– Ещё одна критическая инфраструктура – система водоснабжения Львова. Мы можем увидеть, как работают насосы, сколько перекачано воды, как это работает и т.д., – говорит Андрей Перцюх.

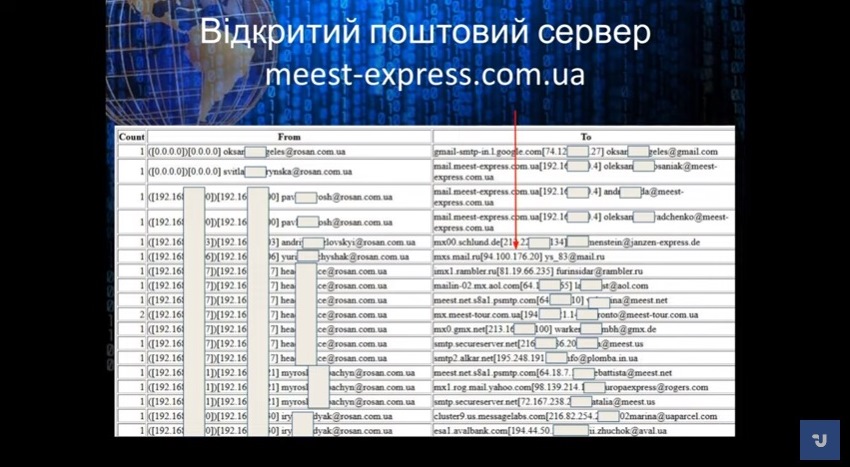

Открытый почтовый сервер meest-express.com.ua

Почтовый сервер, где видно с кем ведется переписка, IP-адреса и т.д.

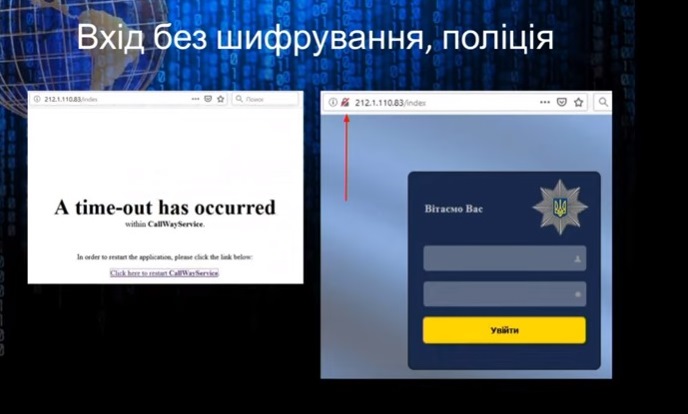

Полиция

Вход без шифрования.

– У нас есть огромное подозрение, что это система полиции, куда вход осуществляется без шифрования. Насколько это прямо используется – говорить не будем, но это доступно, – объясняет эксперт.

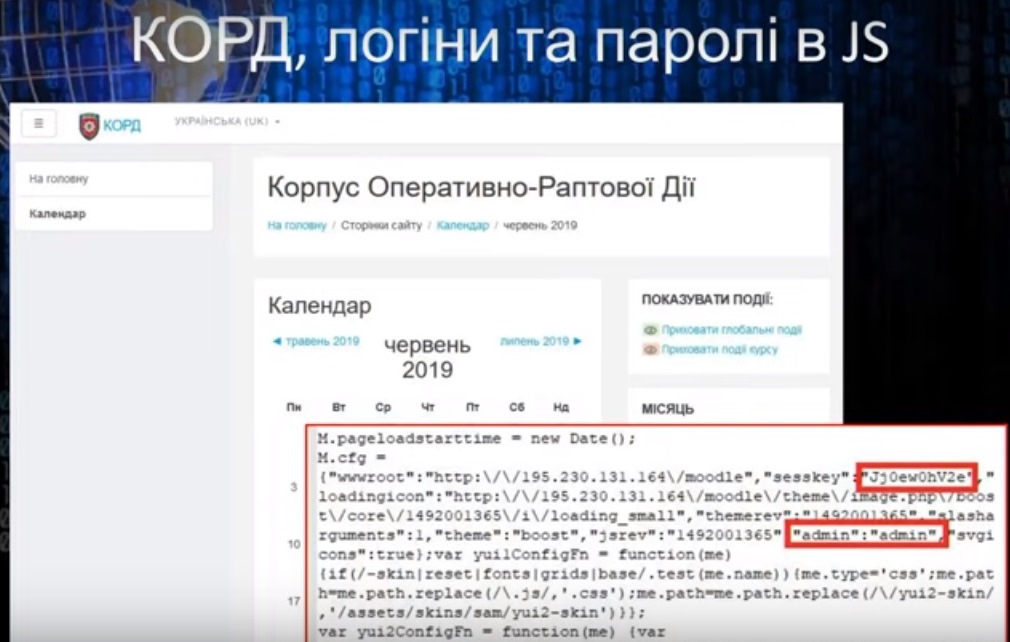

КОРД

– Когда система разрабатывается нелепо и используются такие элементы, как информация об авторизации, которая сохраняется в java-скрипте на стороне клиента, это вызывает шок. Вызывает также шок использование таких простых пасфраз как логин «admin» и пароль «admin». Здесь вы видите и сессионный ключ и авторизационные данные к системе/модулю этой организации, – комментирует Андрей Перцюх.

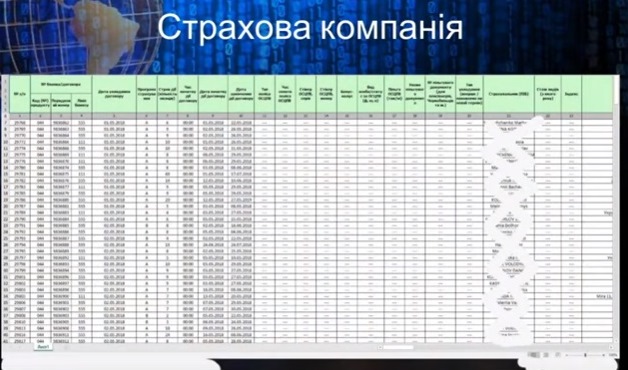

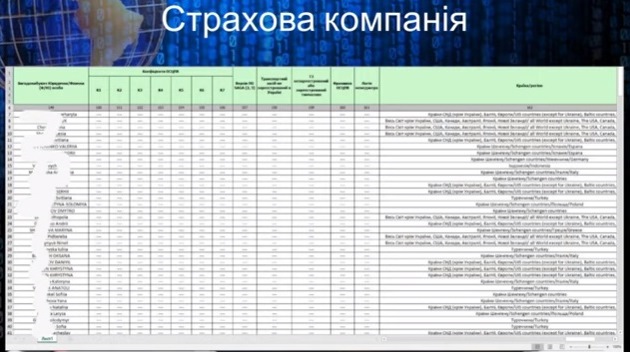

Страховая компания

– Данная страховая компания достаточно оперативно отреагировала на наше сообщение об утечке информации и закрыла проблему. Теперь мы ожидаем от нее отчета и сообщений своим клиентам о том, что произошла утечка информации с их персональными данными. По структуре таблицы вы можете увидеть, что здесь вся информация о клиентах, в том числе и о местах, куда они ездили, автомобилях и т.д., – отмечает эксперт.

Также во время презентации показаны информация о почтовом сервере провайдера «Фарлеп» без https, о множестве систем электропитания, трансмиттере в Луцке, передающем сигнал на частоте 90,3 МГц.

Как реагируют

В большинстве случаев, отмечают участники пресс-конференции, на информацию об уязвимостях государственные структуры реагируют негативно. При этом бизнес научился прислушиваться к сообщениям о проблемах и оперативно закрывает «дыры». Тем не менее, в случае полномасштабной атаки «нового NotPetya» ни украинский бизнес, ни госучреждения и объекты критической инфраструктуры к ней просто не готовы.

– Среди государственных структур реакция в 99% случаев негативная. Среди частных структур – порядка 60% реагируют оперативно и закрывают. На сегодняшний день Украина не готова к повторной атаке масштаба NotPetya. Как пример: за последнюю неделю только я знаю 5 компаний, у которых были зашифрованы данные. Алгоритм шифровки данных и распространения вируса был именно таким, как и у NotPetya. – комментирует Андрей Перевезий. – Это говорит о многом. Поэтому утверждать, что уровень угрозы меньше, я не могу. Может, действительно, меньше где-то на 7% (те 7%, которые сделали выводы и защитили инфраструктуру). Со стороны государства я изменений вообще не вижу. И мы это сегодня показали.

Андрей Перевезий и Александр Галущенко / Фото - Наталья Чиж

КСЗИ не работает

Одной из причин, благодаря которой многие госучреждения и объекты критической инфраструктуры так и остаются плохо защищенными, эксперты называют Комплексную систему защиты информации. Дело в том, что подключение (не зависимо от того, защищенное, или обычное) к интернет-сервис провайдеру, построившему КСЗИ, госорганы зачастую воспринимают чуть ли не как построение КСЗИ у себя.

– Есть интернет-сервис провайдеры, которые имеют КСЗИ на своих системах. Интернет-провайдер, у которого есть КСЗИ, защищает себя. К сожалению, многие госучреждения понимают это так, что если они подключаются к этому оператору, то они автоматически защищены. Это не так. Если вы подключаетесь к такому интернет-сервис провайдеру, вы должны четко ставить задачу этому провайдеру – от чего он должен вас защищать. В оператора с КСЗИ есть длинный перечень предоставляемых услуг, но если госучреждение, которому навязывают подключение к защищённому провайдеру, не поставило провайдеру четкой задачи от чего его нужно защищать, то, условно говоря, это учреждение подключается как бизнес-структура к бизнес-структуре, – комментирует Глава Правления Интернет Ассоциации Украины Александр Федиенко. – Ещё одно звено провайдеров – хостинг-провайдеры. Это уже отдельный вопрос: действительно, если мы говорим о хостинг провайдерах, которые берут на свои площадки какую-то информацию, то они должны её защищать. Есть огромная разница между провайдером, который передает информацию, и провайдером, которому вы передаете информацию на хранение.

– Есть интернет-сервис провайдеры, которые имеют КСЗИ на своих системах. Интернет-провайдер, у которого есть КСЗИ, защищает себя. К сожалению, многие госучреждения понимают это так, что если они подключаются к этому оператору, то они автоматически защищены. Это не так. Если вы подключаетесь к такому интернет-сервис провайдеру, вы должны четко ставить задачу этому провайдеру – от чего он должен вас защищать. В оператора с КСЗИ есть длинный перечень предоставляемых услуг, но если госучреждение, которому навязывают подключение к защищённому провайдеру, не поставило провайдеру четкой задачи от чего его нужно защищать, то, условно говоря, это учреждение подключается как бизнес-структура к бизнес-структуре, – комментирует Глава Правления Интернет Ассоциации Украины Александр Федиенко. – Ещё одно звено провайдеров – хостинг-провайдеры. Это уже отдельный вопрос: действительно, если мы говорим о хостинг провайдерах, которые берут на свои площадки какую-то информацию, то они должны её защищать. Есть огромная разница между провайдером, который передает информацию, и провайдером, которому вы передаете информацию на хранение.

Александр Федиенко отметил, что к чести интернет-сервис провайдеров, построивших КСЗИ, «критических дыр, с помощью которых в дальнейшем, не нарушая законодательства, возможно было бы вмешаться в работу операторов/провайдеров, найдено почти не было». Вместе с тем, Председатель Правления ИнАУ обратил внимание на одну из главных «организационных» проблем в сфере кибербезопасности государственных учреждений и объектов критической инфраструктуры – отсутствие ответственных:

– В государственных структурах или на объектах критической инфраструктуры никто не несет никакой ответственности: иногда там вообще нет даже специалиста по кибербезопасности. Это большая проблема: лицо, руководящее критической инфраструктурой, не несет никакой ответственности. Мы знаем много таких случаев – когда в ГФС, например, терялась база налогоплательщиков, потому что не было бэкапов, и за это никто не понес ни административной, ни, тем более, уголовной ответственности.

Александр Федиенко / Фото - Наталья Чиж

Кроме этого, сама Комплексная система защиты информации морально устарела и превратилась в «обязаловку» для провайдеров, желающих работать с госучреждениями и конкурентное преимущество в борьбе провайдера за выживание на рынке. Госучреждения же довольно часто выбирают «легкий путь» – им дешевле подключится к защищенному провайдеру и отчитаться о защите, чем действительно покупать у таких провайдеров защищенный доступ, который стоит в разы дороже обычного. В результате – полная профанация идеи защиты:

– Государство Украина в лице Госспецсвязи запрещает госучреждениям подключаться к тем интернет-сервис провайдерам, у которых нет КСЗИ. Провайдеры вынуждены строить КСЗИ, чтобы не потерять клиентов и как-то выживать на этом рынке. Они получают Аттестат соответствия КСЗИ и потом используют его в конкурентной борьбе: идут к государственным клиентам, показывают эту бумажку и говорят, что есть обычный доступ, а есть защищенный. Клиент спрашивает о цене и понимает, что защищенный доступ – это дорого. И государственный клиент выбирает обычный доступ, – объясняет Константин Корсун. – То есть, формально у провайдера есть КСЗИ, которая сама по себе устарела, но государственные клиенты, для которых, собственно, КСЗИ и делается, даже ею просто пренебрегают. Получается, что провайдеры тратят кучу времени, от 300 тысяч гривен, огромное количество времени и сил, но на выходе это – полная профанация. Требования к провайдерам касаются исключительно провайдеров и никоим образом не помогают защищать себя их клиентам – государственным учреждениям.

– Государство Украина в лице Госспецсвязи запрещает госучреждениям подключаться к тем интернет-сервис провайдерам, у которых нет КСЗИ. Провайдеры вынуждены строить КСЗИ, чтобы не потерять клиентов и как-то выживать на этом рынке. Они получают Аттестат соответствия КСЗИ и потом используют его в конкурентной борьбе: идут к государственным клиентам, показывают эту бумажку и говорят, что есть обычный доступ, а есть защищенный. Клиент спрашивает о цене и понимает, что защищенный доступ – это дорого. И государственный клиент выбирает обычный доступ, – объясняет Константин Корсун. – То есть, формально у провайдера есть КСЗИ, которая сама по себе устарела, но государственные клиенты, для которых, собственно, КСЗИ и делается, даже ею просто пренебрегают. Получается, что провайдеры тратят кучу времени, от 300 тысяч гривен, огромное количество времени и сил, но на выходе это – полная профанация. Требования к провайдерам касаются исключительно провайдеров и никоим образом не помогают защищать себя их клиентам – государственным учреждениям.

Похоже, то, что КСЗИ стала инструментом конкурентной борьбы на рынке, а не инструментом защиты, поняли и в Госспецсвязи. Риторический вопрос первого заместителя председателя Комиссии по науке и ИТ УСПП Олега Гусева поставил точку в пресс-конференции и, похоже, выразил мысль, которую поддержали все участники исследования:

– Раньше на сайте ГСССЗИ размещалась информация о 5 субъектах, получивших документы о наличии КСЗИ. В этом году есть информация о 17. Субъектов хозяйствования в сфере телекоммуникаций – более 5 тысяч. Получить КСЗИ – от 300 тысяч гривен до, по некоторым оценкам, миллиона гривен. Не кажется ли вам, что существует четко построенная коррупционная схему по викачиванию денег из перспективного рынка размером в 4,8 миллиарда?

– Раньше на сайте ГСССЗИ размещалась информация о 5 субъектах, получивших документы о наличии КСЗИ. В этом году есть информация о 17. Субъектов хозяйствования в сфере телекоммуникаций – более 5 тысяч. Получить КСЗИ – от 300 тысяч гривен до, по некоторым оценкам, миллиона гривен. Не кажется ли вам, что существует четко построенная коррупционная схему по викачиванию денег из перспективного рынка размером в 4,8 миллиарда?