Витік «файлів Vulkan» розкриває тактику кібервійни Путіна

Непомітний офіс знаходиться в північно-східному передмісті Москви. На табличці написано: «Бізнес-центр». Неподалік є сучасні житлові квартали та розкиданий старий цвинтар із порослими плющем військовими меморіалами. Це місце, де колись тренував свою могутню армію Петро Перший.

Всередині шестиповерхового будинку нове покоління допомагає російським військовим. Його зброя є більш досконалою, ніж у епохи Петра Великого: не пики та алебарди, а інструменти злому та дезінформації.

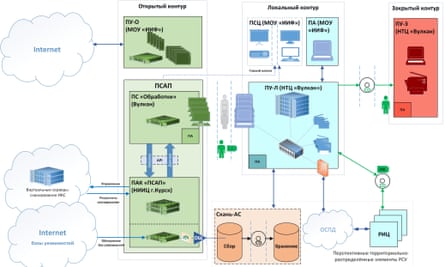

Розробниками програмного забезпечення цих систем є співробітники NTC Vulkan. Зовні це виглядає як звичайна консалтингова компанія з кібербезпеки. Однак витік секретних файлів з компанії викрив її роботу зі зміцнення можливостей Володимира Путіна у веденні кібервійни.

Тисячі сторінок секретних документів розкривають, як інженери Vulkan працювали на російські військові та розвідувальні служби, щоб підтримувати хакерські операції, тренувати оперативників перед атаками на національну інфраструктуру, поширювати дезінформацію та контролювати розділи Інтернету.

Робота компанії пов'язана з федеральною службою безпеки або ФСБ, внутрішньою розвідкою; оперативно-розвідувальні підрозділи збройних сил, відомі як ГОУ та ГРУ; і СВР, російська організація зовнішньої розвідки.

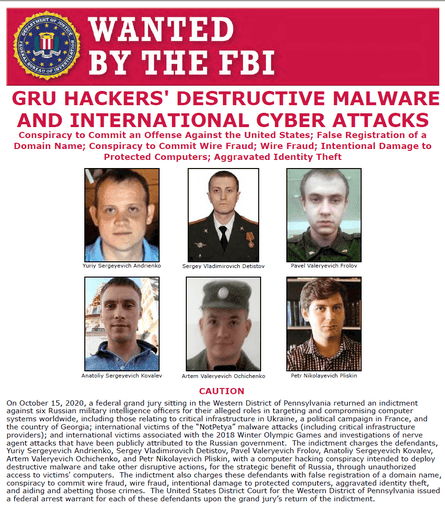

Один документ пов’язує інструмент для кібератак Vulkan із сумнозвісною хакерською групою Sandworm, яка, за словами уряду США, двічі викликала відключення електроенергії в Україні, зірвала Олімпійські ігри в Південній Кореї та запустила NotPetya, найбільш економічно руйнівне шкідливе програмне забезпечення в історії. Під кодовою назвою Scan-V він шукає в Інтернеті вразливості, які потім зберігаються для використання в майбутніх кібератаках.

Інша система, відома як «Амезіт», являє собою план стеження та контролю за Інтернетом у регіонах, підконтрольних Росії, а також дозволяє дезінформацію через підроблені профілі в соціальних мережах. Третя система, створена Vulkan – Crystal-2V – це програма навчання кібероператорів методам, необхідним для виведення з ладу залізничної, повітряної та морської інфраструктури. У файлі, що пояснює програмне забезпечення, зазначено: «Рівень секретності інформації, що обробляється та зберігається в продукті, — «Цілком таємно».

Файли Vulkan, які датуються 2016-2021 роками, були опубліковані анонімним інформатором, обуреним війною Росії в Україні. Такі витоки з Москви вкрай рідкісні. Через кілька днів після вторгнення в лютому минулого року джерело звернулося до німецької газети Süddeutsche Zeitung і повідомило, що ГРУ і ФСБ «ховаються за» Вулканом.

«Люди повинні знати про небезпеку цього», – сказав викривач. «У зв’язку з подіями в Україні я вирішив оприлюднити цю інформацію. Компанія робить погані речі, а російський уряд є боягузливим і неправим. Я злий через вторгнення в Україну і ті жахливі речі, які там відбуваються. Я сподіваюся, що ви зможете використати цю інформацію, щоб показати, що відбувається за зачиненими дверима».

Пізніше джерело поділилося даними та додатковою інформацією з мюнхенським стартапом Paper Trail Media . Кілька місяців журналісти 11 ЗМІ, включаючи Guardian, Washington Post і Le Monde, досліджували файли в консорціумі на чолі з Paper Trail Media і Der Spiegel.

П'ять західних спецслужб підтвердили автентичність файлів Vulkan. Компанія та Кремль не відповіли на численні запити про коментарі.

Витік містить електронні листи, внутрішні документи, плани проектів, бюджети та контракти. Вони пропонують зрозуміти масштабні зусилля Кремля в кіберсфері в той час, коли він веде жорстоку війну проти України. Невідомо, чи використовувалися створені Vulkan інструменти для реальних атак в Україні чи деінде.

Але відомо, що російські хакери неодноразово атакували українські комп’ютерні мережі; кампанія, яка триває. Після минулорічного вторгнення ракети Москви вразили Київ та інші міста, знищивши критичну інфраструктуру та залишивши країну в темряві.

Аналітики кажуть, що Росія також втягнута в постійний конфлікт із тим, кого вона вважає своїм ворогом, Заходом, включаючи США, Велику Британію, ЄС, Канаду, Австралію та Нову Зеландію, усі з яких розробили власні секретні можливості для кібернаступу. гонка цифрових озброєнь.

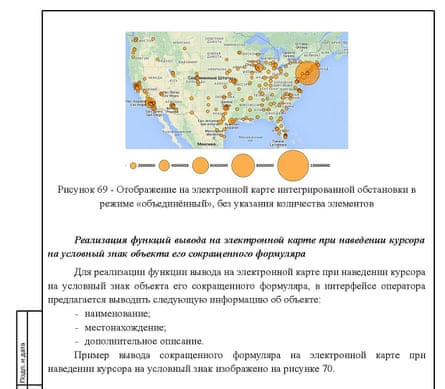

Деякі документи у витоку містять те, що виглядає як ілюстративні приклади потенційних цілей. Один містить карту, на якій зображено точки по всій території США. Інший містить деталі атомної електростанції в Швейцарії.

В одному документі показано, як інженери рекомендують Росії розширити власні можливості за допомогою хакерських інструментів, викрадених у 2016 році з Агентства національної безпеки США та опублікованих в Інтернеті.

Джон Халтквіст, віце-президент з аналізу розвідданих у фірмі з кібербезпеки Mandiant, яка перевірила добірку матеріалів на прохання консорціуму, сказав: «Ці документи свідчать про те, що Росія розглядає атаки на цивільну критичну інфраструктуру та маніпулювання соціальними медіа як одне ціле. та сама місія, яка, по суті, є нападом на бажання ворога боротися».

Що таке Вулкан?

Виконавчий директор «Вулкана» Антон Марков — чоловік середніх років, з підстриженим волоссям і темними мішками під очима. У 2010 році разом з Олександром Іржавським Марков заснував «Вулкан» (англ. «вулкан»). Обидва є випускниками військової академії Санкт-Петербурга і служили в армії в минулому, дослужившись до капітана та майора відповідно. «У них були хороші контакти в цьому напрямку», — сказав один колишній співробітник.

Підприємство входить до військово-промислового комплексу Росії. Цей підземний світ охоплює шпигунські агентства, комерційні фірми та вищі навчальні заклади. Фахівці, такі як програмісти та інженери, переходять з однієї галузі в іншу; таємні державні актори значною мірою покладаються на досвід приватного сектору.

Vulkan був запущений у той час, коли Росія стрімко розширювала свої кібер-можливості. Традиційно лідерство у кіберсправах взяла на себе ФСБ. У 2012 році Путін призначив міністром оборони амбітного та енергійного Сергія Шойгу. Шойгу, який відповідає за війну Росії в Україні, хотів мати власні кібервійська, які підпорядковувалися б безпосередньо йому.

З 2011 року Вулкан отримав спеціальні державні ліцензії на роботу над секретними військовими проектами та державною таємницею. Це технологічна компанія середнього розміру з понад 120 співробітниками, близько 60 з яких є розробниками програмного забезпечення. Невідомо, скільки приватних підрядників мають доступ до таких чутливих проектів у Росії, але за деякими оцінками їх не більше десятка.

Корпоративна культура Vulkan більше Кремнієва долина, ніж шпигунське агентство. У ньому є штатна футбольна команда, а також мотиваційні електронні листи з порадами щодо фітнесу та святкування днів народження співробітників. Є навіть оптимістичний слоган: «Зробимо світ кращим» у глянцевому рекламному ролику.

Vulkan каже, що спеціалізується на «інформаційній безпеці»; офіційно його клієнтами є великі російські державні компанії. Серед них Сбербанк, найбільший банк країни; національна авіакомпанія "Аерофлот"; і російські залізниці. «Робота приносила задоволення. Ми використовували новітні технології, - сказав один колишній співробітник, який зрештою пішов, розчарувавшись у роботі. - Люди були справді розумними. І гроші були хороші, значно вище звичайного курсу».

Окрім технічного досвіду, ці щедрі зарплати купували очікування розсудливості. Частина співробітників є випускниками МДТУ імені Баумана, який має довгу історію годування призовників до міністерства оборони. Робочі процеси організовані за принципами суворої операційної таємниці, при цьому співробітникам ніколи не повідомляють, над чим працюють інші відділи.

Дух фірми є патріотичним, як свідчить витік інформації. У новорічну ніч 2019 року співробітник створив легковажний файл Microsoft Excel із радянською військовою музикою та зображенням ведмедя. Поруч з ним були слова: «APT Magma Bear». Йдеться про російські державні хакерські групи, такі як Cosy Bear і Fancy Bear, і, схоже, вказує на власну тіньову діяльність Vulkan.

Через п’ять місяців Марков нагадав своїм робітникам про День Перемоги, свято 9 травня в честь поразки Червоної армії над нацистською Німеччиною в 1945 році. «Це визначна подія в історії нашої країни», — сказав він співробітникам. «Я виріс на фільмах про війну і мав щастя спілкуватися з ветеранами, слухати їхні історії. Ці люди загинули за нас, щоб ми могли жити в Росії».

Один із наймасштабніших проектів Vulkan був реалізований з благословення найсумнішого підрозділу кібервоїнів Кремля, відомого як Sandworm. За словами прокурорів США та західних урядів, протягом останнього десятиліття Sandworm був відповідальним за хакерські операції в неймовірних масштабах. Він здійснив численні зловмисні дії : політичні маніпуляції, кібер-саботаж, втручання у вибори, видалення електронної пошти та витік інформації.

У 2015 році Sandworm вивів з ладу енергомережу України. Наступного року він брав участь у нахабній операції Росії зі зриву виборів президента США. Двох її співробітників звинуватили в розповсюдженні електронних листів, вкрадених у демократів Гілларі Клінтон, використовуючи підроблену особу Guccifer 2.0. Потім у 2017 році Sandworm викрала додаткові дані, намагаючись вплинути на результати президентських виборів у Франції, кажуть США.

Того ж року підрозділ здійснив наймасштабнішу кібератаку в історії. Оперативники використовували спеціальну шкідливу програму під назвою NotPetya. Розпочавшись в Україні, NotPetya стрімко поширилася по всьому світу. Він збив з ладу транспортні компанії, лікарні, поштові системи та виробників фармацевтичних препаратів – цифровий натиск перекинувся з віртуального у фізичний світ.

Файли Vulkan проливають світло на цифрову машину, яка може зіграти роль у наступній атаці Sandworm.

Система, «створена для наступальних цілей»

Спеціальний підрозділ у «головному центрі спеціальних технологій» ГРУ, Sandworm відомий усередині під номером поля 74455. Цей код з’являється у файлах Vulkan як «партія схвалення» в технічному документі. У ньому описується «протокол обміну даними» між, очевидно, вже існуючою військовою базою даних, яка містить інформацію про недоліки програмного та апаратного забезпечення, і новою системою, яку Vulkan доручили створити: Scan-V.

Хакерські групи, такі як Sandworm, проникають у комп’ютерні системи, спочатку шукаючи слабкі місця. Scan-V підтримує цей процес, проводячи автоматизовану розвідку потенційних цілей по всьому світу в пошуках потенційно вразливих серверів і мережевих пристроїв. Потім розвідувальні дані зберігаються в сховищі даних, надаючи хакерам автоматичні засоби ідентифікації цілей.

Габбі Ронкоун, інший експерт компанії з кібербезпеки Mandiant, навела аналогію зі сценами зі старих військових фільмів, де люди розміщують «свою артилерію та війська на карті». Вони хочуть зрозуміти, де стоять танки противника і куди їм потрібно вдарити першими, щоб прорвати лінію ворога», – сказала вона.

Проект «Скан» був замовлений у травні 2018 року Інститутом інженерної фізики, дослідницьким закладом у Московській області, тісно пов’язаним з ГРУ. Усі деталі були засекречені. Неясно, чи був Sandworm передбачуваним користувачем системи, але в травні 2020 року команда з Vulkan відвідала військовий об’єкт у Хімках, тому самому місті на околиці Москви, де базується хакерський підрозділ, щоб перевірити систему Scan.

«Сканування, безумовно, створено для наступальних цілей. Це зручно вписується в організаційну структуру та стратегічний підхід ГРУ», – сказав один аналітик після ознайомлення з документами. «Подібні мережеві схеми та проектні документи можна зустріти нечасто. Це справді дуже заплутана річ».

У витоку файлів немає інформації про російський шкідливий код або шкідливе програмне забезпечення, яке використовується для хакерських операцій. Але аналітик Google сказав, що в 2012 році технічна фірма пов’язала Vulkan з операцією, пов’язаною зі шкідливим програмним забезпеченням під назвою MiniDuke. СВР, російська зовнішня розвідка, використовувала MiniDuke у фішингових кампаніях. Витік показує, що таємна частина СВР, військова частина 33949, найняла Вулкан для роботи над кількома проектами. Свого клієнта компанія називала «санаторій» і «профілакторій».

Інтернет-контроль, стеження та дезінформація

У 2018 році команда співробітників Vulkan вирушила на південь, щоб взяти участь в офіційному тестуванні широкомасштабної програми, що дозволяє контролювати Інтернет, стежити та дезінформувати. Зустріч відбулася в пов'язаному з ФСБ Ростовсько-на-Дону науково-дослідному інституті радіомовлення. Вона найняла субпідрядника від Vulkan, щоб допомогти у створенні нової системи під назвою Amezit, яка також була пов’язана у файлах з російською армією.

«Над Амезитом працювало дуже багато людей. Були вкладені гроші і час», – згадує колишній співробітник. «Інші компанії також були залучені, можливо, тому, що проект був таким великим і важливим».

Вулкан грав центральну роль. Вона виграла початковий контракт на створення системи Amezit у 2016 році, але документи свідчать про те, що частини Amezit ще вдосконалювалися інженерами Vulkan навіть у 2021 році, з планами на подальший розвиток у 2022 році.

Одна частина Amezit спрямована на внутрішні країни, що дозволяє оперативникам захоплювати та контролювати Інтернет, якщо в російському регіоні спалахнуть заворушення або країна захопить територію конкурентної національної держави, такої як Україна. Інтернет- трафік, який вважається політично шкідливим, можна видалити до того, як він пошириться.

387-сторінковий внутрішній документ пояснює, як працює Амезит. Військові потребують фізичного доступу до апаратного забезпечення, такого як вежі мобільного телефону, і до бездротового зв’язку. Коли вони контролюють передачу, трафік можна перехопити. Військові шпигуни можуть ідентифікувати людей, які переглядають веб-сторінки, бачити, до чого вони звертаються в Інтернеті, і відстежувати інформацію, якою діляться користувачі.

Після торішнього вторгнення Росія заарештувала антивоєнних протестувальників і ухвалила каральні закони, щоб запобігти публічній критиці того, що Путін називає «спеціальною військовою операцією». Файли Vulkan містять документи, пов’язані з операцією ФСБ з моніторингу використання соціальних медіа в Росії у гігантських масштабах, використовуючи семантичний аналіз для виявлення «ворожого» контенту.

За словами джерела, знайомого з роботою Vulkan, фірма розробила програму масового збору для ФСБ під назвою Fraction. Він прочісує такі сайти, як Facebook або Однокласники (російський еквівалент), шукаючи ключові слова. Мета – виявити потенційних опозиціонерів за даними з відкритих джерел.

Співробітники Vulkan регулярно відвідували центр інформаційної безпеки ФСБ у Москві, кіберпідрозділ агентства, щоб отримати консультації щодо секретної програми. Будівля розташована поруч із управлінням ФСБ на Луб'янці та книгарнею; витік показує, що шпигунів підрозділу жартома прозвали «книголюбами».

Розробка цих секретних програм говорить про параною в серці російського керівництва. Воно боїться вуличних протестів і революцій на кшталт України, Грузії, Киргизстану та Казахстану. Москва розглядає Інтернет як вирішальну зброю для підтримки порядку. Вдома Путін усунув своїх опонентів. Дисидентів ув'язнили; критики, такі як Олексій Навальний, отруєні та ув'язнені.

Питання про те, чи використовувалися системи «Амезит» на території окупованої України, залишається відкритим. У 2014 році Росія таємно проковтнула східні міста Донецьк і Луганськ. Починаючи з минулого року, він захопив ще більше території та закрив український Інтернет і мобільні послуги в районах, які він контролює. Громадян України змушують підключатися через кримських операторів зв’язку, сім-карти роздають у «фільтраційних» таборах, керованих ФСБ.

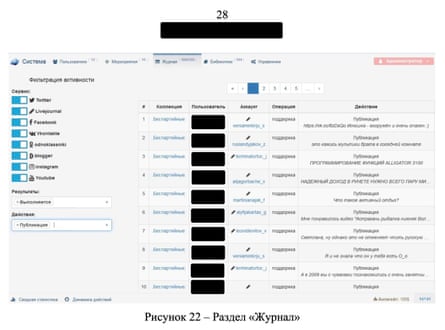

Однак журналістам вдалося відстежити реальну діяльність, яку здійснюють фейкові облікові записи в соціальних мережах, пов’язані з Vulkan, як частину підсистеми Amezit під кодовою назвою PRR.

Інструменти автоматизованої внутрішньої пропаганди

Раніше було відомо, що Кремль використовував свою фабрику дезінформації – петербурзьке Агентство інтернет-досліджень, яке потрапило до санкційного списку США. За операцією масових маніпуляцій стоїть близький соратник Путіна мільярдер Євген Пригожин. Файли Vulkan показують, як російські військові найняли приватного підрядника для створення подібних інструментів для автоматизованої внутрішньої пропаганди.

Ця підсистема Amezit дозволяє російським військовим проводити широкомасштабні таємні операції з дезінформації в соціальних мережах та Інтернеті шляхом створення облікових записів, які нагадують реальних людей в Інтернеті або аватарів. Аватари мають імена та викрадені особисті фотографії, які потім культивуються протягом місяців, щоб створити реалістичний цифровий слід.

Витік містить скріншоти підроблених акаунтів у Twitter і хештеги, які використовували російські військові з 2014 року до початку цього року. Вони поширювали дезінформацію, зокрема теорію змови про Гілларі Клінтон і заперечення того, що російські бомбардування Сирії призвели до загибелі мирних жителів. Після вторгнення в Україну один фейковий обліковий запис у Twitter, пов’язаний з Vulkan, написав: «Чудовий лідер #Путін».

Інший розроблений Vulkan проект, пов'язаний з Amezit, є набагато більш загрозливим. Під кодовою назвою «Кристал-2В» це навчальна платформа для російських кібероператорів. Здатний одночасно використовувати до 30 слухачів, він, здається, імітує атаки на низку важливих цілей національної інфраструктури: залізничні лінії, електростанції, аеропорти, водні шляхи, порти та промислові системи управління.

Постійний ризик безпеки?

Нав'язливий і деструктивний характер інструментів, для створення яких було найнято Vulkan, викликає складні запитання у розробників програмного забезпечення, які працювали над цими проектами. Чи можна назвати їх кібернайманцями? Чи російські шпигуни? Деякі майже напевно є. Інші, мабуть, лише гвинтики ширшої машини, які виконують важливі інженерні завдання для кібервійськового комплексу своєї країни.

До вторгнення Росії в Україну в 2022 році співробітники Vulkan відкрито подорожували до Західної Європи , відвідуючи конференції з ІТ та кібербезпеки, зокрема зустріч у Швеції, щоб поспілкуватися з делегатами із західних охоронних фірм.

Колишні випускники Vulkan зараз живуть у Німеччині, Ірландії та інших країнах ЄС. Деякі працюють у світових технологічних корпораціях. Двоє – в Amazon Web Services і Siemens. Siemens відмовився коментувати окремих співробітників, але сказав, що ставиться до таких питань «дуже серйозно». Amazon заявив, що впровадив «суворий контроль» і що захист даних клієнтів є її «головним пріоритетом».

Незрозуміло, чи становлять колишні інженери Vulkan, які зараз перебувають на заході, загрозу безпеці, і чи привернули вони увагу західних контррозвідувальних служб. Здавалося б, більшість із них мають родичів у Росії, що, як відомо, використовувалося ФСБ для тиску на російських спеціалістів за кордоном, щоб вони співпрацювали.

У зв’язку з репортером один колишній співробітник висловив жаль з приводу того, що допоміг російському військовому та внутрішньому розвідуванню. «Спочатку було незрозуміло, для чого використовуватимуть мою роботу», — сказали вони. «З часом я зрозумів, що не можу продовжувати, і що я не хочу підтримувати режим. Я боявся, що зі мною щось трапиться, або я опинюся у в’язниці».

Існували також величезні ризики для анонімного інформатора, який стояв за файлами Vulkan. Російський режим відомий тим, що полює на тих, кого він вважає зрадниками. У своїй короткій розмові з німецьким журналістом, витік сказав, що вони усвідомлюють, що передавати конфіденційну інформацію іноземним ЗМІ небезпечно. Але вони вжили запобіжних заходів, які змінили життя. За їх словами, вони залишили своє попереднє життя позаду і тепер існували «як привид».