Наступною хвилею шахрайства стануть відеодзвінки Deepfake від вашого боса

Кіберзлочинці постійно шукають нові способи обдурити людей . Одним із останніх доповнень до їхнього арсеналу стало програмне забезпечення для симуляції голосу. У 2019 році генеральний директор британського постачальника енергії перерахував 220 000 євро (249 000 доларів) шахраю після того, як йому зателефонував керівник німецької материнської компанії підрозділу з проханням переказати гроші угорському постачальнику. Голос був згенерований за допомогою штучного інтелекту, каже Рюдігер Кірш, експерт з питань шахрайства в Euler Hermes, страховій компанії енергетичної компанії. (Страховик відмовився назвати клієнта, але каже, що виплатив позов.)

Деякі експерти з кібербезпеки давно побоюються, що хакер зможе зробити за допомогою штучного інтелекту у відео — створити переконливу версію, скажімо, керівника компанії, який справді хоче знати ваш пароль. Програмне забезпечення штучного інтелекту тепер здатне робити це практично в режимі реального часу, тобто хакер може прикинутися вашим начальником під час виклику Zoom.

17 серпня дослідники компанії з кібербезпеки Mandiant, що належить Google, задокументували перші відомі випадки відеотехнології deepfake, розробленої та проданої для фішингу. Реклама на хакерських форумах і в каналах Telegram англійською та російською мовами хвалилася здатністю програмного забезпечення повторювати схожість людини, щоб зробити спробу вимагання, шахрайства або вправу соціальної інженерії «виглядати більш особистою за своєю природою». Поточна ціна становить лише 20 доларів за хвилину, 250 доларів за повне відео або 200 доларів за тренінг.

Дослідники не змогли підтвердити, що сервіси, які вони ідентифікували на хакерських форумах, були законними або чи використовувався deepfake в будь-якій афері, але загроза deepfake соціальної інженерії реальна, каже Люк Макнамара, головний аналітик Mandiant.

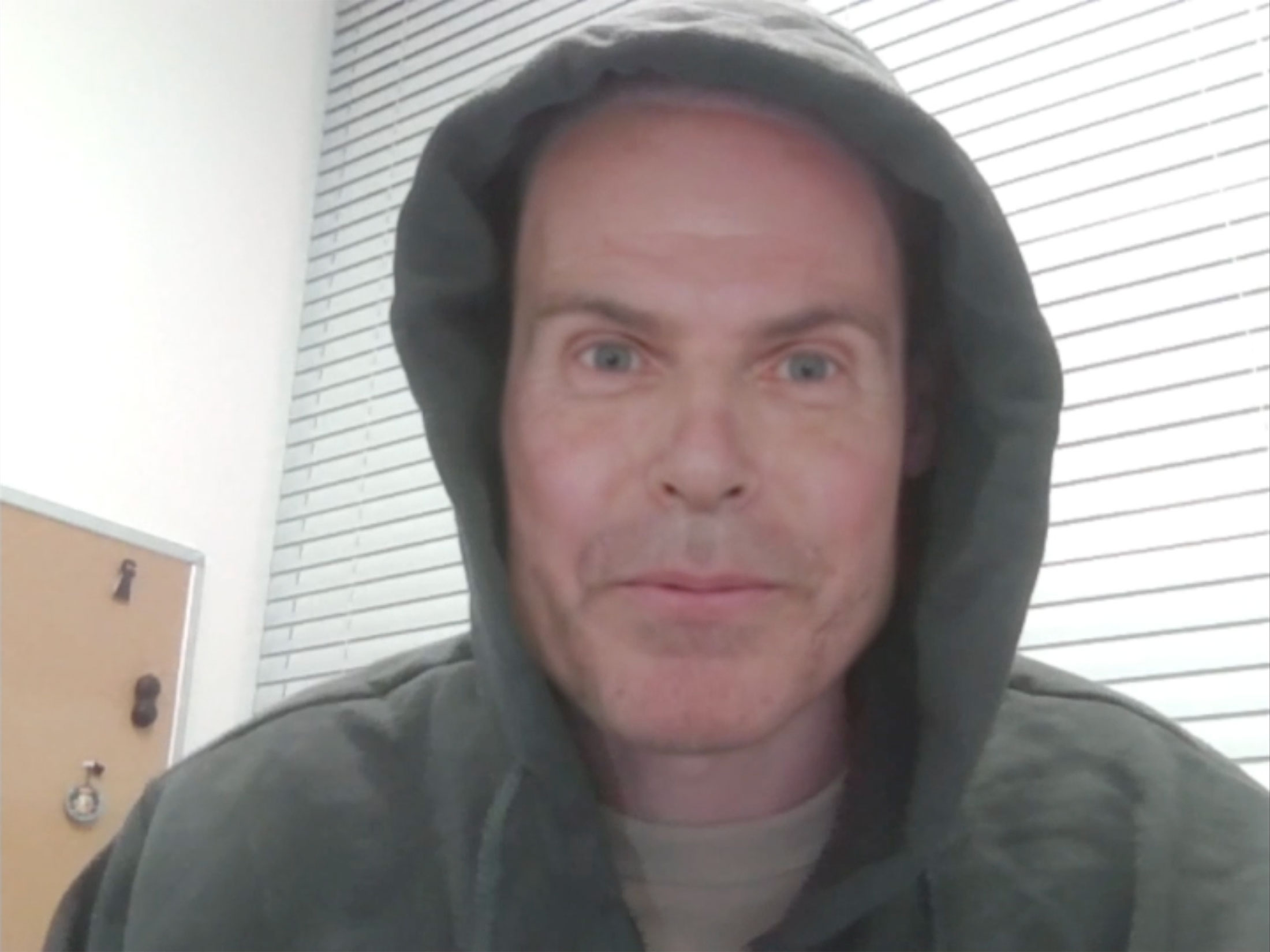

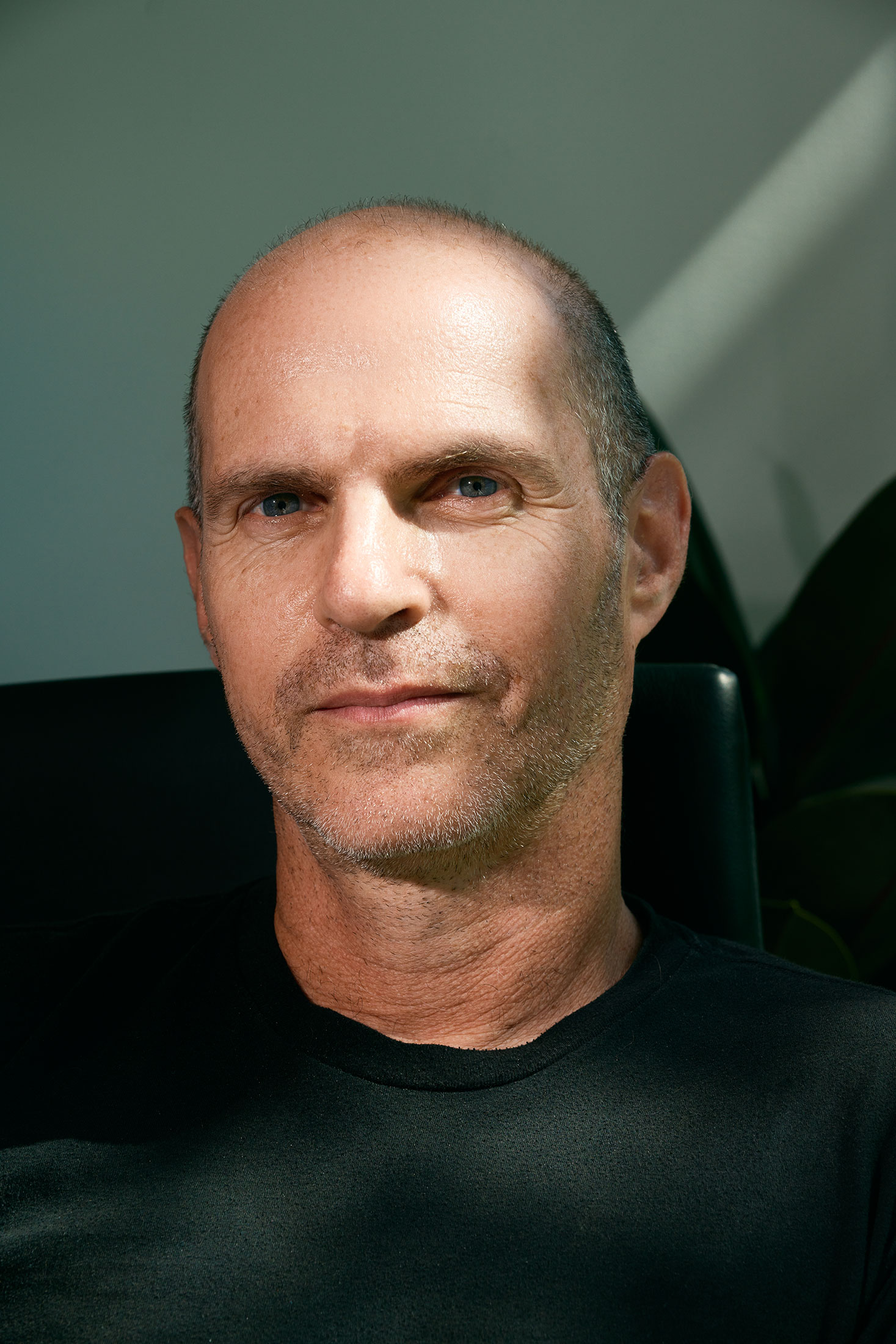

Уді Мокаді , голова компанії CyberArk Software Ltd. , що займається інформаційною безпекою , нещодавно виявив, наскільки потужними можуть бути ці типи атак. У відеоповідомленні Microsoft Teams 20 липня Мокаді виявив, що дивиться на глибокий фейк самого себе. «Я був шокований, — каже він. «Ось я сидів навпочіпки в толстовці, а на задньому плані був мій офіс».

Трюк був створений одним із власних співробітників Mokady. Гал Зрор, менеджер із дослідження вразливостей у CyberArk, використав безкоштовні генеративні інструменти ШІ, щоб відтворити образ Мокаді. Початковою метою Зрора було побачити, що можливо, і це швидко перетворилося на попередження для його босів.

Першою зупинкою Зрора для його позашкільного проекту став онлайн-форум, популярний серед порнографів deepfake . Там він зібрав поради щодо інструментів deepfake у реальному часі. Він дізнався, що комп’ютер із потужними графічними процесорами, такими як ті, які виробляє Nvidia Corp. , є важливим. Йому також знадобилося багато даних для навчання інструменту deepfake, які він знайшов у формі записаних дзвінків про прибутки, відеопрезентацій і фотографій голови правління CyberArk.

Після того, як у нього був Mokady deepfake, Зрор перевірив його обмеження. Під виглядом Мокаді Зрор виявив, що якщо він використовує слова з довгими голосними, це звучить трохи незвично. Однак він не вважав, що це надто велика проблема. «Оскільки ми всі звикли до поганої якості звуку та відео під час віртуальних дзвінків, — каже Зрор, — вона все ще достатньо хороша, щоб здійснити небезпечну атаку соціальної інженерії». За його словами, на виконання проєкту знадобилося кілька днів, і нетехнічна людина з доступом до хорошої обчислювальної потужності, ймовірно, могла б зробити це за кілька тижнів.

Зрор представив свою роботу на хакерській конференції Def Con у Лас-Вегасі 11 серпня. Натовп аплодував, коли він перевтілився в організатора конференції, відомого хакера Джеффа Мосса , у прямому ефірі на екрані.

Зрор ніколи не намагався обдурити своїх колег дипфейком. Мокаді вважає, що всі в CyberArk, який налічує близько 2800 співробітників, були досить підкованими в техніці та мали достатній доступ до нього, щоб вони могли виявити підробку. «Якби ми були розміром з IBM, чи Walmart, чи майже з будь-якою компанією зі списку Fortune 500», — каже він, — були б законні причини для занепокоєння. «Можливо, працівника № 30 005 можна обдурити».