Исследование: Генпрокуратура, Минобразования и МИД могут пострадать от кибератак

Ряд ресурсов, среди которых веб-ресурсы Министерства обороны Украины, Государственного управления делами, Генеральной прокуратуры Украины, Министерства иностранных дел Украины и ещё нескольких десятков госучреждений, не защищены от ARP-spoofing – сетевой атаки, при которой злоумышленники могут перехватывать пакеты данных в сети, изменять трафик или полностью его остановить. Особой пикантности ситуации добавляет тот факт, что все эти госучреждения подключены к провайдеру, которого Государственная служба специальной связи и защиты информации считает защищенным.

Об этом говорится в отчете по результатам одиночного сканирования всех устройств в диапазоне адресов провайдера «Адамант», опубликованном известным украинским экспертом по кибербезопасности Александром Галущенко.

Что происходит

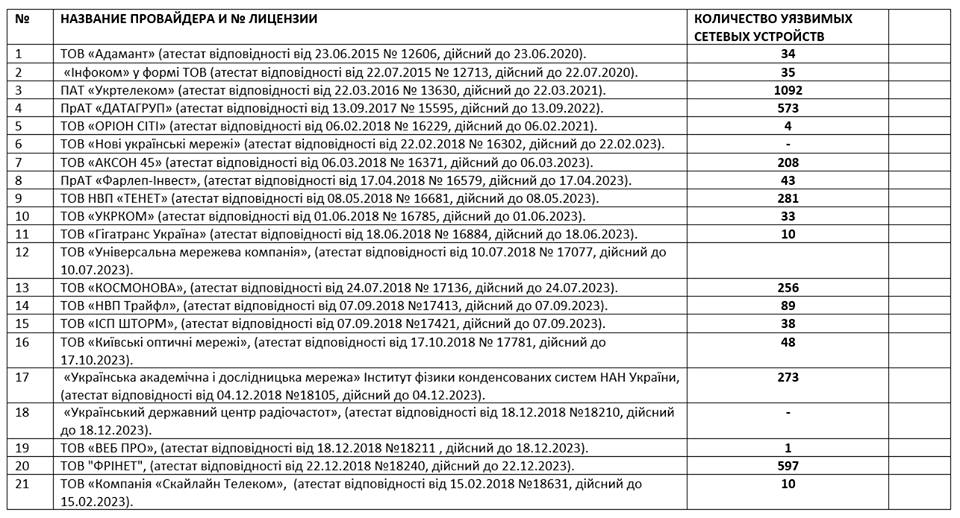

Напомним, как мы уже писали ранее, группа патриотично настроенных экспертов на протяжении месяца исследовали сети операторов, провайдеров телекоммуникаций, которые построили по требованию Государственной службы специальной связи и защиты информации так называемую комплексную систему защиты информации (КСЗИ) и имеют Аттестат соответствия системы защиты защищенных узлов доступа. «Построение КСЗИ» на данный момент является обязательным условием для провайдера, предоставляющего услуги доступа к сети Интернет государственным органам и учреждениям и стоит от 300 тысяч гривен, однако, как утверждают авторы исследования, КСЗИ – «иллюзия защищенности, очковтирательство и рассадник коррупции».

С понедельника Александр Галущенко опубликовал на своей странице в Facebook две записи с общими выводами исследования, а начиная со среды, 12 июня, публикует отчеты по каждому оператору, провайдеру телекоммуникаций, «построившему КСЗИ», отдельно. Первым опубликованы данные о проблемах в сети провайдера ООО «Адамант».

Тестировались все устройства, находящиеся в сети конкретного провайдера, в том числе и клиентские устройства, за которые провайдер ответственности не несет. Также ряд обнаруженных проблем не является прямой ответственностью провайдера и относится, скорее, к компетенции конечных пользователей (в том числе и госорагнов). Как отметил директор по внешним связям Восточной Европы и Центральной Азии RIPE NCC Алексей Семеняка, многие обнаруженные проблемы можно объяснить некомпетентностью клиента и его нежеланием учится.

– Справедливости ради, отсутствие TLS у клиента не есть проблема провайдера. Ну, то есть, как провайдер может заставить клиента получить сертификат и использовать TLS? Примерно никак, – отмечает представитель RIPE NCC. – Насколько я помню, «Адамант» предлагает клиентам помощь с получением сертификата от Let's Encrypt, но, по опыту наблюдений, клиента не убедишь, что это ему нужно, даже если это бесплатно.

Тем не менее, по мнению опрошенных нами экспертов, «клиентские» проблемы только подчеркивают, что построение КСЗИ провайдером и подключение к защищенному узлу доступа госорганов, не готовых тратить средства и время на безопасность, не более чем «театр безопасности», основную роль в котором играет желание чиновников обогатится.

Что было опубликовано

В отчете по результатам сканирования всех диапазонов адресов провайдера ООО «Адамант» говорится о том, что наиболее возможный вектор атаки на госучреждения – так называемый ARP спуфинг (ARP spoofing). Это сетевая атака, при которой злоумышленник посылает поддельные сообщения протокола ARP (Address Resolution Protocol) в локальную сеть, чтобы трафик вместо необходимого IP-адреса был направлен злоумышленнику.

– В основном мы говорим о возможности ARP спуфинга с уязвимых устройств в диапазонах, в которых находится гейт этих устройств. Например, если у нас в диапазоне класса С (/24, подсеть с 255 хостами, где первый – 0), то мы можем получить авторотационные данные со всех веб интерфейсов, в которых отсутствует шифрование, – объясняет Александр Галущенко. – Например, есть диапазон адресов 22.22.22.0/24, в котором по IP-адресам 22.22.22.77 и 22.22.22.88 есть два веб интерфейса, где требуется авторизация (ввод логина и пароля), а также у нас в этом же диапазоне есть уязвимый роутер/шлюз/видеокамера с адресом 22.22.22.125, который мы можем использовать для атаки по типу ARP спуфинга, – такие данные интерфейсы мы считаем уязвимыми. Возможно, кто-то скажет, что так невозможно, или попросит больше технических подробностей, просто знайте: это работает. Из нашего опыта проведения исследований и «злых» пентестов, это, пожалуй, один из самых любимых векторов исследования.

– В основном мы говорим о возможности ARP спуфинга с уязвимых устройств в диапазонах, в которых находится гейт этих устройств. Например, если у нас в диапазоне класса С (/24, подсеть с 255 хостами, где первый – 0), то мы можем получить авторотационные данные со всех веб интерфейсов, в которых отсутствует шифрование, – объясняет Александр Галущенко. – Например, есть диапазон адресов 22.22.22.0/24, в котором по IP-адресам 22.22.22.77 и 22.22.22.88 есть два веб интерфейса, где требуется авторизация (ввод логина и пароля), а также у нас в этом же диапазоне есть уязвимый роутер/шлюз/видеокамера с адресом 22.22.22.125, который мы можем использовать для атаки по типу ARP спуфинга, – такие данные интерфейсы мы считаем уязвимыми. Возможно, кто-то скажет, что так невозможно, или попросит больше технических подробностей, просто знайте: это работает. Из нашего опыта проведения исследований и «злых» пентестов, это, пожалуй, один из самых любимых векторов исследования.

Всего в отчете по «Адаманту» Александр Галущенко опубликовал сведения о 9 клиентских веб-хостах, которые запрашивают авторизационные данные по http (нешифрованному) вместо https (шифрованному) протоколу, открытых в сеть двух базах Elasticsearch (свободное программное обеспечение, поисковый сервер, разработанный на базе Lucene), двух клиентских роутерах, и ещё о ряде проблем (возможности провести успешную атаку на сеть МИД, неприкрытый репозитарий компонентов и т.д.).

Как рассказал нашему журналисту Александр Галущенко, он опубликовал сведения только о тех проблемах, в наличии которых уверен. В публичный отчет, размещенный в соцсети, вошло порядка 10% от общего объема обнаруженного.

– Мы не рассматривали доступы к активному сетевому оборудованию провайдера, ибо это реальная и сильная уязвимость. Не вошло в отчет: почти 30 страниц авторизации с незащищенными соединениями и доступными к манипуляции через уязвимые устройства, Не вошли различные сервисы, показывающие загрузку каналов и направление, на которых они работают, не вошли уязвимые камеры, регистраторы, домашние роутеры и прочая китайская дребедень. Мы не делаем полноценный тест на проникновение, наша цель – привлечь внимание к несовершенной структуре регулирования защиты информации, – подчеркивает эксперт.

Кто «залетел»

Ниже представлены скриншоты и комментарии исследователей к обнаруженным проблемам. Из-за большого объема, мы публикуем только наиболее чувствительные, на наш взгляд, проблемы.

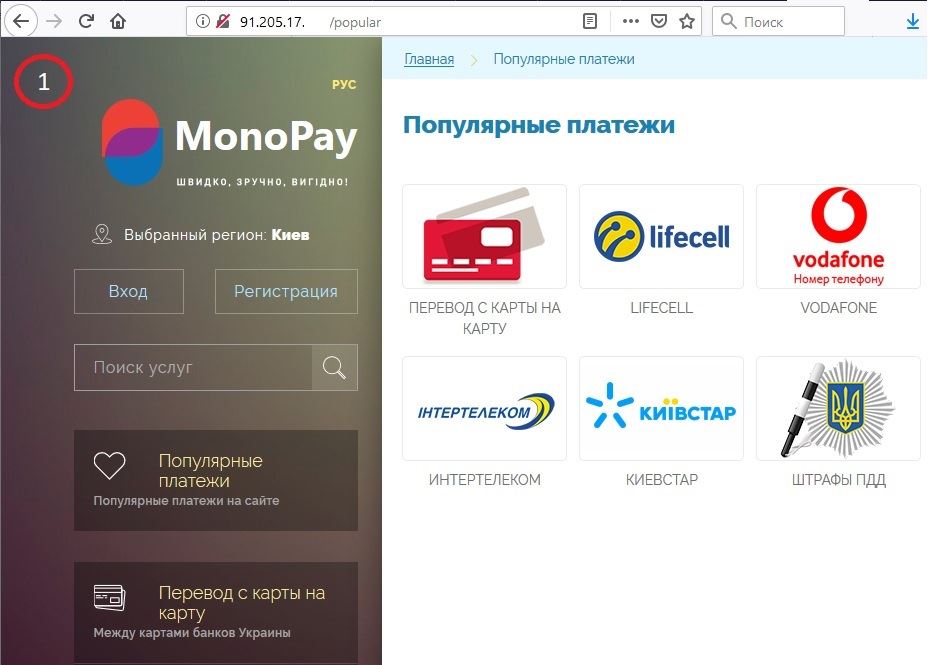

Платежный сервис monopay.com.ua

– Вход в систему денежных переводов monopay.com.ua. Если заходить по домену, то все отлично. Если заходить по адресу 178.211.102.XX:10443, то у нас нет шифрования и все вводимые данные доступны для различных манипуляций. Наверняка заказчик уверен в качественном и надежном сервисе, как и его клиенты. Рисунок 1. Этот же сервис доступен и по другому адресу: http://91.205.17.XXX/ Или это у нас хостинг фейковых страниц?

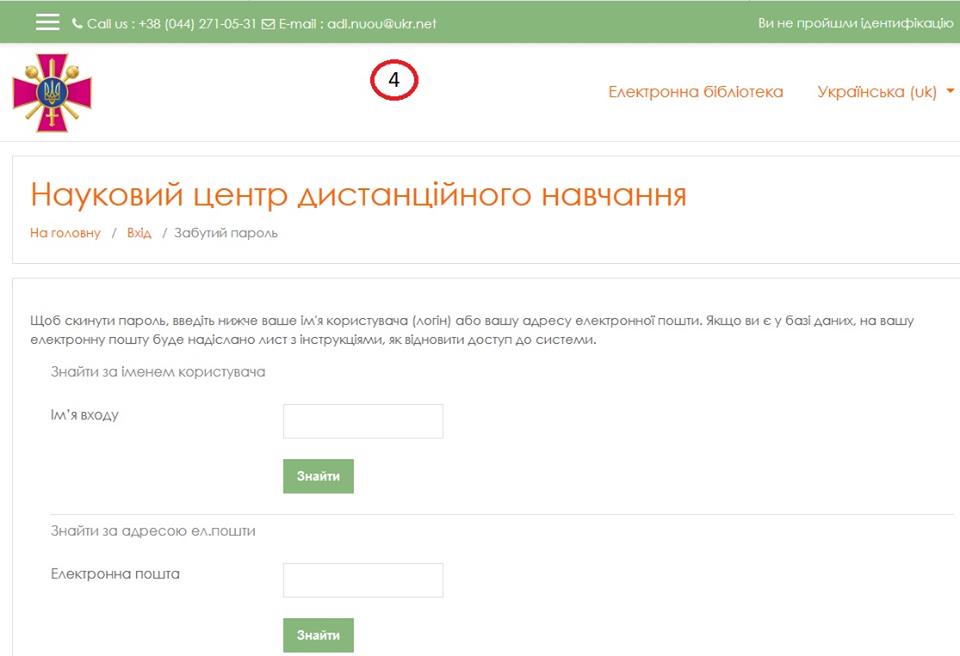

Национальный университет обороны Украины

– Центр дистанционного обучения Национального университета обороны Украины имени Ивана Черняховского. На входе нет шифрования, благодаря чему можно получить данные авторизации и ключи: http://adl.mil.gov.ua/login/index.php

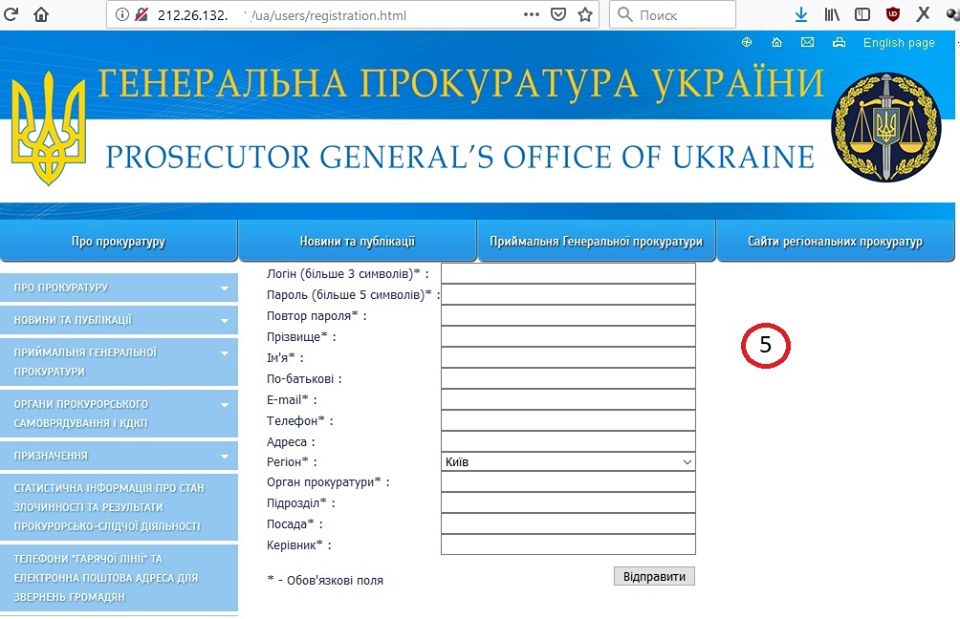

Генеральная прокуратура Украины

– Генеральная Прокуратура. Аналогично к ситуации с Центромдистанционного обучения Национального университета обороны Украины имени Ивана Черняховского : http://212.26.132.XXX/ua/users/registration.html

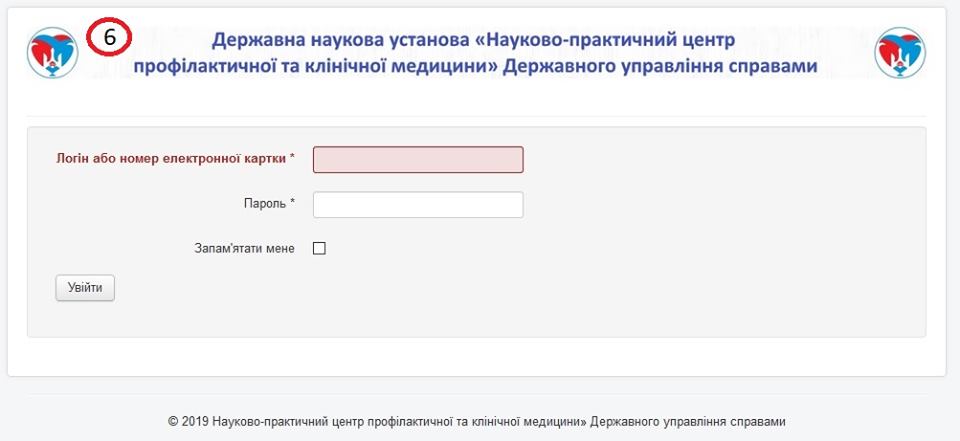

Научно-практический центр профилактической и клинической медицины »Государственного управления делами

– Вход в «Науково-практичний центр профілактичної та клінічної медицини» Державного управління справами». Это уже серьезнее: личные дела, медицинская документация, способы лечения и т.д.. Сразу вспомнились дела о «врачах-вредителях». Помните, чем там все закончилось? http://212.26.132.XXX/

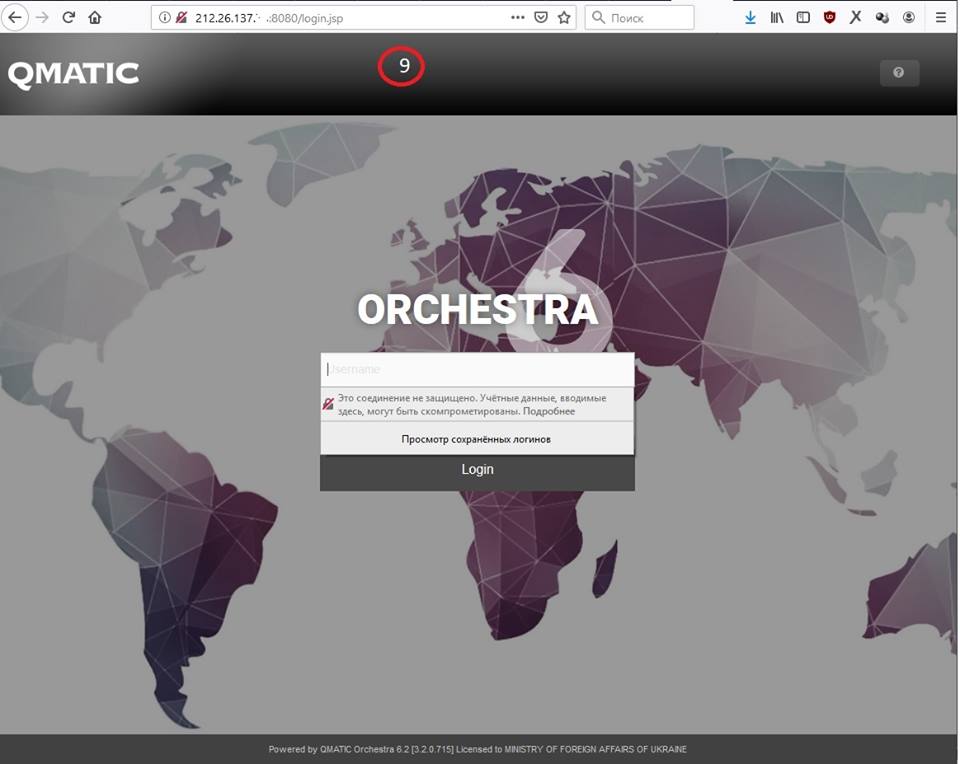

Министерство иностранных дел Украины

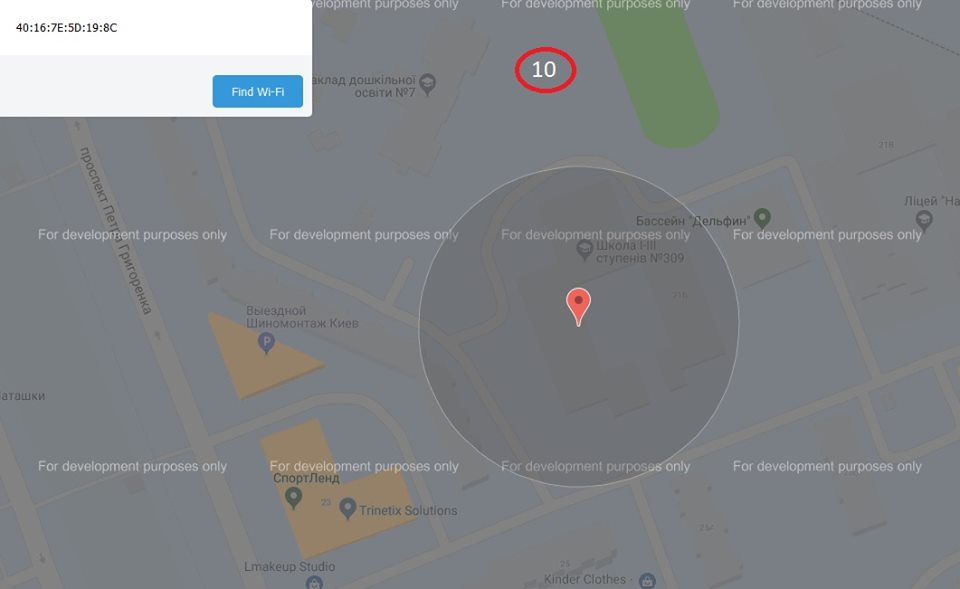

– Министерство иностранных дел Украины. http://212.26.137.XX:8080/login.jsp. Вход в систему без шифрования. В этом диапазоне есть 5 уязвимых устройств, на некоторых мы остановимся подробнее. Например, устройство из диапазона 212.26.136.0/24, имеющее МАС-адрес 40:16:7E:5D:19:8C и расположенное в школе № 309 (на фото ниже).

– Ну, школа и школа, якобы ничего критичного, но находясь в зоне действия их Wі-Fі, можно сделать успешную атаку на точку входа предыдущего пункта описания. Не верите? Ну и не нужно. У нас же все защищено заключением регулятора.

Роутер в серверной.

– Еще один клиентский роутер. Возможно, это не провайдера проблема, только у этого роутера с МАС-адресом 10:7B:44:EA:30:30 и расположенном в диапазоне 212.26.137.0/24, очень яркое название: ASUS_30_2G_servernaya. Естественно, мы туда не заходили и ничего не видели, но интуитивно что-то подсказывает, что это очень известная в Киеве организация, связанная с чемпионом мира по боксу.

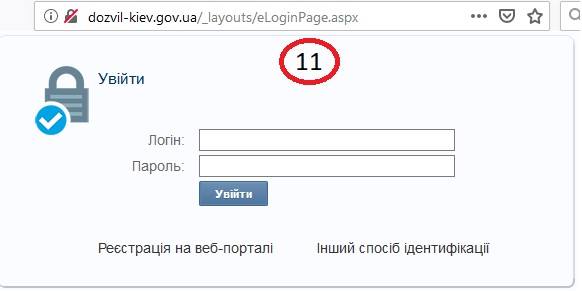

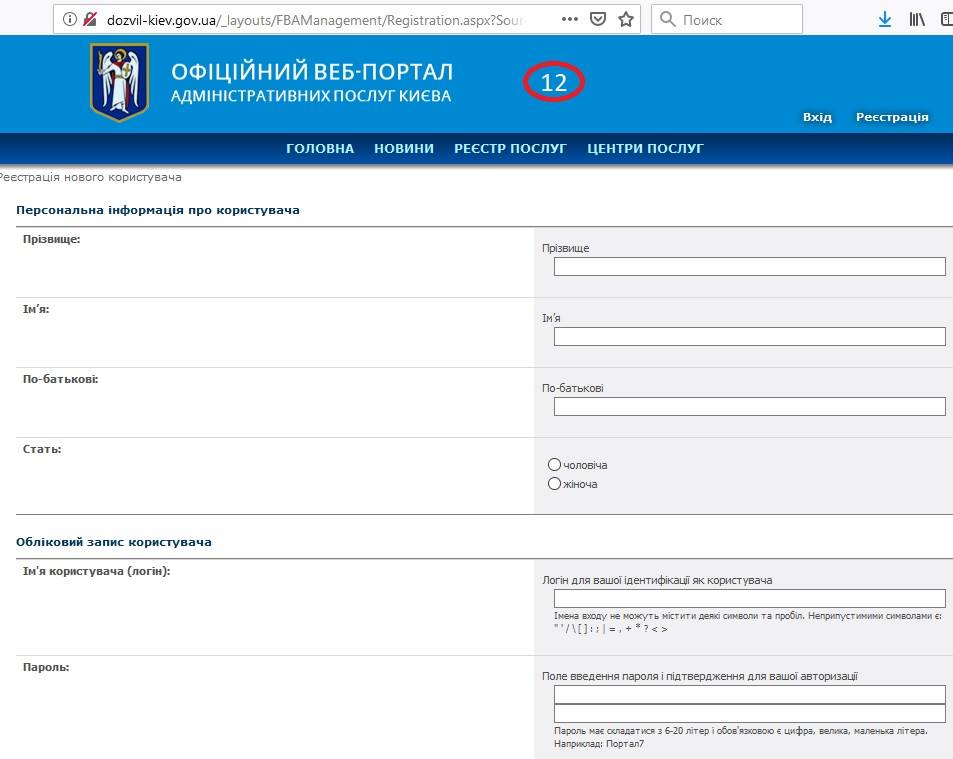

Официальный веб-портал административных услуг Киева

– Еще одна очень государственная организация: http://dozvil-kiev.gov.ua/_layouts/eLoginPage.aspx Официальный вэб-портал административных услуг Киева. Тоже нет шифрования, тоже возможность получить авторизационные данные.

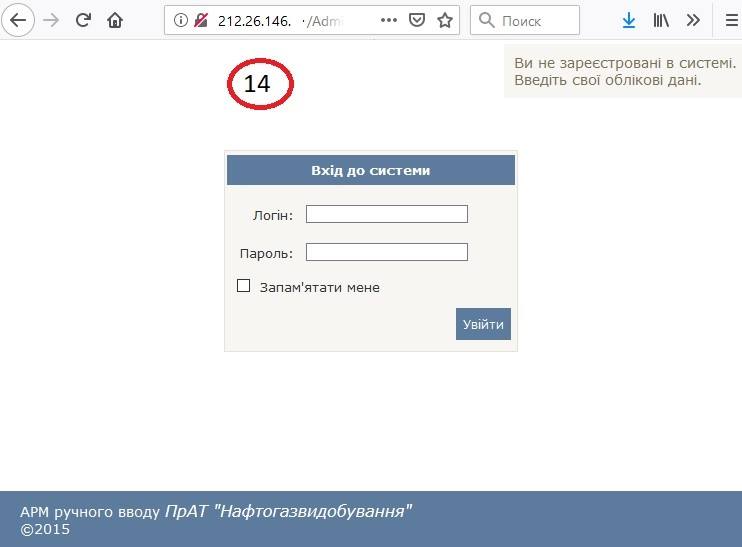

АРМ ручного ввода ЧАО "Нефтегаздобыча"

– Энергетика. Нефть. А точнее – «АРМ ручного вводу ПрАТ "Нафтогазвидобування"». Та же история. На первый взгляд ничего страшного, что нет шифрования, но в этом же диапазоне полно устройств с возможностью ARP спуфинга. Уже кто-то, возможно, произвел такую атаку именно на этот ресурс http://212.26.146.XX/AdminTools/Login.aspx?ReturnUrl=%2f

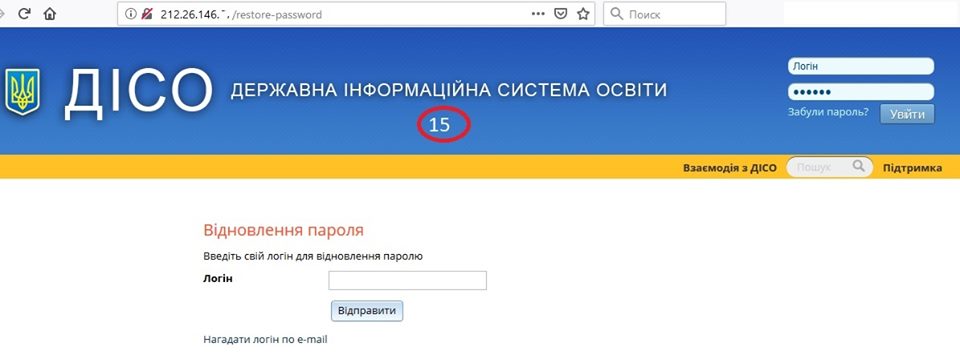

Государственная информационная система образования.

– ДІСО державна інформаційна система освіти http://212.26.146.XX/restore-password. Вход без шифрования. Все аналогично.

Реакция «Адаманта» и ИБ-сообщества

Как рассказал нашему изданию президент группы компаний «Адамант» Ивана Петухова, многое из отмеченного в исследовании – не относится к компетенции провайдера.

– У некоторых операторов, провайдеров связи есть возможность предоставлять две разные услуги по доступу к Интернету: обычная, которая никем не регулируется, назовем это коммерческая услуга доступа в Интернет (сокращенно - КД) и услуга защищенного узла Интернет доступа (сокращенно - ЗУИД), – объясняет Иван Петухов. – Корни сегодняшнего ЗУД начинаются еще с конца 90-х, когда был разработан печально известный "Приказ трех" (УкрСат, УКРКОСМОС и Укртелеком), которые могли предоставлять доступ к ОДВ. Молодым это уже ни о чем не говорит, поэтому оставим это в истории. После «падения» «Приказа трех» появились Постановление КМУ «Об утверждении Порядка подключения к глобальным сетям передачи данных» от 12.04.2002 № 522 и Приказ Государственного комитета связи и информатизации Украины от 17.06.2002 № 122. Благодаря усилиям членов и правления ИнАУ заключением Министерства юстиции Украины № 13/71 от 04.08.2006 Приказ № 122 от 17.06.2002 был отменен, но действие Постановления 522 осталась.

– У некоторых операторов, провайдеров связи есть возможность предоставлять две разные услуги по доступу к Интернету: обычная, которая никем не регулируется, назовем это коммерческая услуга доступа в Интернет (сокращенно - КД) и услуга защищенного узла Интернет доступа (сокращенно - ЗУИД), – объясняет Иван Петухов. – Корни сегодняшнего ЗУД начинаются еще с конца 90-х, когда был разработан печально известный "Приказ трех" (УкрСат, УКРКОСМОС и Укртелеком), которые могли предоставлять доступ к ОДВ. Молодым это уже ни о чем не говорит, поэтому оставим это в истории. После «падения» «Приказа трех» появились Постановление КМУ «Об утверждении Порядка подключения к глобальным сетям передачи данных» от 12.04.2002 № 522 и Приказ Государственного комитета связи и информатизации Украины от 17.06.2002 № 122. Благодаря усилиям членов и правления ИнАУ заключением Министерства юстиции Украины № 13/71 от 04.08.2006 Приказ № 122 от 17.06.2002 был отменен, но действие Постановления 522 осталась.

Как объясняет Иван Петухов, каждый оператор / провайдер, которой построил подобный ЗУИД и прошел соответствующую проверку и сертификацию в ГСССЗИ, имеет право предоставлять доступ к сети Интернет органам государственной власти (ОГВ).

– В свою очередь, ОГВ вправе получать доступ в Интернет только у операторов / провайдеров имеющих ЗУИД, и это было с 2004 года... "Адамант" в числе первых выполнил эту норму в 2005 году, и, параллельно, в составе основателей ИнАУ боролся с этим, и как основатель и как член правления ИнАУ лично я ... и это тоже есть в истории, – рассказывает Иван Петухов. – ОГВ вправе получать доступ к сети Интернет, но есть такой момент, для выполнения возложенных на них задач и на основании пола 19 Конституции Украины, Законов и нормативно-правовых актов, они выполняют свои функции и задачи и по своему усмотрению делают защиту своих сетей, поэтому могут получать доступ к Интернету как через ЗУИД и через КД, и для своей защиты почти все они имеют собственные ИТ-подразделения. Так что возлагать вину за их выбор или их "баги" (фичи), каким образом и который они получают доступ (ЗУИД и / или КД) на операторов / провайдеров лукаво и зря. В ряде ОГВ, как в нашем случае, существуют же "фичи" или ловушки для "желающих" на которые и напоролись так называемые ИТ-волонтеры. В связи с отсутствием разрешения от ОГВ на обнародование этой информации не буду переходить на личности и рассказывать где и у кого из "веселых" картинок это произошло .... догадайтесь сами.

Как подчеркнул Иван Петухов, ГК «Адамант», предоставляя доступ к сети Интернет для всех желающих, в том числе и органам государственной власти, соблюдает условия договора и своевременно информирует их и CERT обо всех инцидентах, но не имеет никаких рычагов влияния, как и другие участники рынка.

– Поэтому говорить что это наш недостаток – вновь лукаво. Все эти "веселые" картинки не имеют прямого отношения к нам и пусть те ОДВ, попавшие под этот заказ, изучают в распространении этого материала наличие признаков 361 статьи УК, – говорит президент ГК «Адамант»

В сообществе же некоторые ИБ-специалисты раскритиковали исследование за то, что большинство показанных примеров относятся к сервисам и зоне ответственности клиента, прямого отношения к КСЗИ и оператору связи не имеющего. Также критике подверглось отсутствие прямых доказательств того, что клиентам оказывалась именно услуга «защищенного доступа» к сети, как и то, что не приведено прямых доказательств, что предполагаемый вектор атаки через arp spoofing в конкретных сегментах оператора является рабочим.

– Большинство показанных примеров относятся к сервисам и зоне ответственности клиента, прямого отношения к КСЗИ и оператору связи не имеющего. Доказательств, что оказывалась услуга именно «защищенного» доступа к Интернету (то, на что выдается КСЗИ) нет, как и доказательств, что предполагаемый вектор атаки через arp spoofing в конкретных сегментах оператора является рабочим, – комментирует Александр Атаманенко. – Есть типовые «админские» проблемы (как на стороне клиента, так и стороне оператора), которые лежат больше в плоскости организационных мер – «плохо подумали при разворачивании сервисов» плюс отсутствия регулярных аудитов инфраструктуры. ИТ-безопасность -- это про «регулярно, скучно, неудобно, вы мешаете нам делать бизнес, и т.п.», но этому все-таки надо уделять внимание.

В ответ же исследователи говорят: опубликовали только данные, в которых точно были уверены и убеждать никого не будут, ведь цель исследования - именно привлечь внимание к проблеме.

– Подобные опыты в мире является постоянной практикой, когда после выявления вирусной активности, или таргетирования определенных элементов, аналитики исследуют всю подсеть и сообщают провайдеров и пользователей о наглядные проблемы, – объясняет один из участников исследования Андрей Перцюх. – Акция является чисто волонтерской деятельностью и не имеет целью воздействие на репутацию провайдеров или их клиентов. Она просто показывает несостоятельность государственных усилий и органов, которые призваны защищать, а по факту – только ухудшают ситуацию.

– Подобные опыты в мире является постоянной практикой, когда после выявления вирусной активности, или таргетирования определенных элементов, аналитики исследуют всю подсеть и сообщают провайдеров и пользователей о наглядные проблемы, – объясняет один из участников исследования Андрей Перцюх. – Акция является чисто волонтерской деятельностью и не имеет целью воздействие на репутацию провайдеров или их клиентов. Она просто показывает несостоятельность государственных усилий и органов, которые призваны защищать, а по факту – только ухудшают ситуацию.

До конца недели исследователи обещают опубликовать результаты сканирования сетей операторов и провайдеров телекоммуникаций «Аскон-45» и «Датагрупп».