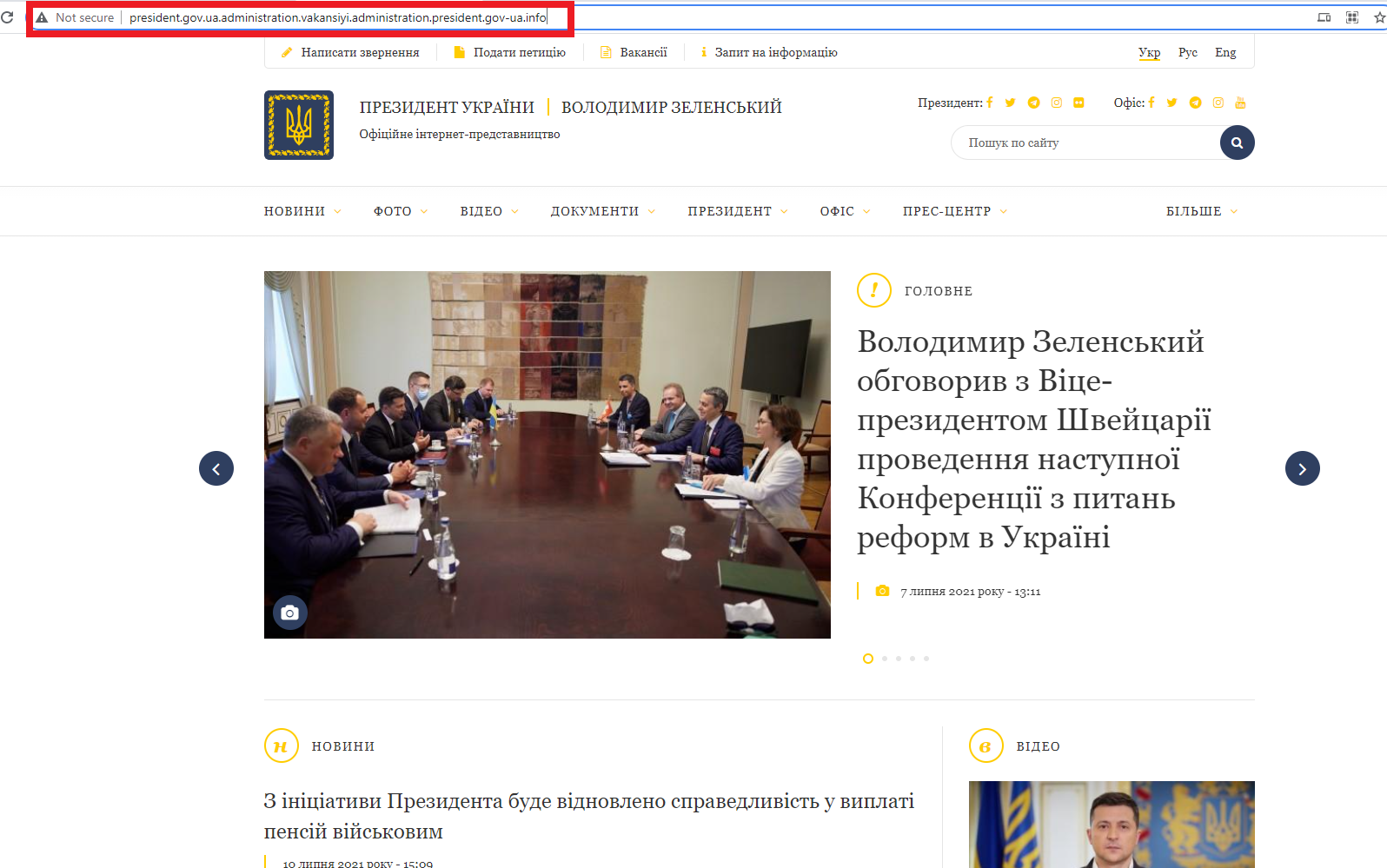

Хакеры создали вредоносный сайт-копию president.gov.ua

Правительственная команда реагирования на компьютерные чрезвычайные ситуации CERT-UA сегодня обезвредила фишинговый сайт, имитирующий официальное интернет-представительство президента Украины.

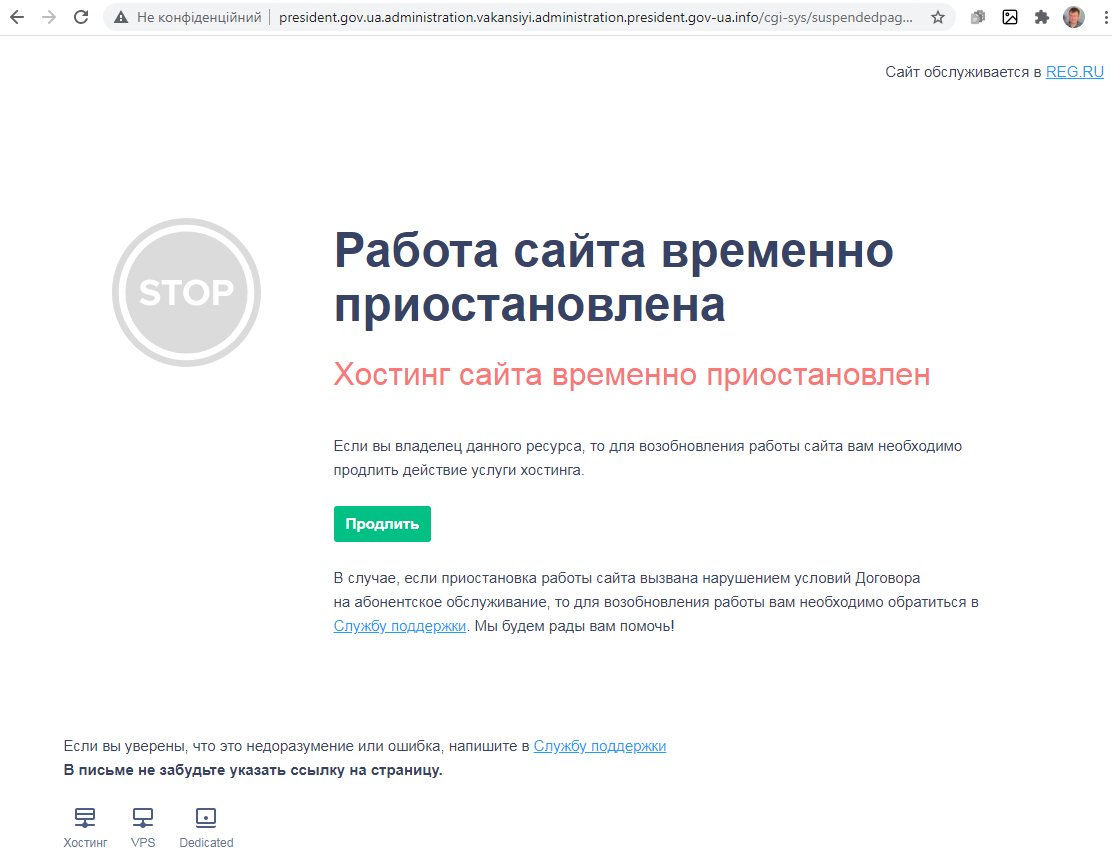

Зарегистрированный одним из крупнейших в России регистраторов доменных имен и хостинг провайдеров www.reg.ru фишинговый вебсайт используется для проведения кибератак и распространения вредоносных программ.

В фишинговом письме жертве предлагалось ознакомиться со списком вакантных должностей и загрузить "Полный список высокооплачиваемых должностей".

По ссылке загружался файл 756285df0c8b81cf14ad3463a57d33ed.xll, который на самом деле является Windows 32-bit DLL file, после запуска которого на компьютере жертвы создаются вредоносные процессы и запускается еще один вирусный .ехе файл - "0707a.exe".

Указанный файл запускается в системе, собирает информацию о конфигурации системы, такую как конфигурацию сетевой карты, хостнейм и серийный номер жесткого диска. Собирает информацию, принадлежащую пользователю, с оконечного устройства, включая все файлы с расширениями * .doc, * .pdf, * .ppt, * .dot, * .xl, * .csv, * .rtf, * .dot, * .mdb, * .accdb, * .pot, * .pps, * .ppa, * .7z, * .tar, * .rar, * .zip. Направляет их в командно-контрольного сервера 45.146.165.91:8080, на котором создается директория соответствующая хостнейму устройства.

Сейчас специалистами Госспецсвязи проведена работа по блокированию фишинговых сайтов. При запуске лжепрезидентского сайта на его странице появляется сообщение: "Работа сайта временно приостановлена. Хостинг сайта временно приостановлен".

"Фишинговые сайты имитируют вебсайты органов государственной власти, известных брендов и компаний. Они повторяют графическое оформление и структуру реальных сайтов, но отличаются от действительного доменного имени. На фишинговых сайтах размещаются ссылки, по которым на компьютер пользователя загружаются файлы с вредоносным программным обеспечением. Киберпреступники это делают с целью получения данных пользователей, распространения вредоносного программного обеспечения, загрузки вирусов на компьютеры и тому подобное. Поэтому не открывайте фишинговые письма, не посещайте фишинговые вебсайты, не переходите по ссылкам на них и не загружайте файлы", - предостерегает руководитель Государственного центра киберзащиты Госспецсвязи Андрей Кузмич.

CERT-UA дает следующие рекомендации:

- Обращать внимание на ссылки веб-ресурса, в случае необходимости попасть на официальный вебресурс, лучше воспользоваться поисковыми системами.

- Использовать только лицензионное программное обеспечение и своевременно обновлять его.

- Определить политики пользования почтовыми сервисами для работников, определить ответственных лиц, которые принимают почту подразделения и рассылают ее.

- Систематически проводить работу с персоналом по вопросам кибергигиены, в частности необходимости при получении письма проверять электронный адрес и имя. Если имя отправителя имеет странное и необычное значение, не открывать прикрепленные файлы.

- Обеспечить недопустимость открытия приложений в подозрительных сообщениях. Хранить прикрепленные файлы, однако не открывать, проверять их антивирусной программой.

- Настроить фильтрацию входящих и исходящих информационных потоков, в частности почтового вебтрафика, например запретить получение работниками почты, содержащей в приложениях исполняемые файлы и настроить спам фильтры.

- Проверять прикрепленные файлы к письмам перед отправкой другим. Документы не должны содержать макросы, если такие не разработаны администратором учреждения.

- Настроить SPF, DKIM и DMARC для уменьшения случаев получения спама, реализации спуфигну и других атак.

- Определить политики пользования на рабочих станциях. Ограничить права доступа пользователям, запретить инициализацию файлов с правами администратора, CMD, PowerShell, VBS, исполняемых файлов (* .exe, * js, * .com, * .bs, * jar, * .py и т.д.) из директорий Temp и AppData, проверить настройки программ пакета Microsoft Office. Запретить или ограничить использование wscript.exe и макросов в продукции офисного пакета Microsoft Office.

- Проверять приложения браузера. Не использовать браузер для открытия документов и почты. Запретить выполнение HTML-кода в письмах.

- Определить политику использования флэш-носителей.

- Запретить стандартные сервисы шифрования для предотвращения использования шифровальщики.

- Систематически проверять вновь атрибуты в директориях \Windows\Tasks и \Windows\System32\Tasks

- Обновить антивирусную базу и своевременно загружать ее обновления.

- Вовремя делать резервные копии важного программного обеспечения и документов.

- Периодически делать полную проверку системы на предмет наличия вредоносных программ.

- Стоит настроить систему логирования и проводить мониторинг сети, отслеживать подозрительную активность для выявления потенциально инфицированных систем.

- Переустанавливать систему при наличии индикаторов компрометации по следам вредоносного программного обеспечения. Заметим, что при восстановлении непроверенных программ и документов возможно повторное инфицирование. Перед восстановлением программное обеспечение и документы нужно проверять антивирусной программой после обновления антивирусной базы.

Если вы получали письмо со ссылкой на фишинговый вебсайт (специально добавлены символы замены) hХХp://president.gov.ua.administration.vakansiyi.administration.president.gov-ua[.]info, а тем более - открывали указанный файл, нужно немедленно проверить факт наличия указанных в индикаторах компрометации файлов на вашем компьютере и удалить их.