Государственные структуры сливают свои секретные данные в сеть

На прошлой неделе активисты Украинского киберальянса провели своеобразный марафон под названием #FuckResponsibleDisclosure.

Цель марафона, как рассказал нашему изданию спикер УКА под ником Sean Brian Townsend, – обратить внимание общественности и власти на то, что, не смотря на все законы, заявления и инвестиции, реальной безопасностью никто не занимается.

– В ходе акции #FuckResponsibleDisclosure мы обнаружили, что несмотря на то, что война идёт уже четвертый год, никому нет дела до информационной безопасности. Всё вокруг общее, а значит ничьё. Никто не несет ответственность за ошибки в построении и сопровождении государственных информационных систем, – считает спикер Украинского киберальянса. – Последней каплей стал общий диск киевской областной полиции: личные данные сотрудников полиции, внутренние распоряжения, списки паролей от официальных аккаунтов (mvd123 — очень хороший пароль!).

InternetUA разбирался, что показал «бесплатный пентест» от украинских хактивистов, и как на это реагируют в госструктурах.

Не уязвимость, а халатность

– Мы ничего не взламывали. Вся информация получена в открытом доступе. Её просто «забыли на улице», – уточняет спикер киберальянса, – Так же ресурсы не давали никаких предупреждений о том, что там находится информация, охраняемая законом. Это всё равно, что если бы мы зашли на обычный веб-сайт и нашли всё там.

По словам спикера УКА, самыми распространенными «уязвимостями», обнаруженными хактивистами в безопасности госструктур, являются сетевые диски без пароля и открытые FTP-сервера.

– Это даже не уязвимость, это халатность, – резюмирует Sean Brian Townsend.– Обнаруженные проблемы грозят немедленной утечкой данных и возможным последующим уже настоящим взломом, что приведет к компрометации всей сети предприятия или организации.

Украинский киберальянс не первый раз проводит подобные акции. В рамках #fuckresponsibledisclosure публиковалась информация о взломанном почтовом сервере МВД, пароле от учётной записи почты Команды быстрого реагирования на инциденты при Госспецсвязи (CERT-UA), находящихся в открытом доступе документов НАЗК, уязвимостях Министерства юстиции, SCM Рината Ахметова, НДЭКЦ, экспертного центра при Министерстве здравоохранения и других.

Кого «взломали» и что нашли

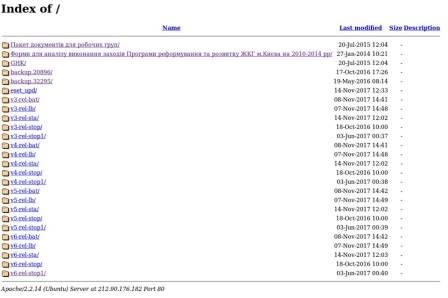

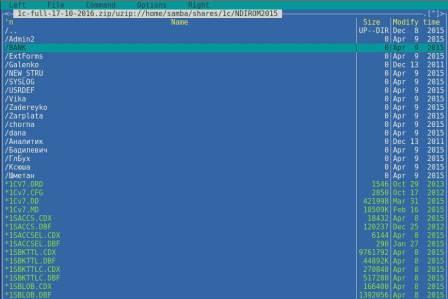

Ставшая уже постоянной рубрика #fuckresponsibledisclosure снова стартовала 14 ноября с Коммунального научно-исследовательского учреждения «Научно-исследовательский институт социально-экономического развития города» (г. Киев). Как утверждают активисты, начальник отдела системного администрирования и поддержки выложил общий диск с бэкапами 1С сразу в архивированном виде, «чтоб скачивать было удобно».

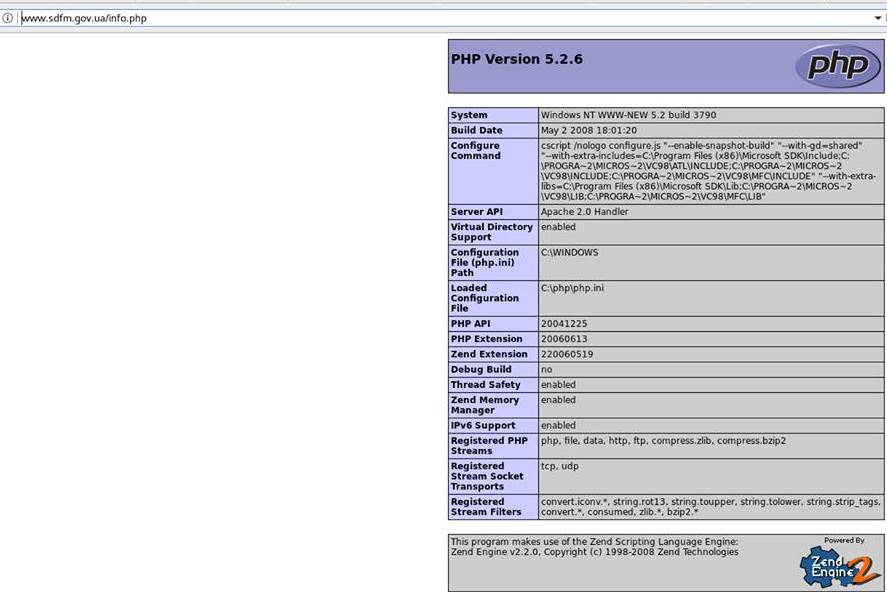

На протяжении нескольких дней «марафона» киберактивисты сообщили об открытом для всех желающих общем диске Херсонского облсовета (с записями заседаний, ключами АЦСК и другими данными, включая авиабилеты на Ростов), открытом FTP-сервере портала «Судова влада України» (в открытом доступе, помимо прочего, находились корневые сертификаты и пароль для генерации ключей пользователей), о множественных критических уязвимостях портала Государственной службы финансового мониторинга Украины (портал последний раз обновлялся в 2008 году) и о находящейся в открытом доступе базе деклараций сотрудников ГУ НП в Киевской области (с не везде затертыми личными данными и адресами полицейских).

«Саботажем» Украинский киберальянс считает обнаруженный в сети компьютер, принадлежащий ГУ НП в Киевской области, пускающий без какого-либо пароля в сетевой диск «obmen Marina» со 150 гигабайтами информации областной полиции. Среди обнаруженной в открытом доступе информации – пароли, планы, протоколы, личные данные полицейских.

Как реагируют госструктуры

– Некоторые на замеченные нами уязвимости реагируют нервно, и угрожают уголовным преследованием, а некоторые не реагируют вообще, – рассказывает Sean Brian Townsend. – Более-менее нормально отреагировал CERT-UA, но только через три дня, и только под давлением общественности.

Публично на обнаруженные активистами УКА во время последнего марафона #fuckresponsibledisclosure «дыры» отреагировал только Херсонский областной совет. На официальной странице облсовета в Facebook появилось заявление о том, что обнародованная киберальянсом информация – провокация, а документы якобы «попали в сеть путем проникновения пока неустановленными лицами». В Херсонском облсовете даже написали заявление в полицию по факту незаконного вторжения в локальную компьютерную сеть.

Однако уже на следующий день советник главы Херсонского облсовета Галина Ляшевская поблагодарила активистов за «доброжелательный пинок». Ляшевская признала, что «нужно что-то менять» и обратила внимание на «чужие следы, грозящие гораздо большими неприятностями ХОСу». Речь идет об обнаруженных активистами файлах с расширением .so – фрагменте эксплоита SambaCry. Это значит, что сервер областного совета был взломан полностью другими хакерами полгода назад.

В ГУ НП в Киевской области нашему изданию сообщили, что их сетевой диск, пускающий без пароля к 150 гигабайтам данных, принадлежит отделу коммуникации (пресс-службе) Национальной полиции в области. На нем сохранялась информация и документация, «проходящая» через отдел: справки, отчеты и т.д. В областном управлении Нацполиции отметили, что данные диска не содержали информации с ограниченным доступом.

– У нас, в отделе коммуникаций, данные открыты. Это данные, которые мы используем при сотрудничестве с журналистами. Видео, фото и документы, которые мы здесь рассматриваем, они не есть закрытыми. То, что доступ к сетевому диску открылся людям, которые не работают «в системе» – факт. Сейчас этим занимается киберполиция. Они уже ограничили и закрыли доступ к сетевому диску. Сейчас нам настраивают сеть для дальнейшей работы, – говорит руководитель отдела коммуникаций ГУ НП в Киевской области Николай Жукович.

Действия УКА руководитель пресс-службы областной полиции считает мудрыми и претензий к «взлому» не имеет:

– Как по мне, так это нормально, что киберальянс указал на этот «пробел» и попросил сделать что-то, чтобы этого не было. Это очень мудро и хорошо. Если бы они стали распространять все эти документы, возможно, были бы какие-то претензии, – считает Жукович.

В день обнаружения уязвимости портала Судова влада України, InternetUA пытался узнать, известно ли им о проблеме. Однако ни в пресс-центре портала, ни в ГП «Інформаційні судові системи», обслуживающем court.gov.ua, нашему изданию не смогли предоставить комментарий. Отметим, что спустя час после публикации об обнаруженной халатности, FTP-сервер был закрыт паролем, однако сервер видеосвязи остался доступным каждому.

Не предоставили комментария и в Коммунальном научно-исследовательском учреждения «Научно-исследовательский институт социально-экономического развития города»:

– Без комментариев, – заявил нашему изданию начальник отдела системного администрирования и поддержки «Научно-исследовательского института социально-экономического развития города» Олег Загребельный и бросил трубку.

Аналогичную реакцию мы получили и от Государственной службы финансового мониторинга Украины.

– Я с вами обсуждать вопрос информационной безопасности наших ресурсов не буду, – сообщил сотрудник Департамента информационных технологий Госфинмониторинга и также бросил трубку.

Их сервер, напомним, не обновлялся около 10 лет:

Ужасающая статистика

По данным основателя и руководителя Украинских кибер войск (не входят в состав УКА – Ред.) Евгения Докукина, за период с 2001 по 2016 годы всего было атаковано 956 украинских государственных сайтов (включая взломы сайтов и DDoS атаки). С 2009 по 2015 год было инфицировано 67 gov.ua сайтов, которые, по словам активиста, несомненно были взломаны для размещения вредоносного кода.

– Информационная безопасность – это не хакеры в масках, не пятидесятидюймовые мониторы, многопроцессорные чемоданчики и дорогостоящий софт. Безопасность начинается с соблюдения элементарных правил и личной ответственности, – напоминает Sean Brian Townsend. – Служебная халатность во время войны называется иначе: саботаж.