Вредонос для Android требует выкуп или угрожает разослать историю браузера друзьям

Специалисты компании Symantec обнаружили нового блокировкщика Android.Lockdroid.E. Малварь распространяется вместе с приложениями для взрослых и не просто блокирует экран устройства, требуя выкуп, но и угрожает в случае неуплаты разослать историю браузера всему списку контактов жертвы.

Вымогательское ПО распространяется в составе приложения «Porn ‘O’ Mania», которое можно найти только в сторонних, неофициальных магазинах контента. Сообщается, что пользователи Google Play Store в безопасности.

Наиболее интересной особенностью локера являются методы, которые он применяет, чтобы обвести пользователя вокруг пальца и заставить его установить вредоносное приложение. Так как установка любого приложения должна быть вручную одобрена владельцем устройства, малварь в последнее время идет на самые разные хитрости.

На начальном этапе установки Android.Lockdroid.E использует стандартные приемы: притворяется безобидным приложением, использует фальшивые сообщения, где описание не соответствует действительности.

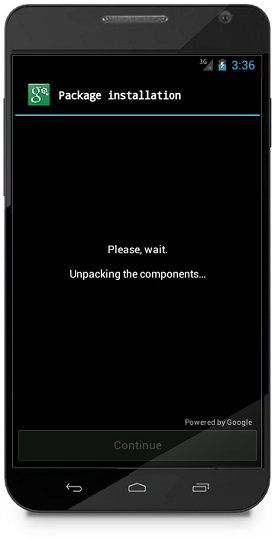

Если жертва поверила и начала установку, вредонос переходит к следующей фазе: применяет технику clickjacking. Поверх модального окна, в котором приложение запрашивает привилегии администратора, выводится еще один popup. Второе окно, которое и видит пользователь, на самом деле является сообщением об ошибке (TYPE_SYSTEM_ERROR). Старые версии Android позволяют отобразить ошибку поверх всех окон и даже поверх окна, запрашивающего разрешения для приложения. Но это сообщение об ошибке выглядит как экран установки приложения, который сообщает жертве, что установка уже началась и нужно немного подождать. Затем текст меняется, появляется сообщение о том, что установка приложения успешно завершена, а также кнопка «Continue».

Фальшивое сообщение об установке приложения

Эта фейковая кнопка «Продолжить» располагается точно поверх первого окна, запрашивающего привилегии администратора и кнопки «Activate». Как только жертва нажимает «Продолжить», одновременно происходит нажатие фоновой кнопки «Activate», и вредоносное приложение получает максимальные права в системе.

Получив доступ к системе, локер начинает зашифровывать файлы пользователя, а также собирает данные о его списке контактов. Как только шифрование окончено, малварь блокирует устройство, выводя на весь экран сообщение с требованием выкупа. Чтобы требование выглядело убедительнее, Android.Lockdroid.E угрожает разослать историю браузера жертвы всем ее контактам. Похожую тактику ранее использовал вымогатель Chimera, угрожавший опубликовать все личные файлы жертв в сети.

Новый локер представляет опасность для пользователей, чьи устройства работают на базе Android ниже версии 5.0 (Lollipop). Дело в том, что именно в пятой версии была отключена возможность выводить popup поверх окна инсталляции приложений. К сожалению, старые версии Android до сих пор используют порядка 2/3 всех устройств в мире.