У провайдера украинских властных и силовых структур клиенты имеют проблемы с кибербезопасностью

419 уязвимых устройств с возможностью удаленного доступа, множество устаревших серверов и открытых для записи папок обнаружили в рамках флешмоба #а27 украинские ИБ-эксперты в результате исследования сети провайдера «Датагруп». Среди клиентов провайдера, пренебрегающих собственной кибербезопасностью, оказались Укрзализныця, «Мотор Сич» и ряд других госучреждений и частных компаний.

Соответствующий отчет 18 июня, опубликовал один из участников флешмоба #a27, известный в сети под ником Lurca Tier, передает InternetUA.

Напомним, группа украинских ИБ-экспертов на протяжении месяца исследовала сети операторов, провайдеров телекоммуникаций, которые построили по требованию Государственной службы специальной связи и защиты информации так называемую комплексную систему защиты информации (КСЗИ) и имеют Аттестат соответствия системы защиты защищенных узлов доступа. «Построение КСЗИ» на данный момент является обязательным условием для провайдера, предоставляющего услуги доступа к сети Интернет государственным органам и учреждениям и стоит от 300 тысяч гривен, однако, как утверждают авторы исследования, КСЗИ – «иллюзия защищенности, очковтирательство и рассадник коррупции». По словам одного из участников флешмоба, ИБ-эксперта Андрея Перцюха исследование не имеет цели воздействия на репутацию провайдеров или их клиентов – она просто показывает несостоятельность государственных усилий и органов, которые призваны защищать, но фактически только ухудшают ситуацию.

Как прокомментировал нашему изданию уже опубликованные результаты исследования телеком-эксперт Игорь Дядюра, во многих подключенных к «защищенному» провайдеру госучреждениях считают, что одного такого подключения уже достаточно для обеспечения безопасности. На деле же клиенты таких провайдеров, как бизнес-структуры, так и обычные пользователи и госучреждения, во многих случаях игнорируют элементарные правила безопасности в сети.

Исследователи уже опубликовали информацию о проблемных клиентах в сетях таких защищенных провайдеров как «Адамант» и «Аксон 45», а в начале новой рабочей недели обнародовали сведения о проблемах у клиентов «Датагруп».

Что нашли у «Датагруп»

– Количество «интересностей» реально зашкаливает из-за размера провайдера, но публикуется перечень, характеризующий основные типы проблем. По этическим соображениям, и чтобы не отвлекаться от главных вопросов: Так чего стоит КСЗИ? Чего вообще стоит ГСССЗИ на шестой год войны? – комментирует результаты анализа Lurca Tier.

InternetUA, как и ранее, публикует самые «яркие», по мнению нашего издания, примеры из отчета с комментариями исследователей.

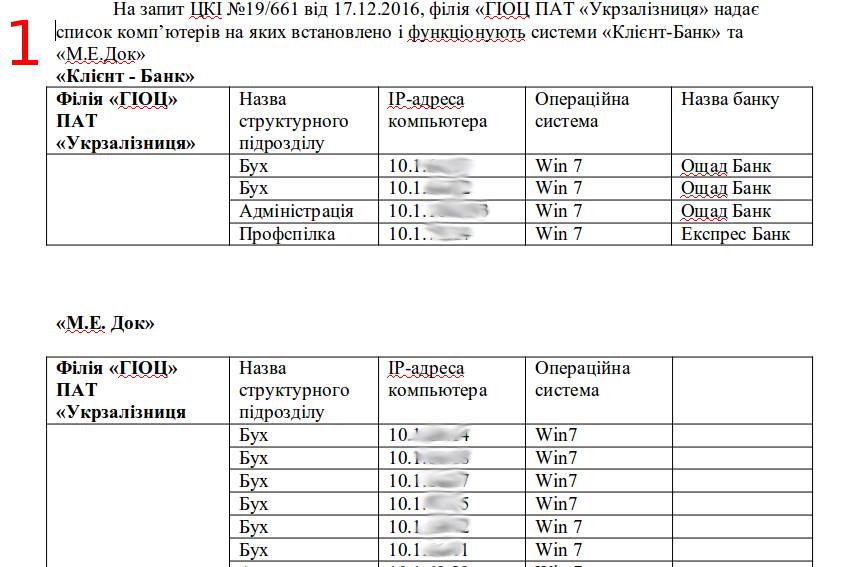

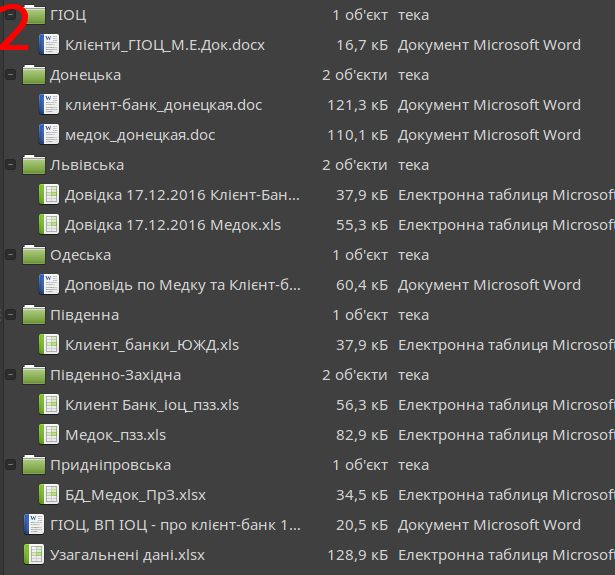

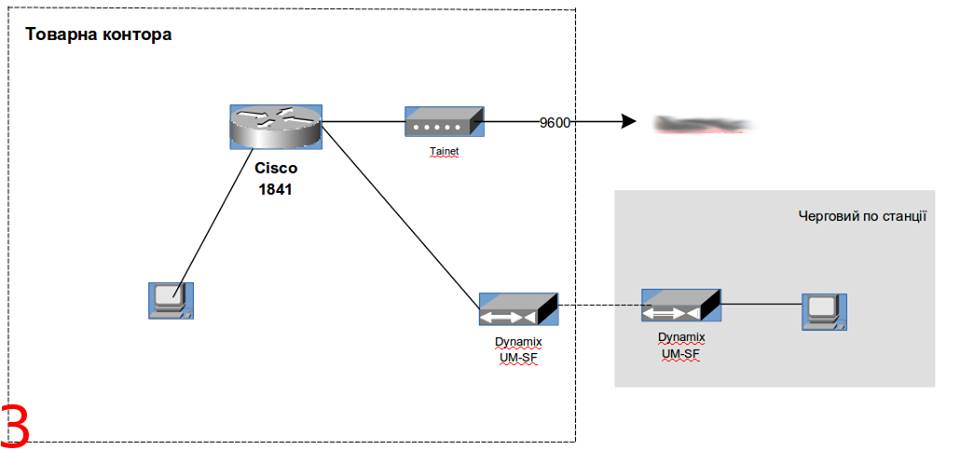

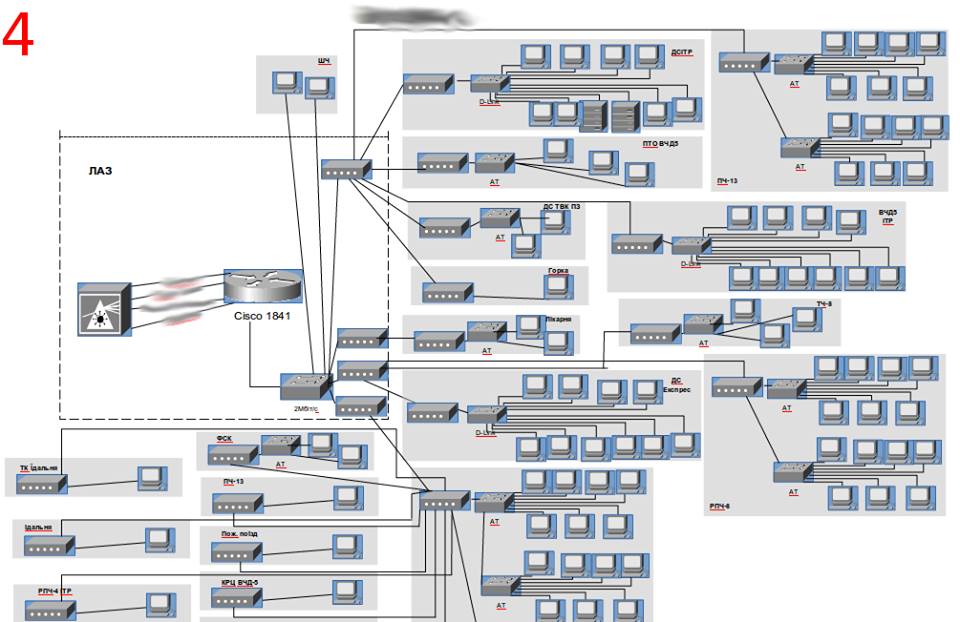

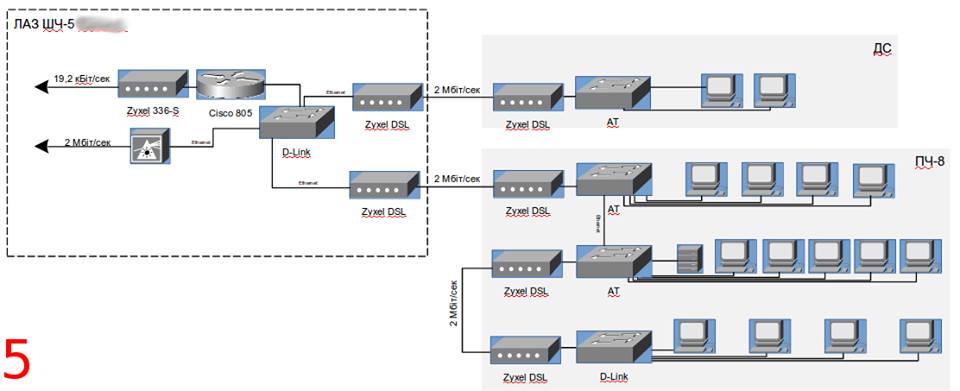

Проблемы в «Укрзалізниці».

– Укрзализныця, наверное, обязана использовать провайдера с КСЗИ? Именно так и сделано! Но, наверное, услуга доступа с КСЗИ стоит больше обычного доступа к глобальной сети? Или это так и выглядит защита?

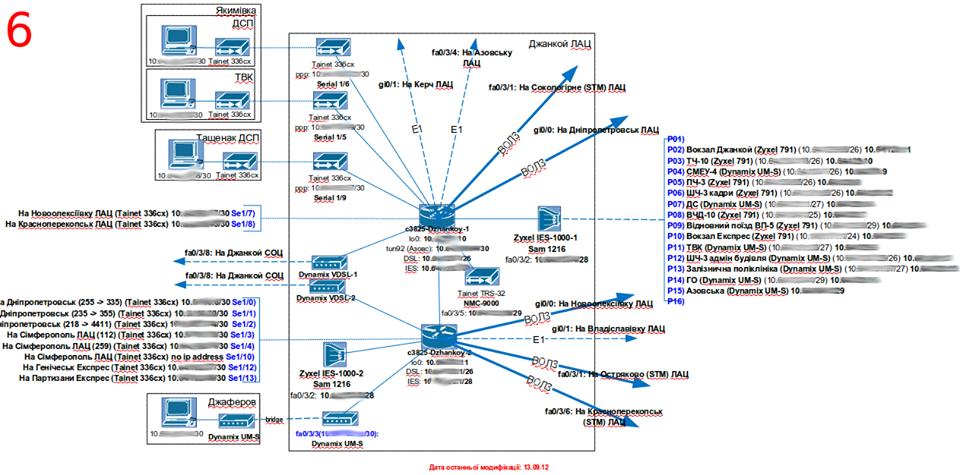

Проблемы в сети самого провайдера

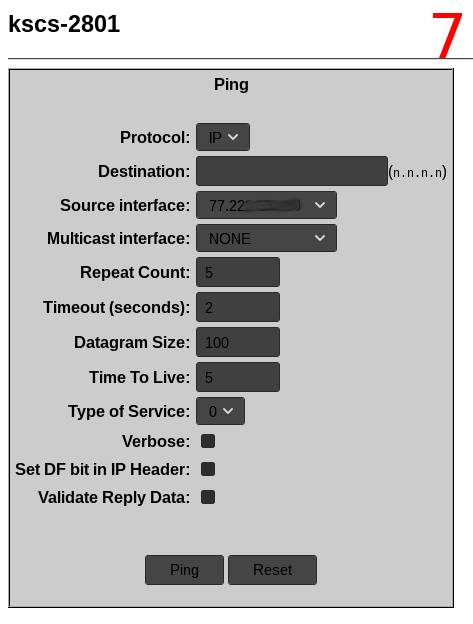

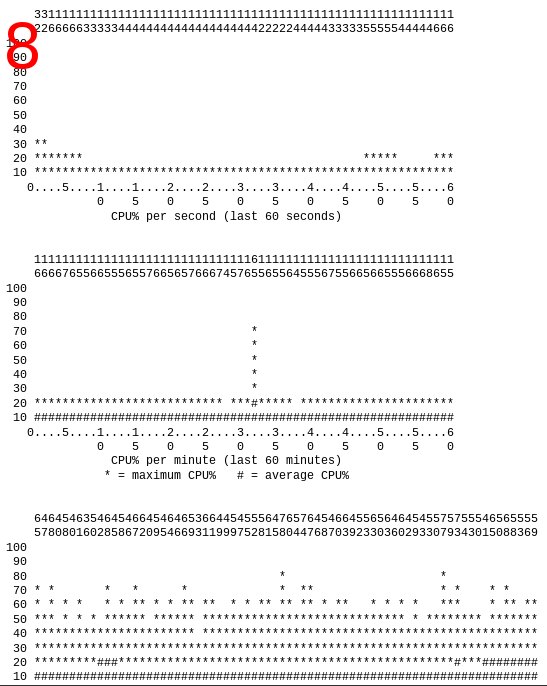

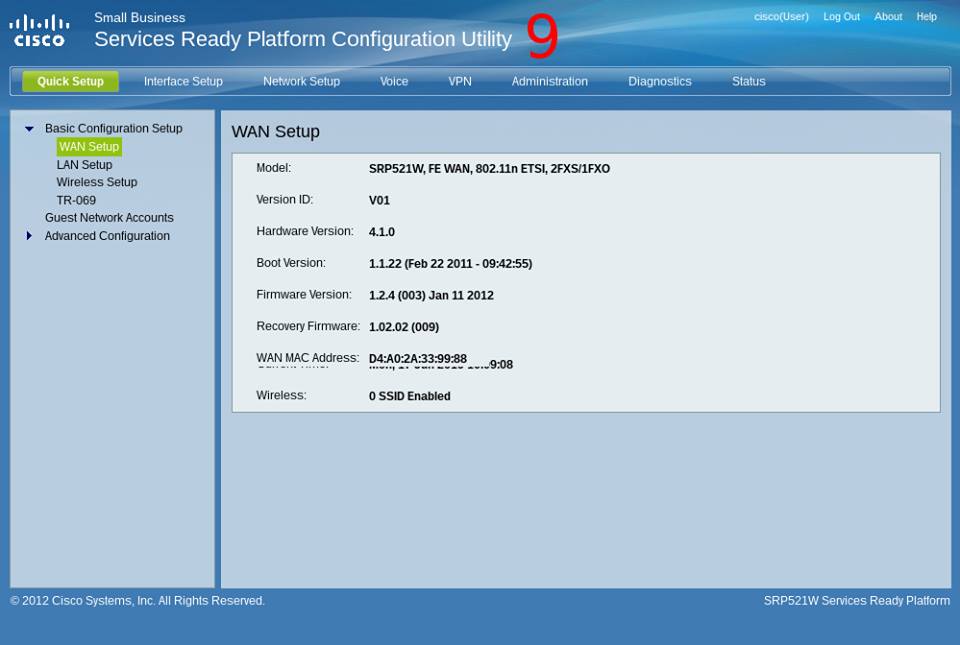

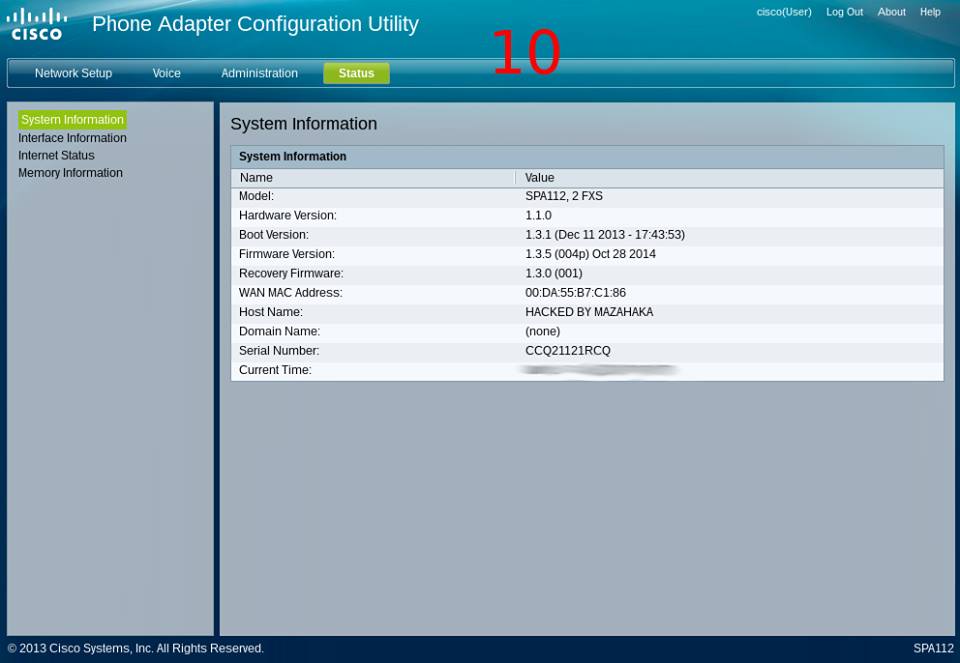

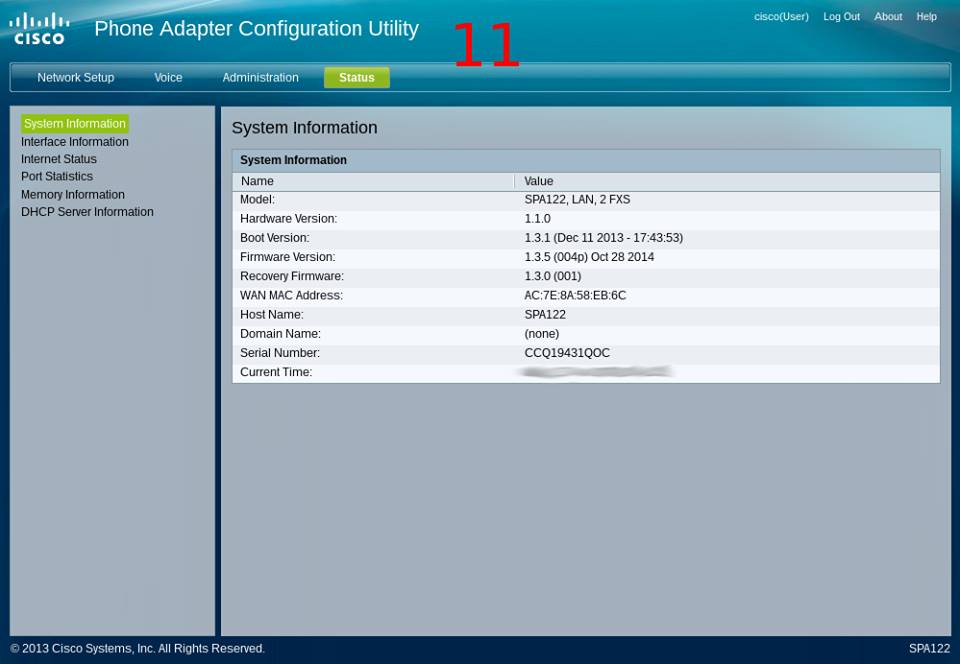

– Определенное количество CISCO роутеров, что, вероятно, принадлежат инфраструктуре самого провайдера, с необновленными прошивками, включая совершенно старый, давно пережившим EOL роутером CISCO 2801 2FE 4SLOT, который до сих пор имеет нагрузку более 60% CPU и до сих пор может оказывать сервис VPN.

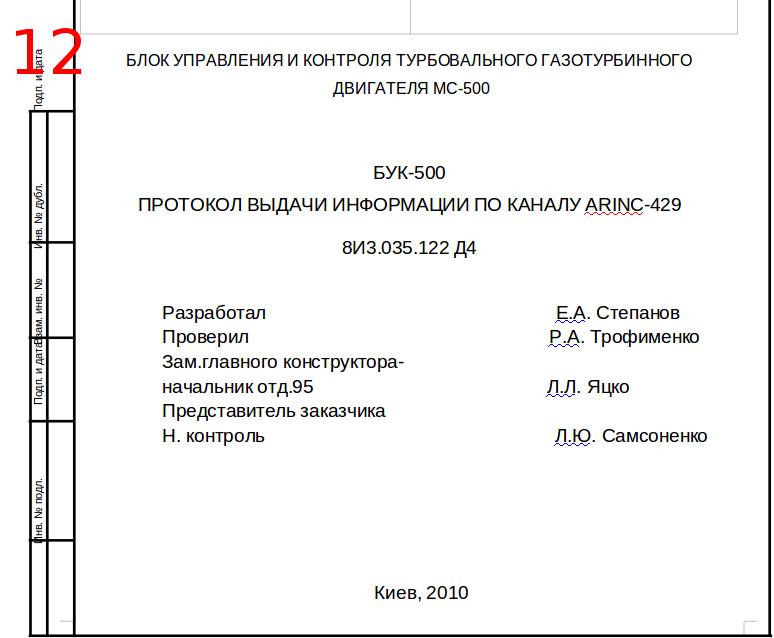

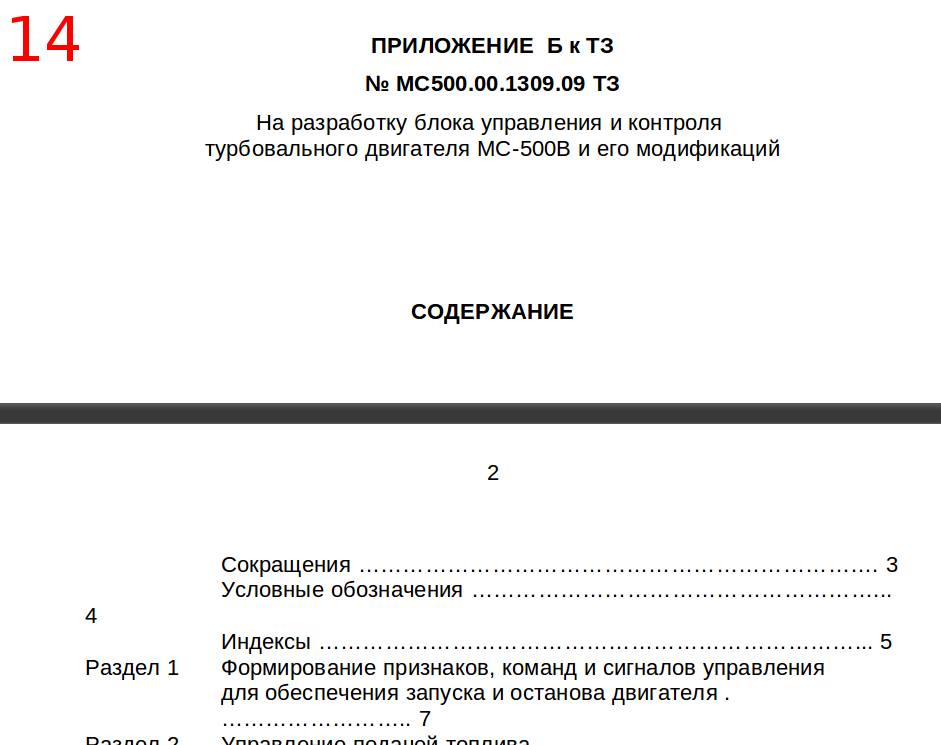

«Мотор Сич»

– Проектная документация по двигателям «Мотор Сич» может уже и не такая уж тайна, но, возможно, определенные надежды на защищенность канала провайдера с КСЗИ у предприятия тоже были.

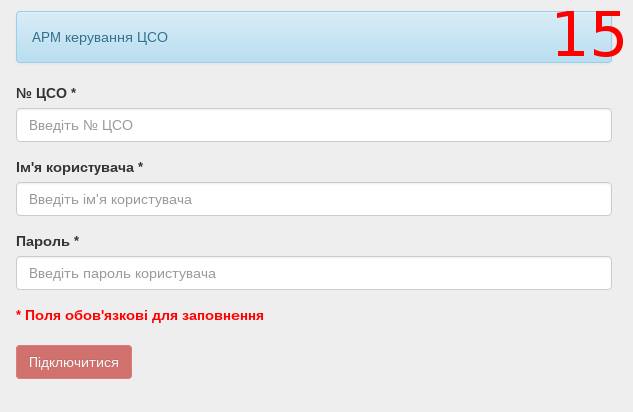

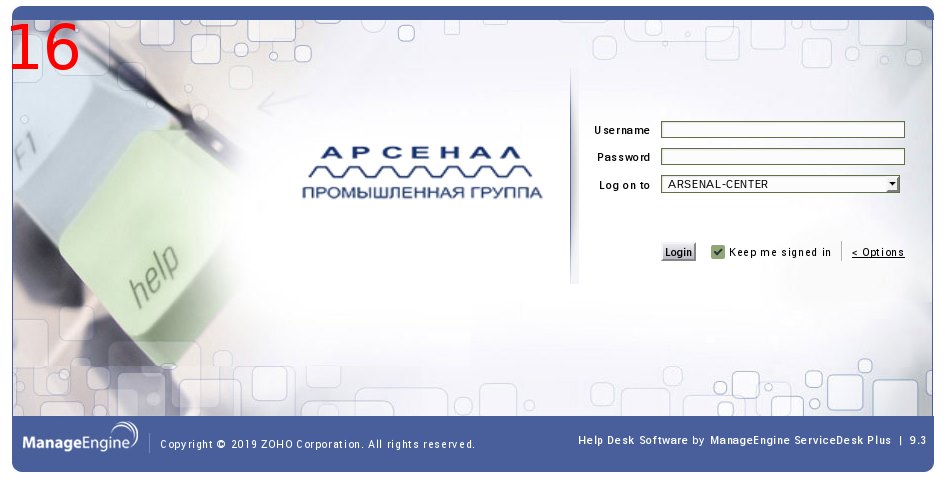

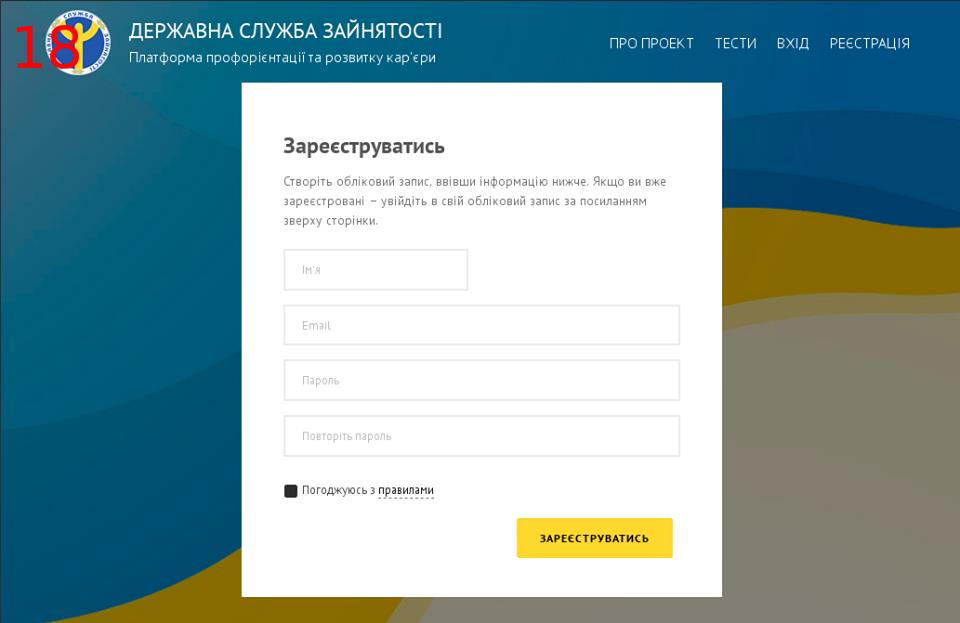

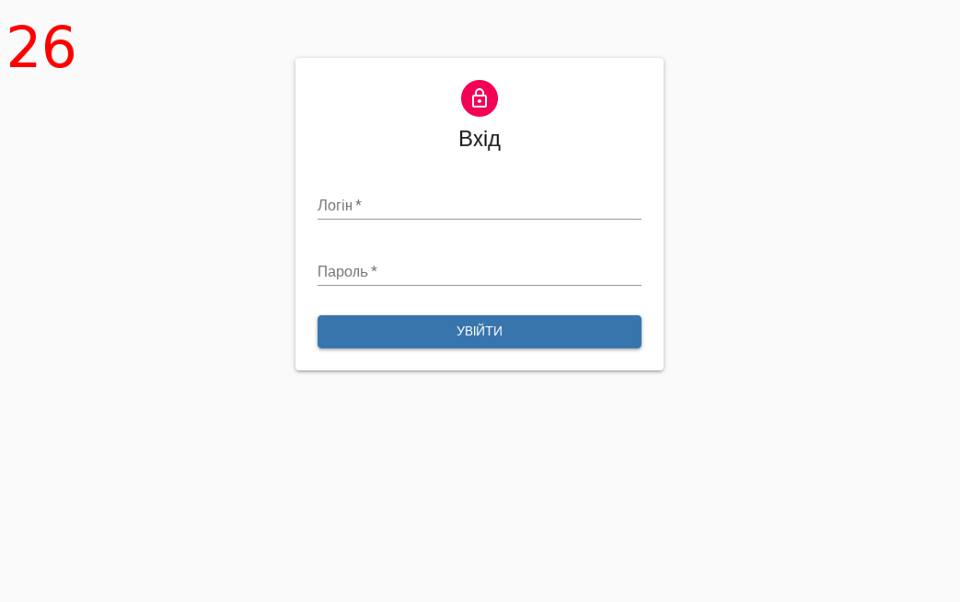

Авторизация по HTTP

– HTTP на государственных ресурсах с авторизацией в 2019 году это уже диагноз.

Но система киберзащиты с авторизацией по HTTP это просто шедевр. Отсутствие шифрования позволяет злоумышленникам перехватить трафик и получить авторизационные данные пользователя. Или это самого провайдера, или его клиента, окончательно установить не удалось, но сам факт впечатляет.

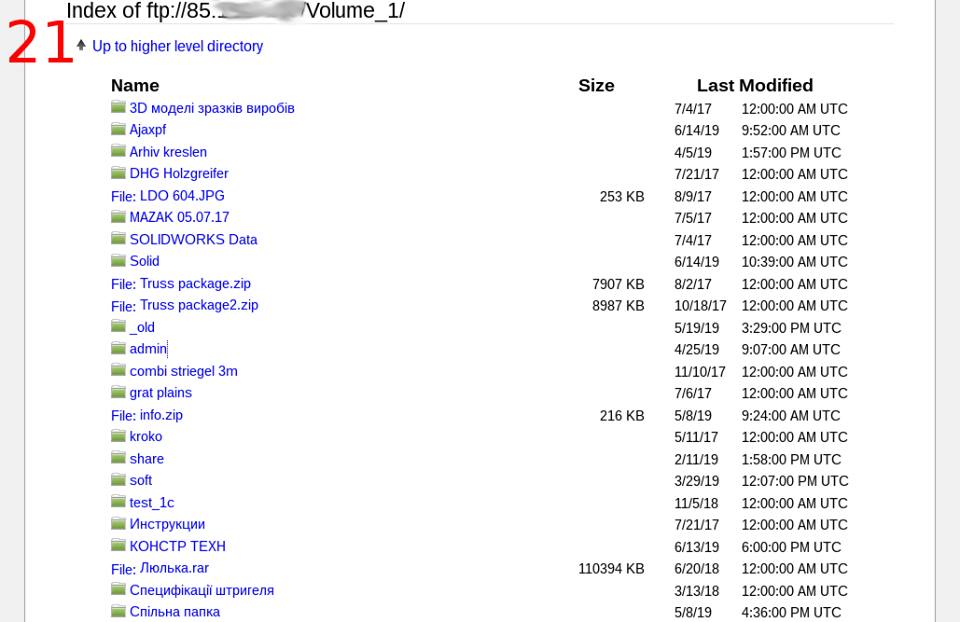

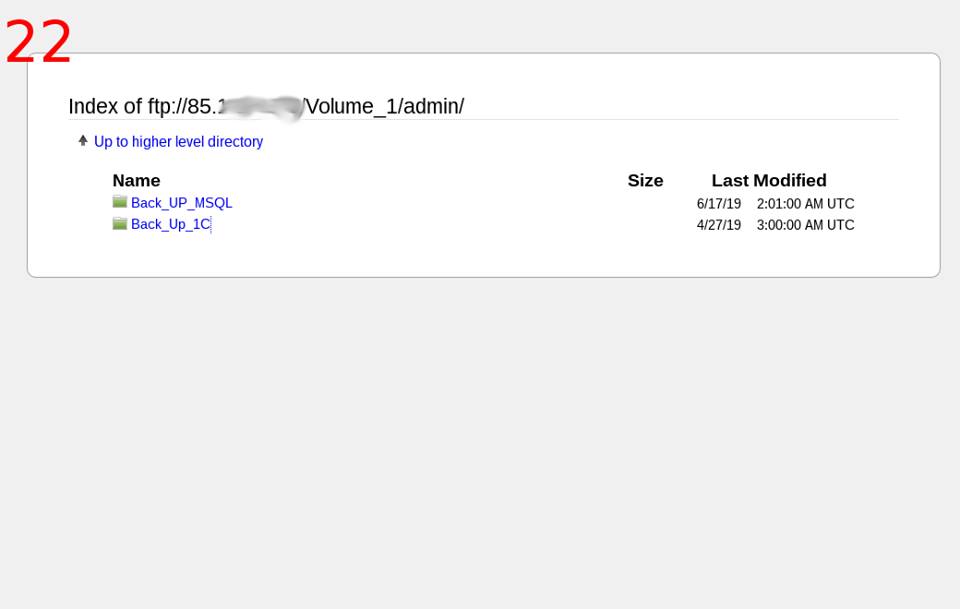

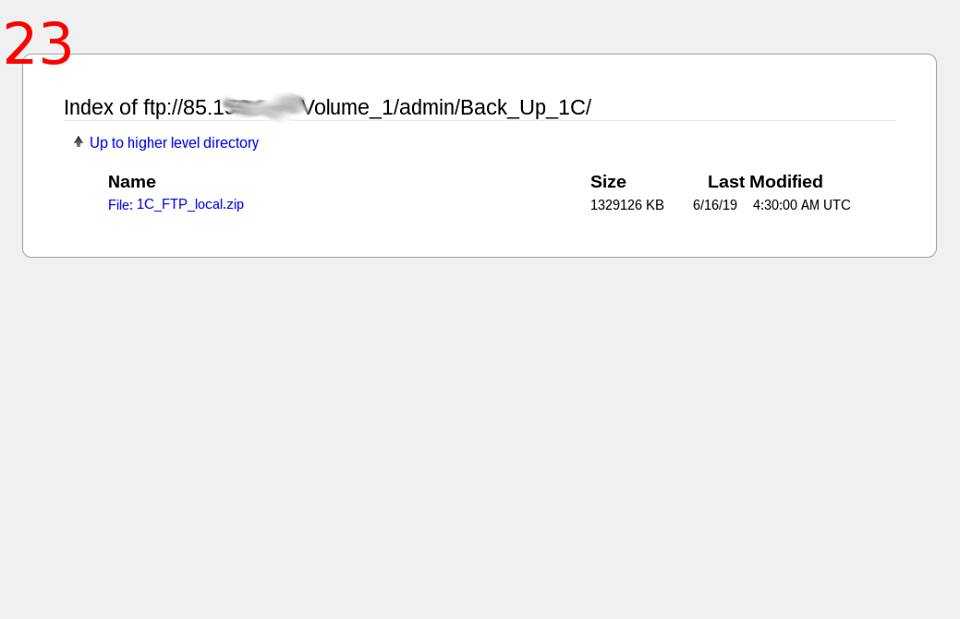

Открытые FTP

– Определенное количество FTP ресурсов, в том числе с правами на запись, тоже присутствует. Особенно интересны те, что имеют ежедневные бэкапы 1С.

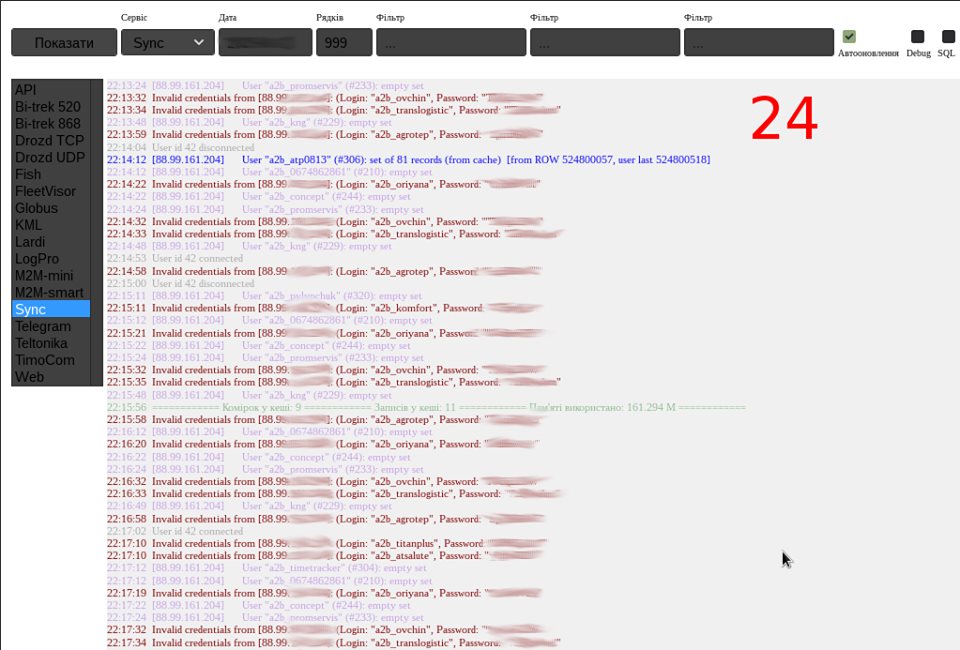

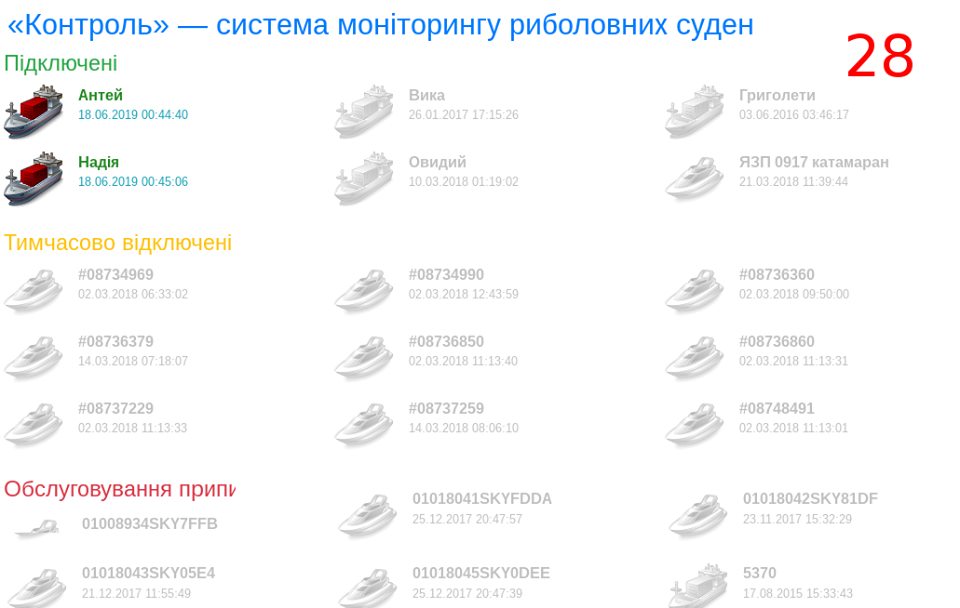

Проблемы у логистической компании

– Надеялась ли (наверное, логистическая) компания на защищенность провайдера с КСЗИ точно неизвестно, но никаких других средств защиты клиентом провайдера не применено. HTTP в тех местах, где авторизация вообще существует, и доступ вообще без авторизации к информации, которая содержит интересные данные как о геопозиции транспортных средств, так и об использовании ими топлива. Но особенно интересно логирование попыток авторизации с полностью открытыми логинами и паролями.

Отдельно упомянули в исследовании НАЭК «Энергоатом», информация о проблемах которого публиковалась ранее.

– Этот эпический государственный гигант наверняка тоже имел надежду на защищенность провайдера, – комментируют исследователи.

Напомним, ранее эксперты неоднократно указывали на проблемы с кибербезопасностью НАЭК «Энергоатом».