Спикер Украинского киберальянса: российских хакеров курирует ФСБ

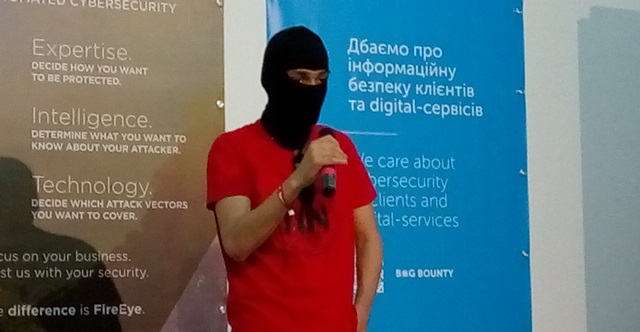

17 и 18 мая в Киеве проходит первая практическая конференция по кибербезопасности NoNameCon 2018, первым докладчиком которой стал спикер Украинского киберальянса, известный в сети под ником Шон Таунсенд.

Единственное на данный момент «живое» появление Шона на публике было посвящено украинской наступательной киберобороне.

Журналист InternetUA побывал на мероприятии и собрал самые интересные тезисы выступления спикера УКА.

Почему в России действуют псевдохакеры, кто их контролирует, нормально ли, когда Администрация Президента на выходных не может найти админа – от первого лица, скрытого под балаклавой.

Об Украинском киберальянсе

В феврале 2014 года мы поняли, что специалисты в области информационной безопасности могут помочь стране. В России появились группы, которые постоянно атакуют объекты критической инфраструктуры и государственные учреждения в Украине, а мы занимаемся тем же, но на их территории.

Мы не сколько занимаемся защитой, сколько нападением. В 2014-м году это были разрозненные акции – не было методологии, было непонятно с кем мы имеем дело с российской стороны, но постепенно нарабатывался опыт.

Первыми появились Украинские кибервойска Жени Докукина, потом – FalconsFlame, наша группа (Ruh8)… К 2016-му году мы поняли, что необходимо объединить усилия. Такой площадкой стал InformNapalm. В марте 2016 года появился Украинский киберальянс и мы начали работать против России уже более планомерно.

За несколько лет у нас накопились терабайты данных, взломаны тысячи аккаунтов. Часть информации публикуется, часть – получает Служба безопасности Украины и Министерство обороны, которые могут использовать её по назначению.

Мы находим иногда настоящих шпионов или настоящих предателей, военнослужащих, которые сотрудничают с врагом. Естественно, такую информацию мы пытаемся передать по назначению. Формальных отношений у нас с правоохранителями нет и быть не может, потому что правоохранители действуют строго в рамках закона. Мы знаем нескольких офицеров, которым можем доверять, и пытаемся передавать информацию через них. Мы не являемся даже общественной организацией. Мы – сборище волонтеров, поэтому непонятно, как бы мы могли взаимодействовать с правоохранителями официально. По сути дела, даже когда у них есть наша информация, им приходится эти работы повторять, потому что затруднительно притащить в суд хакнутый e -mail.

О работе против России и феодализме в «республиках»

Одной из наших самых «громких» акций был SurkovLeaks – взлом аккаунтов помощника президента Путина Владислава Суркова. Удалось получить документы из его администрации. В том числе – по финансированию так называемых «республик» и много внутренней кремлевской информации.

Скан паспорта Владислава Суркова из полученных УКА файлов/InformNapalm

Это не единственный путинский помощник, который нам попался. В ходе другой кампании, FrolovLeaks, нам попался Сергей Глазьев – преинтереснейший персонаж, который рассылает «веером» письма капсом с огромным количеством мата.

Из этих крупных утечек стало понятно, в том числе, как организованы пророссийские движения в Донецке и Луганске. Это напоминает своего рода феодализм: отдельные кланы конкурируют между собой за ресурсы, власть и финансирование. Часто доходит до прямых столкновений между якобы союзниками. Из полученной информации было видно, как формируются эти движения: начинается с «soft power» – со всевозможных конференций и круглых столов о достоинствах русского мира, продвижении русской культуры за рубежом. На базе таких общественных мероприятий постепенно формировались уже политические движения (они тогда существовали не только в Донецке и Луганске, но и в Одессе, Запорожье, Николаеве, Херсоне).

Организация и хакерского движения в России, и сепаратистского в Украине устроена практически одинаково: всё плотно курируется ФСБ, идет небольшое финансирование на разрозненные группы, которые не только не взаимодействуют между собой, но ещё и пытаются «откусить» кусок российского бюджета.

В качестве целей мы выбираем российское политическое руководство, военное руководство. Нам удалось получить доступ к разведке 58-й армии, которая притворяется на Донбассе, что их там нет. Мы выбираем закрытые каналы связи, в том числе и Федеральную службу охраны.

Про ФСО скажу отдельно. Они оставили в сети компьютер на Windows ХР с паролем 777. Человек, который это нашел, даже не понял, куда он попал: на рабочем столе был ярлык с перечнем объектов критической инфраструктуры. Когда уже мы туда зашли, то увидели, что у них внутри, в одном из регионов (это региональное управление ФСО) все диски организации расшарены без пароля, план сети лежит на общем диске, прямо в корне (чтобы было удобно), со списками паролей, с доступами к федеральным информационным системам. Там огромное количество материалов. В обязанности ФСО входит, в том числе, анализ политической обстановки и в стране и за рубежом: они составляют коротенькие аналитические записки и добавляют их в базу. Эти базы тоже удалось получить.

О российских хакерах и ФСБ

До поры до времени в Российской Федерации только наблюдали за тем, что происходит в Интернете. Существовало негласное соглашение между спецслужбами и хакерами: хакеры ничего не ломали в СНГ, а ФСБ «смотрело в другую сторону». Потом в России начались целенаправленные атаки против собственной, внутренней, оппозиции. Те же самые методы, которые сейчас Россия использует глобально по всему миру, изначально «обкатывались» у них дома.

Так называемые российские хакеры – это не совсем хакеры в привычном смысле этого слова. Это «черные шляпы» (хакеры-злоумышленники – Ред.), которых завербовало ФСБ, это известные ИБ-компании, такие как «Касперский», и, собственно, сама Федеральная служба безопасности.

Я почти уверен в том, что за утечкой инструментов АНБ стоит «Kaspersky Lab». В 2016 году сразу после взломов Национального комитета Демократической партии США, внезапно появилась некая группа The Shadow Brokers, о которой никто ничего не знал, и в публичный доступ выкладываются боевые эксплоиты. Хакеры себя так не ведут. Активисты бы заявили о том, что АНБ прослушивает собственных граждан, выступили бы «за свободу против репрессивного режима». «Черные шляпы» попытались бы эти эксплоиты продать – стоимость их на черном рынке может достигать нескольких сотен тысяч долларов. Появление этих эксплоитов в открытом доступе – демонстрация силы, после того, как российских хакеров стали обвинять во взломах в ходе выборов в США. Потом «Касперский» признал, что они использовали Kaspersky Security Network для поиска компьютеров, на которых хранилось это самое кибероружие. То есть, использовали свой антивирус как гигантского троянского коня: в 2013 году была утечка от Сноудена, где перечислены названия секретных программ АНБ и, используя эти кодовые названия, можно просто взять и прочитать компьютер, на котором это всё хранится.

Вся эта псевдохакерская активность (The Shadow Brokers, Киберберкут) – это просто прикрытие. При этом, я не думаю, что у них есть какой-то организованный план, потому что вся деятельность носит хаотический характер: где-то им удаётся получить действительно ценную информацию, а где-то они фабрикуют фэйковые новости на основании того, что им удалось взломать. За всем этим не просматривается каких-то далеко идущих политических целей – они очень ситуативны.

О #fuckresponsibledisclosure и реакции

После атаки НеПети в Украине начала проводится определенная законодательная работа в сфере информбезопасности: появилась доктрина, принят Закон «Об основах обеспечения кибербезопасности». Около полугода назад мы решили проверить, насколько наша страна готова к массовым кибератакам. Ситуация оказалась крайне неутешительной.

В течении месяца мы проводили акцию #fuckresponsibledisclosure, потому что responsible disclosure просто не работал. Например, Женя Докукин из Украинских кибервойск годами публиковал найденные уязвимости, пытался связаться с администраторами с абсолютно нулевой реакцией от последних. Мы решили, что будем это делать открыто и без предупреждения: вначале всё попадет в прессу, Facebook поиздевается над «попавшимся» государственным учреждением, и останется посмотреть, сколько времени займет реакция. В течении месяца получилось взломать около десятка только центральных органов власти, включая министерства. Даже не взломать – мы не можем нарушать законы Украины. Мы использовали очень поверхностные методы, которые даже нельзя назвать пэнтестом. Обычно – это сканеры уязвимостей, часто – информация просто оказывалась в открытом доступе.

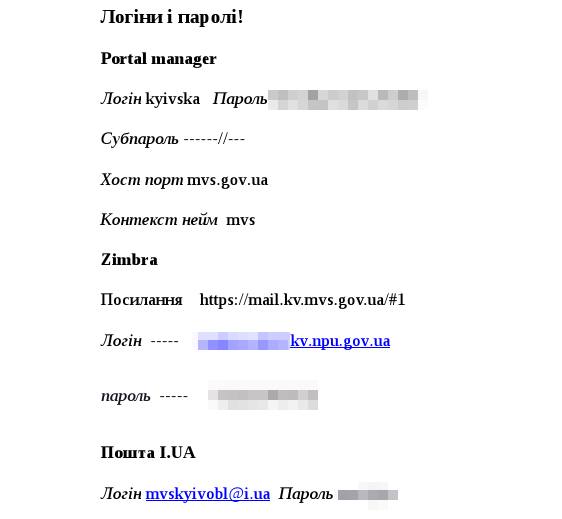

Началось всё с того, что мы нашли пароль от одного из почтовых аккаунтов CERT-UA просто у них на сайте. Следом нашлись огромное количество открытых «виндовых» дисков – компьютер киевской полиции, академии МВД со списками офицеров и учащихся…

Cкриншот документа с компьютера ГУ НП в Киевской области, обнаруженного в сети УКА / Шон Таунсенд

Точно так же попался Энергоатом с чертежами ядерного реактора и фото изнутри периметра. То, что они вообще попали в Интернет, говорит о том, что никакого периметра просто нет. Он отсутствует. По идее, всё сделано правильно: внутренняя сеть Энергоатома отделена от внешних сетей, но так как сотруднику разрешено приносить свои устройства, кто-то из них просто включил телефон в рабочий компьютер, поднял Интернет и диск оказался в открытом доступе. Реакция на обнаруженное последовала абсолютно неадекватная: пресс-служба Энергоатома тогда заявила, что какие-то "так называемые хакеры" взломали их сеть, а они уже обратились в СБУ и, при этом одновременно утверждали, что ничего не произошло.

С такой реакцией мы сталкивались не один раз. Мы показывали документы, на некоторых из них были грифы «для служебного пользования», а уязвимая организация продолжает повторять: «Нет, это не наше, а если и наше, то не совсем наше, а какой-то партнерской организации, а если всё-таки наше, то неважное, устаревшее... Но заявление в полицию мы напишем».

Постепенно ситуация стала исправляться: все, кажется, поняли, что мы не хотим растащить все из секреты и развесить в сети. Но правильной реакции на инцидент, я, кажется, ни разу и не увидел. Практически никто из уязвимых организаций не написал, что была атака (не важно, учебная, или настоящая). Никто публично не отчитался о закрытии уязвимости. Никто не проанализировал, что собственно, произошло. То есть, внутри собирается команда, они ищут источник утечки, обнаруживают его, закрывают и – тишина. Научиться на их опыте никто не может.

Такая же ситуация практически со всеми «настоящими» атаками. Взять самую первую и самую обсуждаемую – Вlackout на западе Украины. После взлома Прикарпатьеоблэнерго вышли отчеты о том, как устроены вирусы, которые там использовались, но ни одного отчета о том, кто это сделал, с какой целью и когда. То же и с НеПетей: ни в одном отчете не упоминается, что сервер обновлений содержал уязвимость трехлетней давности – никто его просто не обновлял и даже в день атаки сам «М.E. Doc» не хотел признавать, что их сервер по-прежнему уязвим. Это чудо, что его не взломали повторно в тот же день.

Такие случаи повторяются постоянно. Несколько месяцев назад была взломана российскими хакерами Донецкая областная военно-цивильная администрация. Там был установлен web-shell, в логах – видна активность из Самары. Хакеры пытались зайти дальше в сеть. В таком виде Донецкая ОВЦА простояла недели две. Как мне потом объяснили люди, имеющие отношение к этой системе, они там устроили засаду. То есть, ждали, пока российские хакеры туда вернутся, чтобы что-нибудь о них ещё узнать. А в это время практически любой желающих мог лазить по их дискам прямо из браузера без пароля . Оттуда сразу открывался доступ во внутреннюю сеть. Такой вот honeypot. Не знаю, кого они таким способом рассчитывали поймать, но рано или поздно там поняли, что уже никто не вернется, и сервер переустановили.

Об украинской кибербезопасности и её регулировании

Чтобы эффективно участвовать в кибервойне, требуются не только технические специалисты, но и новая организационная структура. То есть, не какое-то центральное киберкомандование, слишком медленное и неповоротливое для того, чтобы ориентироваться среди постоянно меняющихся целей, а взаимодействие небольших групп. Наше сообщество построено именно так – это несколько групп, которые соединены между собой слабо, не имеют какого-то органа, принимающего решения: идет постоянный обмен информацией, добытыми материалами, что позволяет быстро и гибко реагировать на происходящее.

Две ключевых особенности современной кибервойны – относительная дешевизна и взаимодействие небольших групп технических специалистов для достижения определенных целей.

Я считаю, что существующих законодательных норм в сфере кибербезопасности недостаточно. Существующий закон очень широко разделяет ответственность и полномочия между Госспецсвязью, СБУ и полицией. Получается, что как бы за информационную безопасность отвечают все, а когда случается настоящий инцидент, - не понятно к кому обращаться.

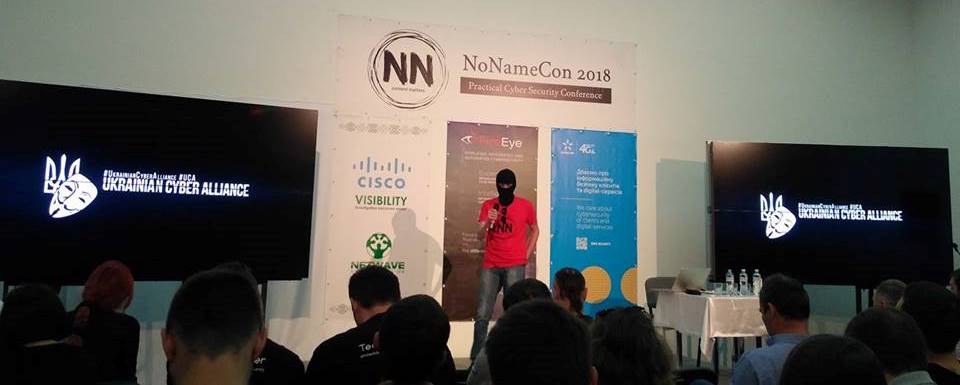

Выступление Шона на NoNameCon / Ярослав Анатолійович, Facebook

Обычно, когда обсуждается вопрос информационной безопасности Украины, люди жалуются на очень низкие зарплаты в госсекторе, запутанные правила или ещё что-то. Само по себе ни ужесточение наказаний, ни поднятие зарплат не поможет. Бесполезно поднимать зарплату безопаснику, если в госорганизациях просто нет такой позиции в штате.

У нас, наверное ещё по советской традиции, пытаются что-то отрегулировать с позиции силы: если что-то не получается, то нужно ещё что-то запретить. Само по себе это работать не может. К примеру, увеличение наказания по «компьютерным» статьям, включая 361 УК. Российским хакерам от этого ни холодно, ни жарко: они в Украину не собираются и им абсолютно всё равно, будут здесь давать за взлом 5 лет или 10.

Должен быть человек, непосредственно ответственный за то, что происходит среди инфраструктуры организации. Если такого человека нет, то некому поднимать зарплату, некого наказывать. Очень часто, в рамках того же #fuckresponsibledisclosure, просто невозможно было найти ответственного. Работает не файл, работает человек, и, желательно, не только с 9 до 6 в рабочие дни, но и во все остальные дни тоже. Когда нашелся уязвимый сайт конституционной комиссии, пришлось вмешаться Дмитрию Шимкиву, чтобы найти администраторов этого сайта. Если у нас замглавы Администрации Президента будет вместо своей работы по субботам и воскресеньям искать нерадивых админов, то так мы далеко пойдем…

Необходимо провести дерегуляцию в области (информационной безопасности государственных ресурсов - Ред.). Если кто-то читал НД ТЗИ по веб-сайтам, то понимает, что выполнить эти рекомендации невозможно. Документ был принят очень давно и с тех пор не обновлялся. С одной стороны рекомендации необходимо выполнять, потому что такой закон, а с другой – просто нельзя, ведь документ неактуален. Получается, что тот же самый администратор в государственном учреждении по умолчанию уже виноват.

Начать нужно с упрощения правил. Не надо пытаться придумать новые, ещё более сложные, более невыполнимые требования, а упростить существующие.

Нужно ли единое ведомство? Я думаю, что эту функцию мог бы выполнять CERT-UA, но не по тем правилам, которые действуют сейчас.