Сотни сайтов используют вредоносные плагины WordPress спустя 3 года после их обнаружения

Эксперты по кибербезопасности из компании White Fir Design сообщили, что несколько сотен сайтов продолжают использовать 14 вредоносных плагинов WordPress спустя почти три года после того, как в них был обнаружен вредоносный код.

В конце октября 2016 года эксперты предупредили общественность о наличии бэкдора в 14 плагинах для WordPress, позволяющего злоумышленнику выполнить произвольный код на сайтах.

Впервые о данных плагинах стало известно в 2014 году из блога web-разработчика Томаса Хамбаха (Thomas Hambach), также обнаружившего в них тот же вредоносный код.

По словам Хамбаха, злоумышленники использовали код для внедрения спам-ссылок на затронутые сайты и отправки URL-адреса сайта и других подробностей на электронную почту злоумышленника. К концу 2014 года все 14 вредоносных плагинов были удалены из официального каталога WordPress.

Несмотря на действия команды WordPress, эксперты продолжили фиксировать запросы специфичные для вредоносных плагинов.

Данные плагины снова оказались в центре внимания после недавних изменений в официальном каталоге WordPress. Теперь страницы старых плагинов стали видимыми, хотя возможность загрузки на них отключена.

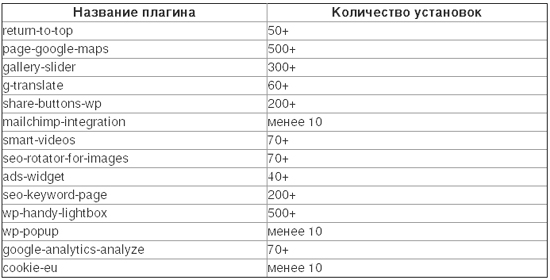

В частности бэкдор был обнаружен в следующих плагинах

Ранее специалисты по безопасности предложили разработчикам WordPress оповещать владельцев сайтов об удалении плагина из официального каталога из-за проблем с безопасностью. Однако разработчики не приняли эту идею, заявив, что если для проблемы уже существует эксплоит, то обнародование информации об уязвимости без выпуска соответсвующего патча, может привести к еще большему количеству атак.

Недавно разработчики WordPress нашли выход из сложившейся ситуации, откатывая плагины до более ранних "чистых" версий и принудительно устанавливая их на сайты. Таким образом удается не нарушить функционал ресурса и убрать вредоносный код.