Северокорейские хакеры украли сотни миллионов долларов

Группа преступников, работающих на северокорейское правительство, украла сотни миллионов долларов из банков за несколько грабежей. Об этом сообщает The Telegraph.

Ранее неизвестная организация APT-38 потратила 2 года на планирование преступлений. Теперь компания по кибербезопасности FireEye обвиняет APT-38 в ограблении банков в 2016 и 2017 годах.

По мнению аналитиков, группа с 2014 года украла более 100 млн долларов (76 млн фунтов стерлингов) из банков в Юго-Восточной Азии и Южной Америке в "отчаянной" попытке уклониться от санкций.

"Нападения APT-38 на банки характеризуются длительным планированием, расширенными периодами доступа к уязвимым средам жертвы, любым попыткам украсть деньги и постоянными усилиями по пресечению расследований, в том числе уничтожением скомпрометированных машин", - говорится в отчете FireEye.

"Темпы активности APT-38, вероятно, отражают все более отчаянные попытки украсть средства для достижения государственных интересов, несмотря на растущее экономическое давление на Пхеньян. Мы с большой уверенностью заявляем, что эти мероприятия финансировались правительством Северной Кореи", - пишут эксперты.

Секретные государственные хакеры Северной Кореи

За последние два года банки по всему миру, использующие международную систему денежных переводов Swift, стали целью хакеров. У центрального банка Бангладеша украли 81 млн долларов. Эти атаки подорвали доверие к глобальной банковской системе, вызвав шквал судебных процессов между компаниями.

Исследователи изначально приписывали большую часть этой деятельности другой северокорейской группе, известной как TEMP.Hermit. Но FireEye теперь полагает, что есть две разных организации - Hermit и APT-38.

"Кража денег - это не новость в киберпространстве, но APT-38 очень похожа на традиционную шпионскую группу", - заявил аналитик FireEye Жаклин О'Лири.

Благодаря совместному программному обеспечению, хакерским технологиям, адресам электронной почты и IP-адресам, как Hermit, так и APT-38 были связаны с более известной группой Lazarus, которая, как полагают, несет ответственность за атаку 2014 года на Sony Pictures и вирус Wannacry 2017 года.

За всеми этими преступлениями стоит программист из Северной Кореи Парк Джин Хек, который, как утверждается, работает в секретном подразделении разведки Lab 110, входящей в 6-е Техническое бюро Генерального управления разведки Северной Кореи.

Игра вдолгую

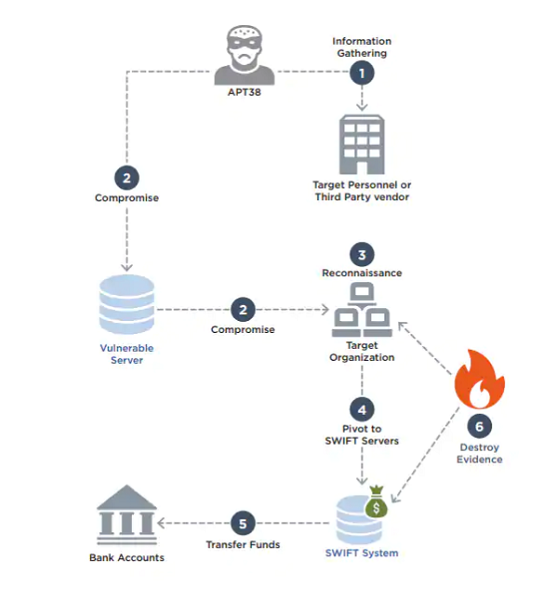

APT-38 якобы начала функционировать в феврале 2014 года, спустя год после введения США новых санкций, которые вытеснили Северную Корею из международной финансовой системы. Так же, как и традиционные банковские грабители, группа начинала с расследования: определяли сотрудников, чью электронную почту или профили в LinkedIn можно взломать, а также устанавливали вредоносные программы на финансовых новостных сайтах, которые читали служащие.

"APT-38 провела чрезвычайно тщательную и трудоемкую разведывательную деятельность, демонстрируя, что у нее было как большое количество персонала, так и время на длительные операции", - сообщается в докладе.

В одном из случаев хакеры внутри компьютерной сети жертвы пробыли в среднем 155 дней, изучая структуру, устанавливая бэкдоры и маскируя свою деятельность. Главной их целью было понять, как каждый пострадавший использовал Swift.

Если бы хакеры узнали, кто имел доступ к Swift, они могли бы настроить свое программное обеспечение таким образом, чтобы никто не заметил их мошеннические транзакции. Сотрудники ЦБ Бангладеша отправляли сообщения Swift с защищенных терминалов, постоянно наблюдаемых с камер. Однако это не имело уже значения, поскольку у APT-38 уже было свое программное обеспечение внутри этих терминалов.

Заметание следов

Как только хакеры были готовы, они отправляли сообщения Swift другим банкам, просив их перевести деньги жертвы на счета, контролируемые преступниками. Время было тщательно спланировано: в Бангладеше злоумышленники совершили кражу в отрезок времени с пятницы на субботу, а в США – с субботы на воскресенье.

После перевода краденные деньги перенаправляли в другое место – на новые счета или в игорные дома. После совершения преступления APT-38 уничтожала доказательства, стирая жесткие диски и отключая целые офисы.

"Они не боятся разрушить всю сеть, чтобы добиться желаемого. Мало того, что они возьмут ваши деньги, они еще и спалят дом", - прокомментировал автор доклада Налани Фрейзер.

Преступники также оставляли ложные доказательства для запутывания следователей, например, плохо переведенные строки на русский язык или явные бэкдоры. Согласно отчету, в целом APT-38 попыталась украсть не менее 1,1 млрд долларов.

В FireEye считают, что группа по-прежнему активна, и, на сегодняшний день, вероятно, адаптирует свою тактику для взлома новых систем безопасности. "Основываясь на большом объеме ресурсов и обширной сети, посвященной компрометации целей и краже средств в течение последних нескольких лет, мы считаем, что операции APT-38 продолжатся и в будущем", - говорят эксперты.