...

...

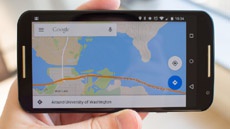

Большинство людей на планете ежедневно используют Android-смартфон в различных целях, и, как правило, он постоянно находится в вашем кармане. И пока вы совершаете покупки либо решаете важные деловые вопросы, ваш смартфон следит за вами, считывая информацию о вашем местоположении.