Пять правил безопасности в публичных сетях Wi-Fi

Подключаясь к сети Wi-Fi в кафе, гостинице, аэропорту или метро, вы фактически выкладываете свои данные на всеобщее обозрение. Перехватить ваш трафик в публичной сети способен любой школьник. Для этого нужно только скачать в Интернете одну из многочисленных «хакерских» программ и прочитать инструкцию к ней. Вот почему мы настоятельно рекомендуем ознакомиться с правилами безопасного поведения в публичных сетях и, конечно же, следовать им.

В статье мы расскажем об угрозах, подстерегающих вас при использовании публичных сетей, и простых способах защиты.

Векторы атак

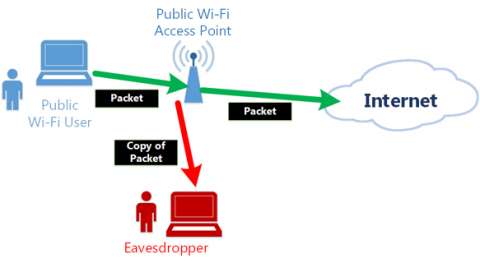

Существует три основных типа атак, которые злоумышленник может предпринять при использовании общедоступного Wi-Fi. Наиболее простой и распространённый — сниффинг. Открытые точки доступа никак не шифруют пакеты, а потому перехватить их способен любой желающий. Ну а после того как пакеты оказались у хакера, вычленение из них важной информации, вроде данных авторизации, остаётся делом техники. Программ-снифферов существует немало, причём не только для настольных операционных систем, но и для смартфонов под управлением Android.

В разгар президентских выборов в США на съезде республиканской партии в Кливленде сотрудники компании Avast решили проверить, насколько американские политики заботятся о своей безопасности в Интернете. Для этого в месте проведения съезда было размещено несколько открытых точек доступа, а прошедший через них трафик был проанализирован специалистами. Невольными участниками эксперимента стали около 1200 человек. Его результаты красноречивы: Avast удалось раскрыть личность 68,3% пользователей Wi-Fi и узнать, какие приложения они запускали и какие сайты посещали.

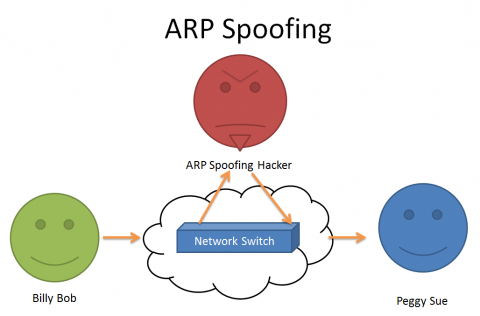

Второй возможный вектор — атака MitM (Man in the Middle, «человек посередине»), для чего нередко используется ARP-спуфинг. Протокол ARP предназначен для сопоставления внутри локальной сети IP- и MAC-адресов устройств, и в нём не предусмотрена проверка подлинности пакетов. Это даёт злоумышленнику возможность отправить на атакуемый аппарат и роутер пакеты с подменёнными MAC-адресами. В результате смартфон или ноутбук посчитает, что IP-адресу роутера соответствует MAC-адрес устройства хакера, и будет посылать всю информацию последнему. Роутер также станет отправлять ответы взломщику вместо настоящего клиента.

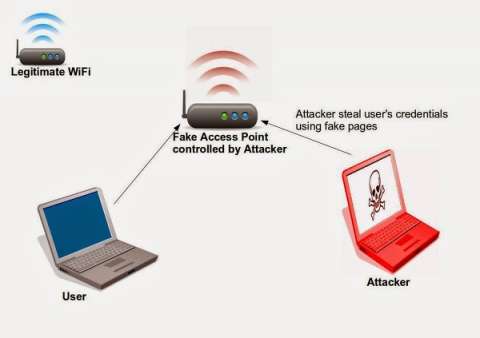

Третий способ — использование переносной точки доступа (такие устройства обычно делаются компактными и автономными). Если рядом с настоящей точкой доступа появляется вторая с тем же именем сети (SSID), но более сильным сигналом, то окружающие устройства, скорее всего, будут подключаться именно к ней. SSID не всегда делают одинаковым: иногда сеть просто называют похожим образом, рассчитывая на невнимательность пользователей. И хотя второй способ не слишком надёжен и применяется нечасто, мы всё равно советуем в случае малейших сомнений в подлинности найденной вашим гаджетом сети обратиться к персоналу заведения.

В течение прошлого года злоумышленники неоднократно создавали поддельные точки доступа в Московском метрополитене. В результате вместо привычной страницы авторизации пользователи видели на экранах своих устройств нецензурные надписи.

Конечно, существует ещё множество различных типов атак — мы перечислили лишь некоторые. Обычный пользователь едва ли сможет обнаружить прослушку, поэтому о мерах безопасности стоит позаботиться заранее.

В начале статьи мы постарались вас припугнуть, однако на самом деле для сохранения в секрете передаваемой информации достаточно придерживаться ряда несложных правил, а также по возможности пользоваться шифрованными каналами связи. Подробнее об этом мы сейчас и расскажем.

Безопасное шифрованное соединение

Главное правило, которому необходимо следовать всегда и везде — не передавать данные в недоверенных сетях (да и в доверенных тоже) по небезопасным протоколам. Всё больше сайтов, особенно социальных сетей и различных сервисов, требующих авторизации, переходит на защищённый протокол HTTPS, использующий шифрование по протоколам SSL/TLS. Передаваемые по HTTPS данные шифруются вашим устройством и конечным сервисом, что значительно затрудняет использование перехваченной информации, но не делает его полностью невозможным. Все современные браузеры помечают открытые по HTTPS вкладки особым значком в адресной строке (обычно с использованием зелёного цвета) — на это стоит обращать внимание.

Также будет нелишним воспользоваться расширением HTTPS Everywhere, которое доступно для десктопных браузеров Chrome и Opera, а также для Firefox (включая Android-версию). Когда данный плагин работает, все запросы на сайтах с поддержкой HTTPS осуществляются именно по зашифрованному протоколу. Иными словами, расширение позволяет избавиться от ошибок веб-мастеров, которые включают поддержку HTTPS не для всех страниц сайта или размещают на защищённых страницах обычные HTTP-ссылки.

Безопасная аутентификация и оплата

HTTPS помогает сохранить данные в безопасности в большинстве случаев. Однако даже когда вы подключаетесь к сайту по безопасному протоколу, следует использовать двухфакторную аутентификацию — это сведёт к нулю вероятность взлома аккаунта, если ваши данные всё же перехватят и смогут расшифровать. Сейчас двухфакторную аутентификацию поддерживают практически все социальные сети и крупные сервисы.

Несмотря на то что все платёжные системы сейчас тоже применяют HTTPS, мы рекомендуем использовать для онлайн-покупок отдельную дебетовую карту. Деньги на неё стоит переводить с основной непосредственно перед покупкой, чтобы красть было попросту нечего.

Самая надёжная защита — VPN

Наиболее надёжный способ защиты при использовании публичного Wi-Fi — это VPN-подключение. Здесь важно не совершить ошибку большинства неопытных пользователей и ни в коем случае не задействовать сомнительные программы, десятки которых доступны в магазинах приложений или просто в Интернете. О проблемах с бесплатными VPN-решениями говорили уже давно, но свежее исследование австралийской организации CSIRO дало и вовсе обескураживающие результаты: ряд приложений не шифрует трафик, а множество некоммерческих программ содержит вредоносный код. Если вы всё-таки твёрдо решили использовать бесплатное приложение для VPN-подключения, то применяйте только проверенные варианты, например, Opera VPN.

Если вы готовы немного заплатить за свою безопасность, приобретите подписку на один из надёжных VPN-сервисов. В отличие от некоммерческих программ, платные решения предлагают более высокую скорость, не ведут логов, не имеют ограничений по протоколам и IP-адресам, а также обеспечивают дополнительные опции, например, выбор местоположения выходного сервера. Базовые тарифы таких сервисов стоят $7-10 в месяц — не такая уж и высокая цена за сохранность данных. Подобный вариант подойдёт тем, кто часто пользуется публичными точками доступа с различных устройств.

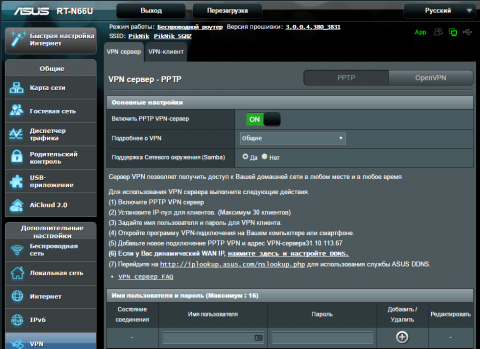

Если вы редко выходите в Интернет через незащищённые сети и не нуждаетесь в анонимизации, то неплохим решением станет настройка собственного VPN-сервера. Для этого в Сети можно найти множество несложных инструкций, а некоторые роутеры позволяют настроить VPN-сервер и вовсе за пару кликов. Учтите, что тому, кто надумал поступить именно так, потребуется озаботиться наличием «белого» IP-адреса. Некоторые провайдеры предоставляют их безвозмездно, а другие — за небольшую плату.

Взломать конфиденциальные данные британских политиков путём анализа трафика Wi-Fi получилось у компании F-Secure. Используя фейковую точку доступа, исследователи смогли узнать логин и пароль от аккаунтов Gmail и PayPal одного политика, прослушать VoIP-звонок другого и получить доступ к Facebook-аккаунту третьего. В первых двух ситуациях взлом удалось осуществить с помощью сниффинга трафика, а в третьем — посредством внедрения вредоносного кода на веб-страницу. Отметим, что в случае использования шифрованного VPN-канала подобные атаки не увенчались бы успехом.

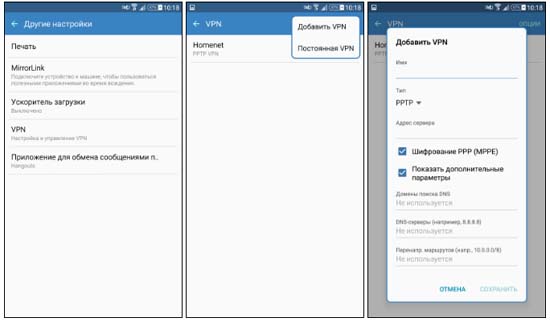

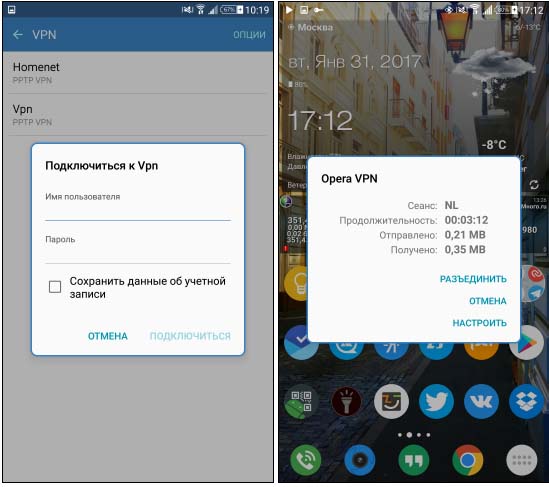

Наконец, третий способ — ввод учётных данных вручную. Такой метод используется для наиболее распространённых протоколов — PPTP, L2TP и IPSec, поддержка которых встроена в большинство ОС. В Android для подключения к VPN «вручную» необходимо открыть настройки, а затем найти пункт «Другие настройки» в категории «Подключения». После того как вы перешли в раздел VPN, нажмите «Опции» → «Добавить VPN». В открывшемся окне вам будет предложено выбрать тип подключения и ввести адрес сервера.

После этого вы можете выбрать в списке только что созданный профиль, единожды ввести логин и пароль и нажать «подключиться». Теперь передаваемые данные хорошо защищены, а в панели уведомлений появилась иконка ключа, показывающая статус соединения.

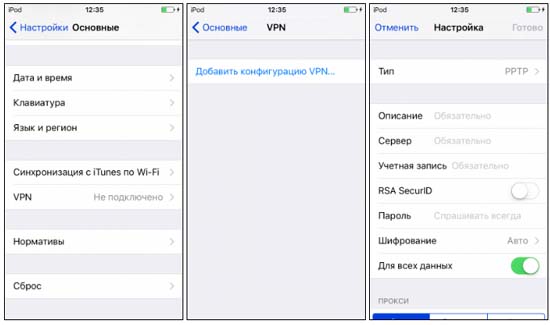

Не сложнее подключиться к VPN и на iOS-устройстве. В настройках вашего гаджета необходимо перейти в раздел «Основные» → VPN и нажать кнопку «Добавить конфигурацию VPN».

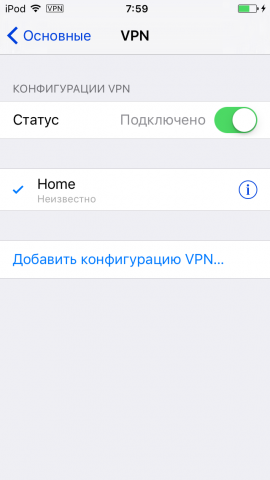

После ввода необходимых данных и сохранения вы вернётесь в список доступных VPN-подключений, где останется только нажать на кнопку «Статус». Как и в Android, в статус-баре iOS также появится значок, сообщающий о подключении к VPN-серверу.

Заключение

Итак, чтобы ваши данные не попали в руки злоумышленников или просто излишне любопытных подростков, соблюдайте пять простых правил.

1.Удостоверьтесь, что вы подключаетесь к официальной сети Wi-Fi отеля или заведения, в котором вы находитесь. И кстати, поддельные сети — важная причина выключать на вашем гаджете Wi-Fi тогда, когда он вам не нужен.

2.Старайтесь посещать не требующие авторизации сайты. Проверить почту или оставить комментарий на форуме можно, но только если подключение осуществляется по защищенному протоколу HTTPS.

3.Не проводите через публичную сеть никаких финансовых операций на сайтах. Если вам все же необходимо периодически совершать какие-то платежи через публичный Wi-Fi, используйте отдельную карту, где лежит небольшая сумма.

4.Используйте, где это возможно, двухфакторную авторизацию.

5.Установите на устройство VPN-клиент и обязательно задействуйте его при подключении к общедоступному Wi-Fi. Это самый безопасный способ, но, к сожалению, не всегда возможный: настройки публичных сетей могут не позволять устанавливать VPN-соединение. Кроме того, бесплатные VPN порой работают неприемлемо медленно.