Почему не стоит выкладывать фотографии билетов и ключей в социальные сети

Быстрый поиск по хештегу #boardingpass (посадочный талон) в Инстаграме выдает около 92 тысяч записей. Издание Motherboard отметило, что это примерно на 92 тысячи больше, чем должно быть. Когда люди публикуют фотографии авиабилетов, ключей от квартир или машин, они подставляют себя под удар мошенников.

Случаев, когда эта оплошность заканчивалась печально, достаточно. Мошенники не только пользуются чужими билетами на самолет или концерт, но и крадут крупные суммы денег. TJ подготовил памятку по безопасности и вспомнил реальные ситуации, когда она могла бы пригодиться.

Не показывайте код бронирования на билете

Этот шестизначный код — временный пароль, известный также как PNR (запись имени пассажира) — золотая жила для злоумышленников. В 2016 году специалист по кибербезопасности Карстен Нол это убедительно продемонстрировал.

Он выяснил, что любой человек, знающий код бронирования и фамилию владельца билета, может спокойно получить доступ к его багажу или улететь вместо него на самолете. На некоторых сайтах авиакомпаний для входа в аккаунт требуется ввести только фамилию пассажира и время отправления. А уже в профиле содержатся данные, которых достаточно, чтобы воспользоваться билетом.

Некоторые авиакомпании позволяют заходить в личные кабинеты, восстановив пароль по дате рождения. Она в свою очередь доступна у многих людей в социальных сетях. После авторизации злоумышленник может поменять номер паспорта, на который зарегистрирован билет. Например, на имя террориста, который представлен в базе Интерпола.

Мошенники могут воспользоваться билетом жертвы, даже если на фотографии закрыт PNR-код. Для этого нужно посмотреть на Aztec — матричный штрих-код на билете. Его достаточно отсканировать в приложении типа Barcode Scanner. Полученная в ходе сканирования комбинация даст злоумышленнику доступ не только к аккаунту на сайте авиакомпании, но и, если она есть, к программе лояльности. А если аккаунт привязан к банковской карте, то мошенники могут купить билеты на другие рейсы.

Чтобы не попасть в такую ситуацию, не стоит публиковать фотографии билета, на которых видно имя пассажира, дата рождения, PNR-код или штрих-код. Лучше закрывать компрометирующую информацию черной линией, а не размывать её. Следует также помнить, что оставлять без присмотра даже использованные билеты — опасно. Они все еще содержат важные данные. Это касается и чеков, если они оплачены банковской картой, а также билетов на концерты.

Не стоит фотографировать ключи от машины или квартиры

Нет ничего плохого в том, чтобы похвастаться ключами от нового автомобиля в фейсбуке. Но если фотографию увидят мошенники, они легко могут сделать дубликат. Для этого понадобится программа для автоматического проектирования и 3D-принтер. Дубликат ключа можно воссоздать в нем за 30 минут.

Есть и более простой способ. Для создания дубликата ключа достаточно воспользоваться услугами сервисов вроде KeyMe. Он создает слепок ключа по фотографии.

Получив ключ, мошенникам достаточно вычислить местонахождение машины или квартиры жертвы по геотегам, которые часто указаны на фотографиях. Совет по борьбе с такой угрозой банален: на фотографии нужно закрывать часть ключа пальцем.

Три истории о том, что не все нужно афишировать в соцсетях

Москвич, который пропустил концерт любимой группы

30-летний москвич Максим Елфимов стал жертвой злоумышленников летом 2016 года.

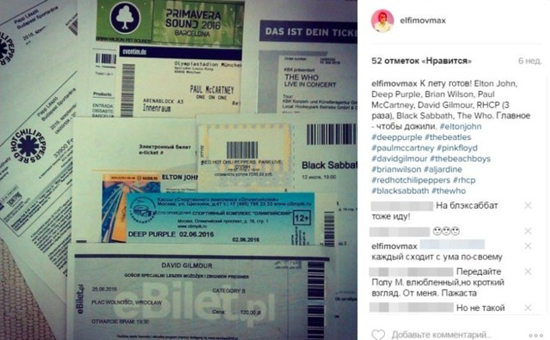

12 июля его любимая группа Black Sabbath давала прощальный концерт в спортивном комплексе «Олимпийский». Елфимов купил билет в первый день продаж через «Яндекс.Афишу». О покупке он написал в Инстаграме, опубликовав фотографию с билетами на концерты Black Sabbath, а также Deep Purple, Дэвида Гилмора, Пола Маккартни, Элтона Джона и Red Hot Chili Peppers.

В день концерта Елфимов пришел на концерт с распечатанным электронным билетом. Однако на входе в «Олимпийский» его остановили и объяснили, что по билету уже кто-то прошел. Когда он попытался объяснить ситуацию и предложил подтвердить свою личность, представительница «Яндекса» извинилась, но отказалась пускать москвича на концерт.

Ему объяснили, что дело в фотографии билета, опубликованной в соцсетях. На ней был четко виден штрихкод.

«Клиент выложил фотографию с отчетливо видимым штрих-кодом у себя в Инстаграме, тем самым принимая ответственность за возможные последствия на входе (который контролирует СК „Олимпийский“, а не билетные агентства или агрегаторы)», — пояснила Яна Широкова, представительница «Яндекс.Афиши».

Стартапер, потерявший биткоины

История основателя стартапа PROME Шона Эверетта не связана напрямую с демонстрацией ключей или авиабилетов. Однако, как и предыдущая, подчеркивает риски публикации личной информации в социальных сетях.

В марте 2017 года Эверетт решил рискнуть и вложить деньги в криптовалюту. Он продал свои акции Apple и Amazon, после чего зарегистрировался на обменнике Coinbase, купил биткоины и эфир. Спустя две недели это решение сделало его богачом, так как курс криптовалют резко подскочил.

Эверетт рассчитывал выручить как можно больше выгоды со скачка и затем вывести деньги. Однако 17 мая на его смартфон пришло пуш-уведомление. В сообщении говорилось, что номер телефона мужчины перерегистрирован на другой девайс.

Примерно через пять минут после уведомления американец был за компьютером и наблюдал, как его ограбили. В его почтовом ящике были уже прочитанные уведомления о смене пароля и входе в аккаунт Coinbase. Вся криптовалюта на счету Эверетта перешла к злоумышленникам.

Как выяснилось позже, мужчина оказался в десятке других пользователей Coinbase, ставших жертвами злоумышленников. Они выслеживали людей, которые афишировали причастность к криптовалютам — а Эверетт написал популярную книгу, объясняющую феномен биткоина. Изучив его публикации в соцсетях, мошенники узнали электронный адрес и номер телефона стартапера.

Они связались с мобильным оператором Эверетта, продиктовали украденный номер и попросили напомнить PIN-код. Такая процедура повторялась до тех пор, пока злоумышленникам не попался сговорчивый сотрудник, предоставивший код без дополнительной проверки. Получив желаемое, мошенники зарегистрировали номер атакованного на подконтрольный им телефон и сменили оператора.

Затем взломщики сменили пароль от почты Эверетта через SMS-код. А после этого воспользовались функцией восстановления данных в Coinbase. Получив доступ к аккаунту, им оставалось только перевести деньги через несколько обменников, чтобы замести следы.

Через три недели после взлома цена за эфириум подскочила до 400 долларов, а курс биткоина достиг 3000 долларов. Эверетт все еще надеется вернуть украденные средства, но специалисты по кибербезопасности считают, что шансы малы.

Журналист-взломщик

В 2014 году журналист Wired Энди Гринберг рассказал, как ему удалось проникнуть в квартиру соседа без каких-либо навыков взлома. Это был эксперимент, о котором он заранее предупредил соседа. Сначала он улучил момент, когда его приятель отвлекся, а потом в течение 30 секунд сканировал ключ от его квартиры с помощью приложения KeyMe.

Сервис сделал из отсканированного изображения образ 3D-модели ключа. Далее журналист отправился в ближайший терминал KeyMe в Нью-Йорке. Автомат выдал ему готовый дубликат. На следующий день Гринберг воспользовался ключом и спокойно вошел в квартиру друга.

KeyMe умеет сохранять в «облаке» образы утерянных ключей, а их чертежи можно отправлять на электронный адрес. Это удобно в том случае, если владелец квартиры по какой-то причине не может передать ключ — друзья могут быстро сделать дубликат.

Руководство стартапа утверждало, что ключ можно отсканировать, только если снять его с брелка. Гринберг опроверг это заявление, попав в квартиру друга без разрешения.

Когда Гринберг встретился с руководителем компании Грегом Маршем, тот объяснил, что каждое дублирование оставляет цифровой след в системе, с помощью которого можно вычислить исполнителя. По мнению Маршема, если кто-то и воспользуется ключом в корыстных целях, его можно будет найти.

Гринберг парировал, что жертва может не знать, как именно взломщик проник в дом. У него может даже не быть аккаунта в KeyMe, сейчас он не требуется злоумышленникам. На этот довод у основателя стартапа не нашлось подходящего ответа: «Сейчас большая часть страны не знает о KeyMe, но мы стараемся это изменить».

С момента выхода статьи Гринберга прошло три года. Уязвимость в стартапе осталась, а его популярность многократно выросла. Но привычка людей публиковать снимки своих ключей в социальных сетях никуда не исчезла.