Первый буткит для Android заразил 350 000 аппаратов

Компания «Доктор Веб» сообщила о появлении опасного троянца, который располагается во встроенной флеш-памяти инфицированных Android-аппаратов и функционирует как буткит, запускаясь на ранней стадии загрузки операционной системы. Это позволяет ему минимизировать возможность своего удаления без вмешательства в структуру файловой системы. Специалисты утверждают, что упомянутое вредоносное ПО, внесённое в вирусную базу Dr.Web под именем Android.Oldboot.1.origin, активно более чем на 350 000 мобильных аппаратов.

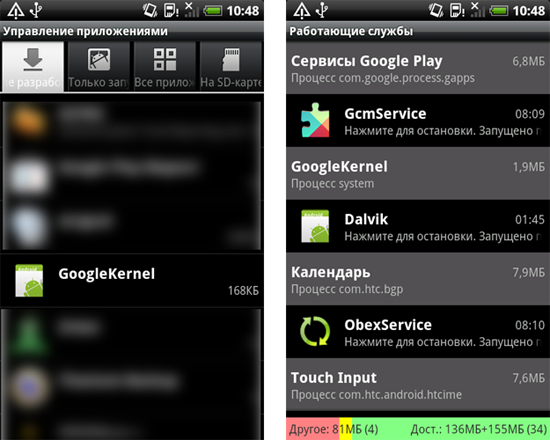

Для распространения троянца злоумышленники воспользовались нестандартным методом, разместив один из компонентов вредоносной программы в загрузочном разделе файловой системы и соответствующим образом изменив скрипт, отвечающий за последовательность активации компонентов ОС. При включении мобильного устройства данный скрипт инициирует работу троянской Linux-библиотеки imei_chk (детектируется Антивирусом Dr.Web как Android.Oldboot.1), которая в процессе своей работы извлекает файлы libgooglekernel.so (Android.Oldboot.2) и GoogleKernel.apk (Android.Oldboot.1.origin) и помещает их в каталоги /system/lib и /system/app соответственно. Таким образом, часть троянца Android.Oldboot устанавливается в систему как обычное Android-приложение и в дальнейшем функционирует в качестве системного сервиса, подключаясь при помощи библиотеки libgooglekernel.so к удалённому серверу и получая от него различные команды — например, для установки или удаления определённых приложений.

Специалисты сообщают, что самым вероятным путём внедрения угрозы на Android-аппараты является установка злоумышленниками особой версии прошивки, включающей необходимые для работы троянца изменения. То есть речь идёт об аппаратах сомнительного происхождения или обновлённых в последующем с помощью прошивки из ненадёжных источников.

Опасность вредоносной программы заключается в том, что даже в случае успешного удаления элементов Android.Oldboot, которые были проинсталлированы после включения мобильного устройства, находящийся в защищённом разделе флеш-памяти компонент imei_chk при последующей перезагрузке вновь осуществит их установку, тем самым повторно инфицировав операционную систему.

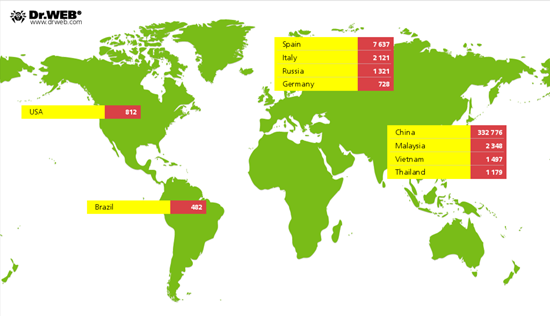

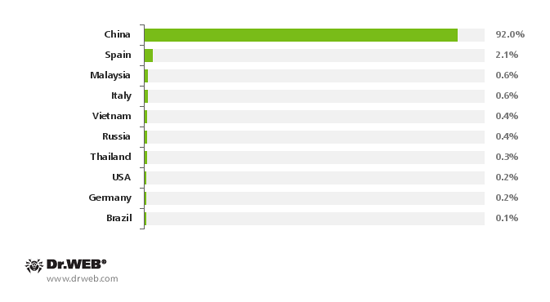

Android.Oldboot.1.origin активен на аппаратах, принадлежащих пользователям из Испании, Италии, Германии, России, Бразилии, США и ряда государств Юго-восточной Азии, но большинство пострадавших пользователей (92%) находится в Китае — очевидно, троянец нацелен прежде всего на китайских владельцев Android-устройств. Географическое распределение пострадавших пользователей приведено на изображении: