Обновлённая система контроля Web-потока: "Спи спокойно, вредоносный бот!"

По мере нарастания объемов спама продолжает возрастать и количество смешанных угроз. Представитель компании Сisco, системный инженер Павел Родионов, рассказал, что не так давно система Cisco Security Intelligence Operations (SIO) получила данные, согласно которым наблюдается резкий рост целевых атак. Наиболее популярным является распространение вредоносного программного обеспечения. Бесспорным фаворитом дня сегодняшнего есть фишинг с целью кражи финансовой информации и паролей. Не перестают удивлять расширенные постоянные угрозы. Ну и, наконец, довольно слабым звеном для мошенника остаются банковские переводы денег, благотворительные организации, гостиницы и недвижимость, которую в перспективе можно унаследовать.

Такие атаки традиционно трудно обнаружить, поскольку в отличие от спама, посвященного фармацевтическим продуктам и средствам для похудения, их объем не столь велик (зачастую всего одно или два письма) и они содержат специальные URL-адреса, которые пока не идентифицированы и не категоризированы. Единичные целенаправленные атаки являются более прибыльными и их труднее обнаружить специалистам в области безопасности и конечным пользователям.

фармацевтическим продуктам и средствам для похудения, их объем не столь велик (зачастую всего одно или два письма) и они содержат специальные URL-адреса, которые пока не идентифицированы и не категоризированы. Единичные целенаправленные атаки являются более прибыльными и их труднее обнаружить специалистам в области безопасности и конечным пользователям.

В рамках форума Cisco «Безопасность без границ», состоявшегося в Киеве 15 мая, выступил Павел Родионов, системный инженер, SecurityEmergingMarkets.Он рассказал о новых технологиях защиты контента IronportEmail и WebSecurityAppliances. По словам пана Родионова, сегодня атаки используют одновременно несколько сред. Именно для защиты от подобных атак создали Cisco Security Intelligence Operations. SIO представляет собой целый пакет устройств. Это и глобальная база данных мониторинга Sensor Base (которая вкоре трансформировалась в Сentor Base), Threat Operations Center (живые люди, которые обрабатывают угрозы) и система динамических обновлений. База данных Sensor Base является самой крупной базой данных мониторинга почтового и web-трафика в мире. Пан Родионов отметил, что база постоянно пополняется за счёт расширяющегося круга источников. Партнёрами Cisco в этом вопросе есть также множество исследовательских компаний.

Cisco IronPort Email Security Appliance с фильтрами Cisco IronPort Outbreak Filters – это новое поколение средств защиты, которые распространяются по электронной почте и которые трудно обнаружить. Эти инновационные фильтры представляют собой первое в отрасли решение, предназначенное для блокировки целевых почтовых атак. Email Security Appliences лицензируются в зависимости от количества пользователей и в зависимости от функционала.

Обязательно найдутся те, кто и "откроет", и "перейдет", и "подхватит"…

Докладчик (смотрите фото) обратил внимание присутствующих на спам-рассылки. Один из видов замусоривания  спамом -когда на ваш ящик приходит письмо из организации, название которой не вызывает вопросов. И очень возможно, что вы некогда бывали на её сайте и оставляли свои координаты. Поэтому легко кликаете на ссылку и ведётесь на предложение «обновить версию Flash Player». Пан Родионов утверждает, что очень часто на крючок спамеров попадают даже руководители крупных компаний. Ибо они не являются специалистами в области IT. С помощью такого фальшивого FP пользователю на компьютер устанавливается некий вредоносный бот.

спамом -когда на ваш ящик приходит письмо из организации, название которой не вызывает вопросов. И очень возможно, что вы некогда бывали на её сайте и оставляли свои координаты. Поэтому легко кликаете на ссылку и ведётесь на предложение «обновить версию Flash Player». Пан Родионов утверждает, что очень часто на крючок спамеров попадают даже руководители крупных компаний. Ибо они не являются специалистами в области IT. С помощью такого фальшивого FP пользователю на компьютер устанавливается некий вредоносный бот.

Разработку системы безопасности электронной почты Cisco начала ещё в далёком 2000-ом году и сразу заручилась поддержкой огромного количества пользователей и покупателей. Благодаря работе этой системы на протяжении нескольких лет были обезглавлены в буквальном смысле несколько «бешеных» ботнетов, рассылающих спам. Также удалось изъять и выключить командные сервера и арестовать людей, которые руководили вредоносными ботнетами. «Приплыв» спам-писем сократился вдвое всего за полгода.

Эффективность данного продукта настолько впечатляющая, что спамеры вынуждены были переориентироваться на другие атаки. Бедолагам пришлось сразу ставить планку на высокодоходную цель. Также использовались различные варианты фишинговых атак, в том числе очень хитро построенные короткоживущие атаки.

Для защиты от спама сегодня используется эшелонированная система паролей. На первом уровне пребывают репутационные фильтры (не пропускает почту от каналов с низкой репутацией). Исключение эти фильтры делают лишь для некоторых источников, от рассылки которых вы не можете отказаться по определённым причинам. Существует также некая динамическая система правил, которая обновляется каждые пять минут и помогает защитить юзера от нежелательной корреспонденции.

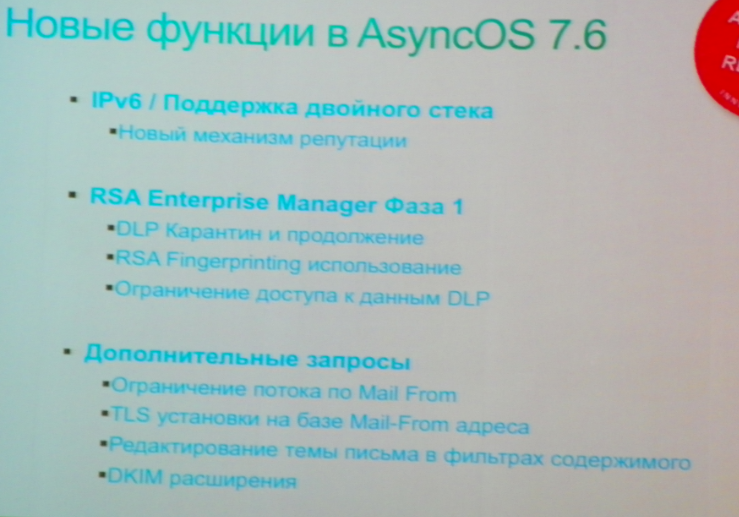

По мнению пана Родионова, для предоставления более широкого диапазона защиты, логичной есть разработка RSA DLP от компании RSA. Докладчик утверждает, что эта система увеличивает единичные и нечастые случаи до их критического уровня. Если в одном письме будет выслано несколько номеров кредитных карт, такой адрес сразу же будет проверяться по всем доступным каналам.

Кроме этого, Cisco также пытается внедрять систему шифрования электронной почты. Код зашифрованного письма сохраняется на внешнем сервере Cisco. Ключ отправляется получателю. Дополнительно также существует система, которая позволяет отозвать письмо. Также существует вероятность отправки письма на ошибочный адрес. В таком случае администратор может отозвать ключ. Ещё один вариант- ограничения срока хранения письма. Например, одна неделя.

«Платите нам деньги – и мы вас защитим!», - Павел Родионов

Среди новинок от Cisco в этой области – полная переработка системы OutBreak Filters с целью защитить пользователя от направленных короткоживущих атак. Письмо временно помещается в карантин, подозрительная ссылка модифицируется специальном образом и перенаправляется в облако для дальнейшего анализа. Существует три параметра, которые учитываются при анализе web-трафика. Во, первых – анализ «правильности» контента. Также есть структурный анализ файла. Если на почту поступает какой-то «экзешник», созданный буквально неделю назад, он не поддаётся анализу системы – то это уже подозрительно. Третий механизм – все скрипты, имеющиеся в сообщении, перенаправляются для анализа. Все процедуры происходят в облаке системы и они незаметны для пользователя.

С целью повышения уровня безопасности Cisco также добавила Систему делегированного администрирования. Также задействовали функцию help desk user (пользователь, который имеет доступ к карантинной зоне, где хранятся письма). Ряд кастализированных пользовательских ролей – в перспективе.

Механизм SMTP call ahead позволяет проверить пользователя по внутреннему серверу. Пан Родионов также упомянул об поддержке протокола IPv6

В ходе своего выступления докладчик рассказал о новейших разработках в Web Security Appliences. Она по прежнему решает проблемы тех компаний, которые подключают своих пользователей к Web. А также тех, которые используют web-среду для ведения бизнеса. WSA гарантирует полную защиту от вредоносного трафика, который проходит через web. Платите Сisco – и вас защитят.

Обновлённая версия системы включает механизм адаптивного сканирования трафика по web-безопасности. То есть, используется и результат сканирования, и тип трафика, и репутация. Нет обычного статичного сканирования.

Вторым важным механизмом есть прозрачная идентификация пользователя. Так как Web Security Appliences является proxy-сервером, при развёртывании системы так называемого «прозрачного прокси» назревает проблема нелегальности, ибо в http-стандарте прозрачные проксы отсутствуют. С точки зрения эксплуататора это устройство не может ни существовать, ни работать. Раньше в таких случаях для http-аутентификации использовались http-опросы. После обработки данных со стороны WA и аутентификации пользователя запрос перенаправлялся на изначально запрашиваемый юзером ресурс. По мнению Павла Родионова, эта сложная схема не всегда работала. Поэтому появление прозрачной аутентификации вполне логично. Суть процедуры заключается в том, что некая «софтинка» в виде directory-агента (который может работать также на совершенно отдельной рабочей станции) отслеживает на сервере попытки аутентификации пользователей и выполняет приказы. По специальному протоколу к этому агенту может подключаться WSA. Аctive Directory отправляет информацию о подключенном пользователе на юзерский IP-адрес и на Web Appliences. Затем пользователь запрашивает доступ в Интернет через WSA, которая, в свою очередь, запрашивает данные о пользователе у AD-агента. Пользователю достаточно один раз подключиться и затем не нужно ничего вводить и ничего запрашивать. Терминальными серверами прозрачная аутентификация не поддерживается.

В отличие от WSA, относительно новый продукт ASA CX не является прокси-сервером. Он «не заточен» непосредственно под контроль web-трафика, хотя выполняет эту функцию, как одну из важных. Поэтому обеспечивает лишь базовый анализ web-потока. Базовый анализ подразумевает исследование сайта лишь на основе репутации. Также ASA CX можно подключить только в оффлайновом режиме.