Обнаружен бот, зомбирующий ПК на Windows, Mac и Linux

Специалисты «Лаборатории Касперского» обнаружили вредоносную программу, использующую персональные компьютеры на базе Windows, Mac и Linux для проведения DDoS-атак. Управление компьютерами-зомби злоумышленники осуществляют с помощью команд в чате в сети IRC, к которой приложение подключается втайне от пользователя.

«Лаборатория Касперского» обнаружило вредоносное Java-приложение, превращающее персональные компьютеры пользователей под управлением Windows, Mac и Linux в зомби, следующие командам злоумышленников. Об этом на сайте SecureList рассказал вирусный аналитик Антон Иванов.

«Основной функционал бота - проведение DDoS-атак с компьютеров зараженных пользователей. При его анализе нами была зафиксирована попытка проведения атаки на один из сервисов осуществления рассылок по электронной почте», - рассказал аналитик.

В ЛК приложению присвоили имя HEUR:Backdoor.Java.Agent.a.

«При запуске бот копирует себя в домашнюю директорию пользователя и прописывается в автозагрузку. В зависимости от платформы, выбирается следующий способ добавления в автозагрузку: в Windows – через системный реестр, в OS X – используется стандартный сервис launchd, в Linux - /etc/init.d/. После запуска и добавления в автозагрузку боту необходимо сообщить об этом своим владельцам. Для того чтобы идентифицировать каждого бота, на пользовательской машине генерируется уникальный идентификатор бота», - рассказал эксперт.

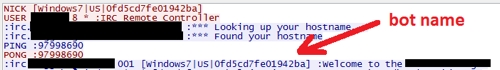

После запуска бот подключается к чат-сети IRC, появляясь в специализированном канале как пользователь с уникальным идентификатором. Для обработки команд от своих владельцев, которые находятся в этом же канале, используется открытый фреймворк PircBot (который в благих целях позволяет создавать чат-ботов).

Сеанс подключения к IRC-серверу

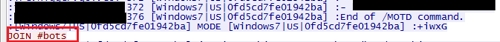

После того как все настроено и компьютер-зомби вышел в сеть IRC и присоединился к каналу, злоумышленники указывают ему в чате команды, которые включают адрес атакуемого, порт, тип и длительность атаки, а также сколько потоков для нее использовать.

Подключение к каналу

Аналитик добавил, что для того чтобы усложнить анализ и вредоносной программы и выявление ее предназначения, разработчики использовали обфускацию - то есть запутывание исходного кода программы.