Новая кибератака в Украине: что происходит и как обезопаситься

Команда реагирования на компьютерные чрезвычайные события Украины CERT-UA Государственной службы специальной связи и защиты информации Украины сообщает о начале новой волны кибератак на информационные ресурсы страны, передает InternetUA.

– Просим владельцев информационно-телекоммуникационных систем, других информационных ресурсов, в первую очередь транспортной инфраструктуры, а также рядовых интернет-пользователей соблюдать усиленные требования кибербезопасности, – сообщает CERT-UA.

Подлинно известно, что кибератаке подвергся «Киевский метрополитен».

Также в СМИ появилась информация, что атаке подвергся международный аэропорт в Одессе.

Эксперт по кибербезопасности Владимир Стиран сообщает о целевой атаке с использованием уязвимости в MS Word DDE (Dynamic Data Exchange). Для запуска вируса достаточно открыть вложенный в имейл файл с расширением .doc.

– Пораженные цели: государственные учреждения, порты, аэропорты, метрополитен и тому подобное. Судя по проявлениям, это не выглядит как кибер-криминальная активность. Версия о вирусе, который вышел из-под контроля, все еще правдоподобна,– пишет эксперт. – Но мое личное впечатление: происходит несколько операций одновременно. "Широкой публике" сливают что-то "традиционное", а на этом фоне всеобщей паники - атакуют транспортную систему.

Во избежание «судьбы жертвы» эксперт рекомендует придерживаться следующих жагов:

1. Не открывайте подозрительные вложения.

2. Отключите механизм DDEAUTO.

3. Установите исправление уязвимости KB3213630 CVE-2017-11826

4. В случае заражения - не платите вымогателям.

Вирусы, прогремевшие в мире: что делать

Александр Кардаков, глава компании Octava Capital, на своей странице в Facebook подтвердил факт новой кибератаки.

– Последние несколько часов к нам поступают сообщения об уже не единичных случаях заражения модифицированными вирусами-шифровальщиками Locky и Trickbot. Масштабная атака этих вирусов "прогремела" в США и остальном мире в августе - сентябре текущего года и сегодня докатилась в Украину, – сообщил Кардаков.

По словам главы Octava Capital, для заражения вирусами используется встроенная в приложения Microsoft Office функция Microsoft Dynamic Data Exchange (DDE), которая позволяет одним приложениям Office загружать данные из других приложений Office.

– Стоит отметить, что упомянутый функционал не является уязвимостью в полном смысле, потому ожидать каких-то обновлений или "заплаток" от Microsoft не стоит. При срабатывании функции DDE пользователю демонстрируются явные предупреждения, вот только не все их читают. Чаще всего на них не обращают никакого внимания и кликают "ОК" не глядя... – написал Алексанр Кардаков.

Он также опубликовал рекомендации для пользователей:

1. Удаляйте письма с вложениями от незнакомых и непроверенных адресов, не открывая их.

2. Если у вас MS Outlook и MS Exchange, не открывайте файлы непосредственно во приложениях MS Office, обязательно пользуйтесь средствами предварительного просмотра содержимого.

3. Внимательно читайте системные предупреждения и сообщения! При возникновении вопросов - сразу обращайтесь к специалистам.

Системному администратору рекомендуется выполнить как минимум следующее:

1. Настройте вашу почтовую систему на перемещение подозрительных вложений в карантин с последующим углубленным сканированием.

2. Запретите доступ в Интернет для процессов WScript.exe, CScript.exe, Powershell.exe

3. Запретите чтение/запись в каталогах %appdata% и %temp% для файлов *.JS*, *.VB*, *.WS*, *.EXE

– Безусловно, описанные рекомендации не дадют гарантий защиты, так как обеспечение кибербезопасности - комплексный и серьёзный вопрос. Однако, надеемся, они всё же смогут помочь многим из Вас избежать заражения, – написал Кардаков.

Что говорят в CERT-UA

По состоянию на 18-00, в CERT-UA опубликовали предварительный анализ распространения шифровальщика Locky через DDE-атаку.

По данным службы кибербезопасности Госспецсвязи, в сегодняшней атаке на некоторые объекты инфраструктуры Украины использовалась техника DDE, которая активировала выполнения вредоносного кода на компьютере пользователя.

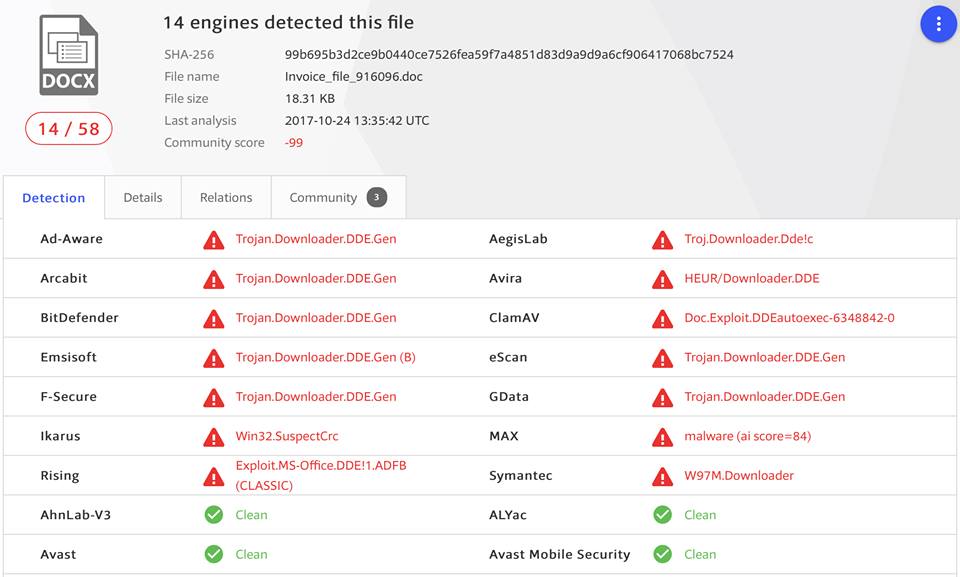

Команде CERT-UA был отправлен для анализа файл Invoice_file_916096.doc. Файл для дальнейшей эксплуатации использовал DDE-уязвимость. В результате активации пользователем ole-гиперссылки активировался powershell-скрипт. Данный скрипт подгружал на систему пользователя закодированные base64-алгоритмом данные.

Скрипт подгружал на систему с одной из доступных на момент активации url-адресов загрузчика под названием heropad64.exe. Файл heropad64.exe подгружал шифровальщика файлов Locky со следующего url:

hxxp: //webhotell.enivest.no/cuYT39.enc

Данные позже расшифровывались и собирались в MZ / PE файл.

Командно-контрольный центр шифровальщика:

hxxp: //gdiscoun.org

Индикаторы компрометации:

hxxp: //urcho.com/JHGGsdsw6

hxxp: //tatianadecastelbajac.fr/kjhgFG

hxxp: //video.rb-webdev.de/kjhgFG

hxxp: //themclarenfamily.com/kjhgFG

hxxp: //webhotell.enivest.no/cuYT39.enc

hxxp: //gdiscoun.org

- Необходимо заблокировать доступ к указанным ссылкам, – рекомендуют в CERT-UA.

А тем временем

Работники киберполиции проверяют случаи хакерской атаки и утверждают, что на данный момент они не являются массовыми. Об этом "Украинской правде" сообщил пресс-секретарь Национальной полиции Ярослав Тракало.

– На данный момент в киберполиции по поводу кибератаки не обратилось ни одно государственное учреждение. Сейчас мы фиксируем лишь единичные случаи киберинцедентов, - пояснил Тракало.