Киянам пояснили, як російська розвідка використовує фотографії в соцмережах для обстрілів

За допомогою сучасних технологій і спеціальних програм російська розвідка збирає і аналізує дані Telegram, TikTok, Facebook та Twitter.

ЗСУ, СБУ, влада різних міст просять не викладати у соціальні мережі фото техніки та наслідків руйнувань. Як показує досвід багато хто легковажить це попередження, мовляв, яке діло ворожій державі до скромного блогера.

Музикант та айтішник Олександр Куц, що називається розклав по поличках, чому не можна викладати конкретну інформацію про бойові дії та інформаційну гігієну.

У сучасному світі кожен допис у мережі, кожне фото має свій слід. І саме ці сліди, якщо їх зібрати до купи, можуть наводити на цілі гради та бомби російських окупантів.

«Після того, як російська ракета вдарила по ТЦ Retroville, в спільному чаті, де в основному музиканти, у нас виникла суперечка про те, на скільки ефективно використовувати дані соц мереж. Хотіли довести, що в будь-якому випадку не можна виставляти світлини, відео і тд. про військові дії, але не було залізних аргументів. Звернувся до друга, який розуміється на цій темі, він підказав де шукати», — повідомив «Вечірньому Києву» киянин Олександр Куц.

Його розповідь про те, як працює OSINT (Open Source INTelligence) розлетілася по різних групах столиці. І не тільки.

Далі публікуємо допис Олександра Куца.

Мені вистачило 15 хвилин почитати про технології, які там застосовуються, щоб зрозуміти тотальність звіздєца. Всю інфу по ураженням, точкам, переміщенням можна знайти за пару хвилин, якщо вони є у відкритому доступі. Ось приклад софту для схожих задач.

Про це вже писав журнал TIME, але також і в розрізі верифікації інформації та боротьби з фейками (багато з цих платформ часто використовуються саме для такого аналізу).

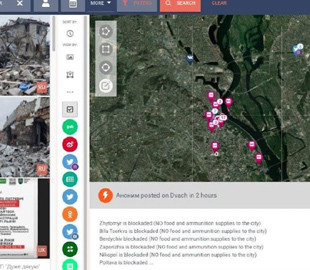

Дані по Україні є в системі Echosec. Наприклад оновлення статусів їжі та боєприпасів у різних містах, якщо про це писали на новинному сайті, чи у соц. мережах.

Echosec час від часу публікує про це.

В скрінах є приклад пошуку по поточній ситуації в Харкові на основі Twitter, VK та YouTube у визначеній локації з розстановкою міток звідки надійшла інформація.

При використанні софту Maltego вас можна проаналізувати і намалювати мапу взаємодій з формуів, соц мереж, друзів, телефонних номерів, місця проживання.

Приклад:

В 2017 ви написали в тві, що ви переїхали на вул. Верхній Вал, а в 2022, що бачили з вікна ракету — ви вже потрапили в базу.

Взагалі не факт, що ваші сторіз гляне z-людина і скине в Telegram-бот. Це буде автоматизований бот, який за секунду збере інфу з сотень акаунтів певної локації і передасть в OSINT-систему для фінального аналізу. Тексти проаналізуються по ключовим словам та попадуть у вибірку. В скрінах є приклад з 2014 року.

Висновок: краще взагалі нічого не писати конкретного про бойові дії, викладати актуальні фото/відео (уже наголошувалось, що багато журналістів публікують дані з відставанням на один день). В спільних чатах діліться такою інформацією, якщо чат закритий і в ньому немає підозрілих осіб, чи ботів. Підтримуйте інформаційну гігієну — «Базіка — знахідка для шпигуна.»

Сміливо кидайте цей пост тим, хто каже вам, що «русня не дивиться ваші тіктоки». Ще й як дивиться. Швидкий ресьорч на тему OPEN SOURCE INTELLIGENCE не залишить у вас сумнівів.

P.S. Якщо дуууже хочеться заглибитись у тему, то у відкритому доступі є посібник НАТО по розвідці на основі відкритих джерел.