Извлечение криптоключа прикосновением к ноутбуку

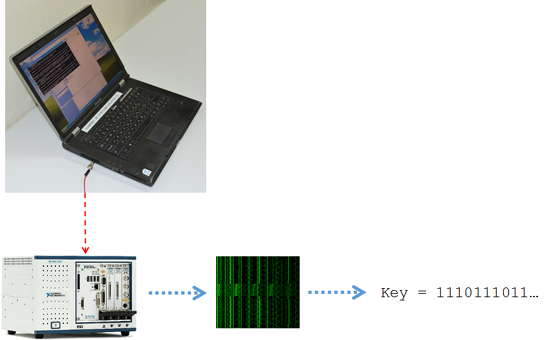

Группа исследователей из Тель-Авивского университета продемонстрировала успешную side channel атаку на популярные криптографические приложения RSA и ElGamal, используя физический доступ к ноутбуку. Авторам исследования (PDF) удалось извлечь из оперативной памяти 4096-битный ключ RSA и 3072-битный ключ ElGamal путём измерения электрического потенциала на корпусе ноутбука во время расшифровки специально подготовленных шифротекстов.

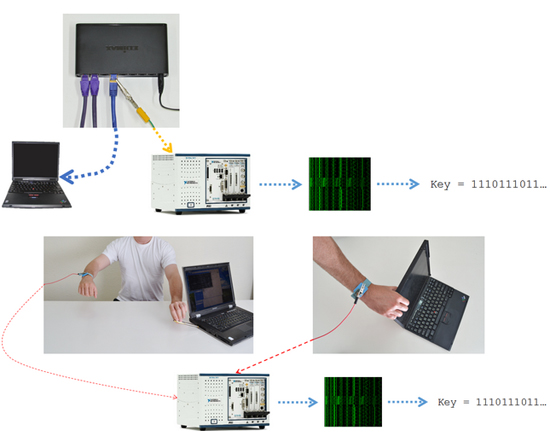

Атака по стороннему каналу возможна благодаря тому, что на многих ноутбуках электрический потенциал на корпусе изменяется по мере изменения нагрузки на центральный процессор. Потенциал можно измерять прикосновением руки к металлическому фрагменту корпуса или на другом конце кабеля Ethernet, VGA или USB.

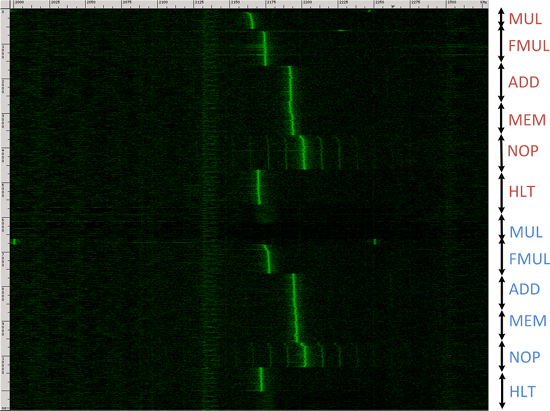

Полученную спектрограмму затем обрабатывают на компьютере. Как показано на скриншоте, каждая «длительная» операция ЦПУ имеет уникальную спектральную сигнатуру.

В результате, исследователям удалось успешно извлечь ключи из различных программ, в том числе GnuPG. Несмотря на наличие разнообразных шумов, для извлечения ключей достаточно нескольких секунд измерения сигнала в диапазоне около 2 МГц или несколько часов измерений в диапазоне до 40 кГц.

Авторы научной работы заблаговременно сообщили о своих результатах разработчикам GnuPG, и те внесли необходимые изменения в последние версии программы (1.4.16 и libgcrypt 1.6.0), чтобы предотвратить утечку информации через изменение электрического потенциала.