Информационный "стриптиз" государственных сайтов продолжается

Флешмоб Украинского киберальянса #fuckresponsibledisclousure, начатый около года назад, несмотря официальное окончание, похоже, заканчиваться и не собирается. Причина тому – наплевательское отношение органов власти к собственной кибербезопасности.

На прошлой неделе мы рассказывали об обнаруженных уязвимостях 5 ресурсов органов власти (если прямой доступ без пароля к административной панели вообще можно считать уязвимостью, а не халатностью), однако поток дыр, судя по всему, неиссякаем: в пятницу, 26 октября, спикер Украинского киберальянса, известный в сети под ником Sean Townsend, опубликовал информацию об уязвимостях ещё 5 государственных ресурсов.

Напомним, украинские хактивисты в рамках флешмоба #fuckresponsibledisclousure уже почти год выявляют и публикуют в открытом доступе сведения об уязвимостях украинских государственных Интернет-ресурсов. Публичная огласка уязвимостей, считают участники флешмоба, позволяет чаще добиваться желаемого результата: государственные органы реагируют на подобную информацию намного оперативней, устраняя бреши и проблемы на своих ресурсах.

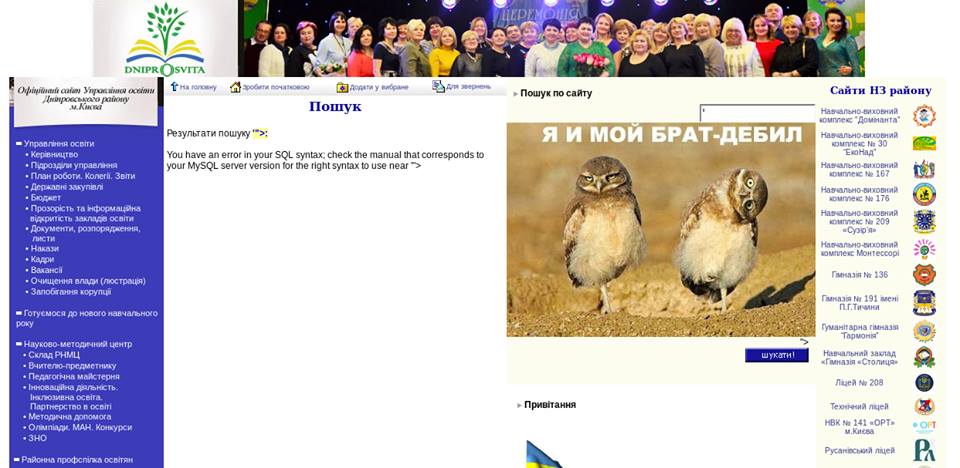

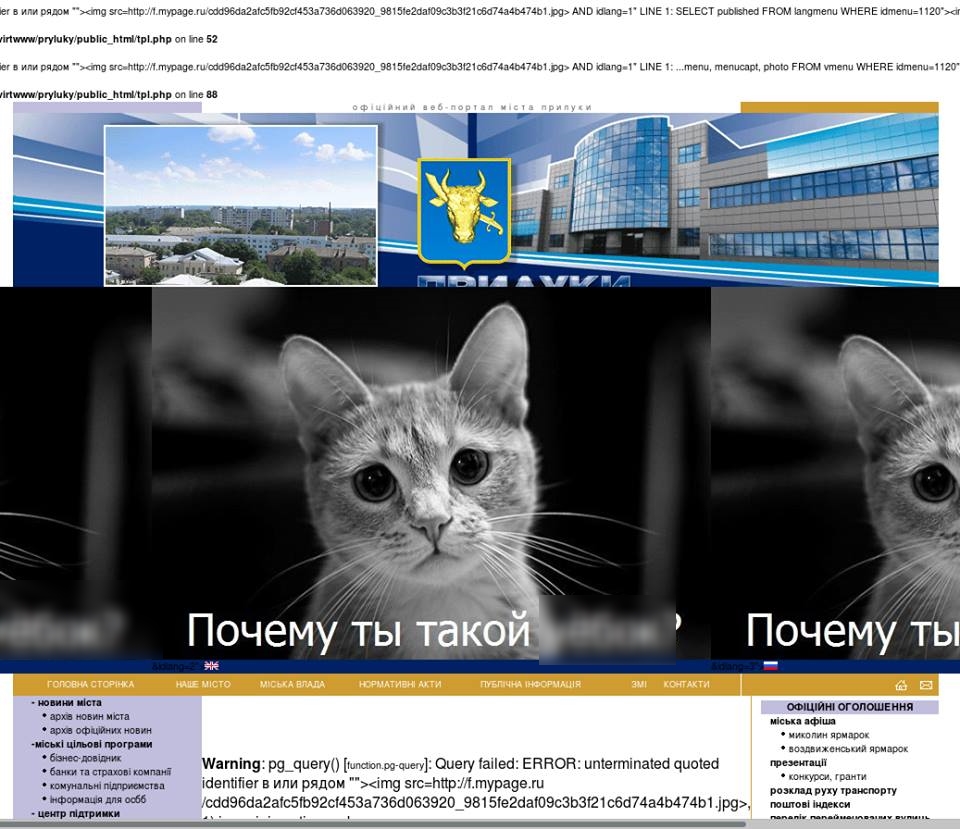

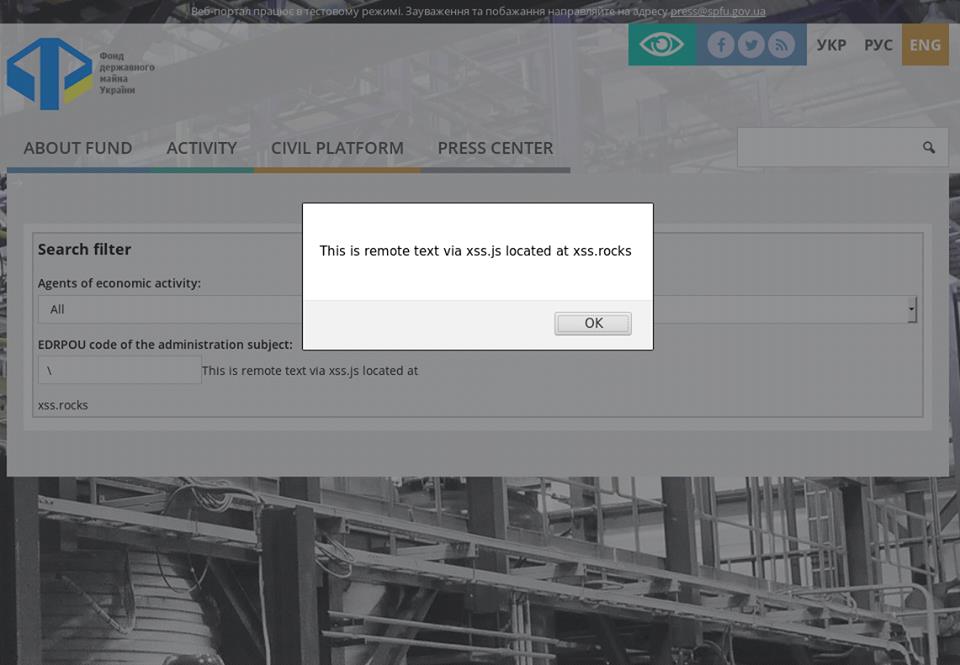

Согласно опубликованной информации, на пяти государственных информационных ресурсах обнаружены XSS- и SQl-уязвимости. В список «жертв» флешмоба на этот раз попали сайты «Киевпастранса», Национальной академии государственного управления при Президенте Украины, Фонда государственного имущества (дважды), Прилуцкого городского совета и Управления образования Днепровской районной в Киеве государственной администрации.

На момент написания материала, вечером воскресенья, спустя 48 часов после сообщения об уязвимостях, брешь на сайте «Киевпастранса» уже закрыта, на сайте Фонда государственного имущества всё ещё остаются «дыры», а ресурс Национальной академии государственного управления при Президенте Украины вовсе оказался недоступным.

В комментарии нашему изданию Sean Townsend отмечает: злоумышленники могут использовать эти уязвимости самыми разными способами.

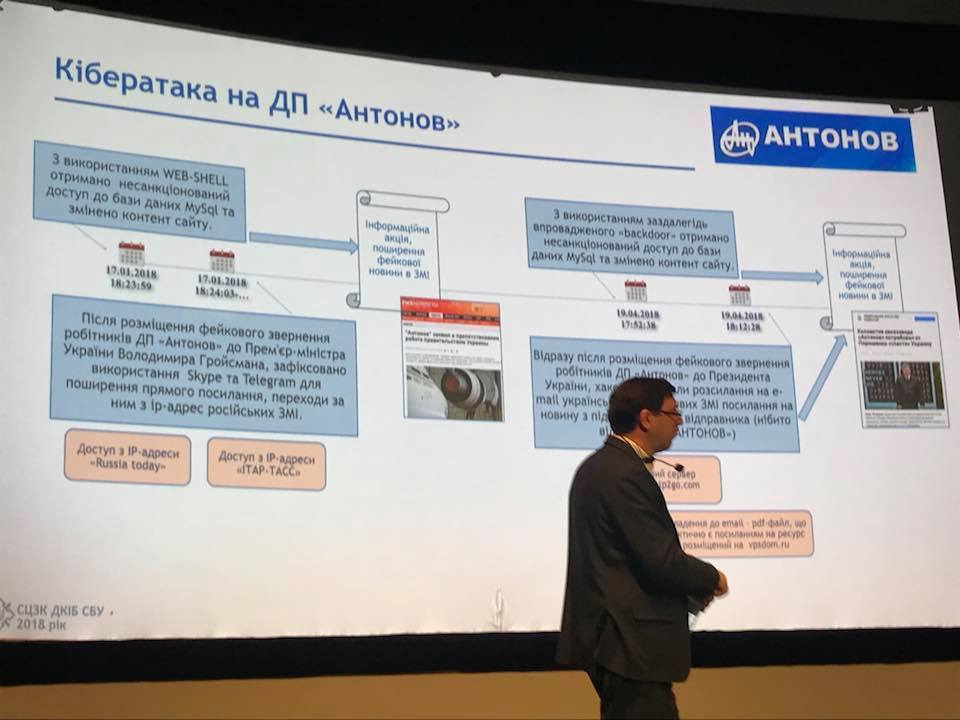

– Обнаруженные уязвимости на сайтах госструктур свидетельствуют о том, что любой профессиональный хакер пройдёт через всю государственную и критическую инфраструктуру, как нож сквозь масло. Зачастую речь идёт даже не об уязвимостях, а о мисконфигурации. Вплоть до того, что пароли администраторов лежат в открытом доступе, или важная информация лежит онлайн, – говорит спикер УКА. – К примеру, Максим Литвинов из ситуационного киберцентра СБУ на конференции по безопасности UISGCON14 рассказывал о взломе сайта ГП "Антонов" (см. слайд ниже – Ред.), если мы посмотрим на слайд внимательно, то увидим, что сайт был взломан через уязвимость типа SQLi (мы часто находили подобные же), и даже вмешательство СБУ не помогло выявить уязвимость и привести сайт в порядок, чем немедленно воспользовались (предположительно российские хакеры). Через три месяца сайт взломали повторно. В данный момент он выключен. Такая же история была с сайтом Донецкой ОВЦА: даже после того как ДП "УСС" перенастроили полностью всю сеть, уязвимость осталась на месте. И дело не в сайте как таковом, а в том, что с веб-сервера, как правило, доступна внутренняя сеть организации, что само по себе является грубой ошибкой.

Акция #fuckresponsibledisclousure стартовала почти год назад. Спикер УКА говорит, что подсчета количества обнаруженных уязвимостей за это время не вели.

– Не вижу смысла подсчитывать, я был бы доволен, если бы хотя бы в одном случае из нескольких сотен (включая центральные органы власти) увидел бы адекватную реакцию на инцидент безопасности, – говорит Sean Townsend. – Акция закончена, у различных участников была разная мотивация. Дмитрий Орлов хотел, чтобы особо злостные разгильдяи были наказаны, я хотел проверить определённые политические тезисы (которые касаются законодательных, и не только, инициатив в области кибер- и национальной безопасности), я лично не вижу смысла продолжать флешмоб, хотя акция открытая, и все желающие могут присоединиться.

За время с начала акции, отмечает спикер УКА, в отношении государства к безопасности собственных Интернет-ресурсов существенно ничего не поменялось:

– Появилась первая программа баг-баунти в госсекторе (этим занимается BRDO), многочисленным центрам удаётся выявлять какие-то уязвимости, а иногда реальные атаки, но качественно не изменилось ничего. По-прежнему, в случае как "учебной", так и реальной атаки, нет людей, которые способны исправлять ошибки и общаться с публикой. Единственное, что стало полностью очевидным – полная неготовность Украины к кибератакам. Никакой кибербезопасности в Украине нет, и с существующим порядком вещей не будет. Те же выводы разделяют и другие эксперты в области информационной безопасности.