Эксперты: хакеры проводят «разведку боем» от имени НАПК

13 марта была осуществлена массовая рассылка вредоносных документов (MS Word Document), «вооруженных» макросом. Атака была направлена на украинские органы государственной власти и финансовые учреждения.

Об этом говорится в сообщении частной CERT-компании CyS-Centrum, передает InternetUA.

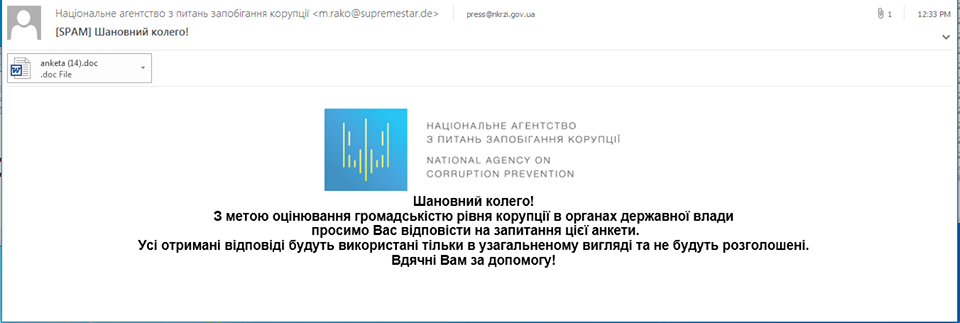

В качестве приманки использовалось письмо от имени Национального агентства по вопросам предотвращения коррупции.

Что произошло

Как сообщается, при организации рассылки злоумышленники отдельно озадачились обеспечением уникальности каждого вредоносного вложения и email-адреса отправителя.

– В качестве приманки использована "тема" "Національного агенства з питань запобігання корупції". Примечательно, что в заголовке письма "Reply to" указан email-адрес «bogdan_shapka@nazkgov[.]club», который уже фигурировал 25 октября 2017 года в подобной массовой рассылке, когда на атакуемые объекты загружалась вредоносная программа Ursnif (сходство наблюдается также в свойствах использованного SSL-сертификата), – говорится в сообщении компании.

В случае активации содержимого (запуска макроса) на атакуемом ПК будет выполнена команда powershell, которая повлечет за собой цепочку связанных событий, в конечном счете ведущую к заражению ПК вредоносной программой.

Для коммуникации с сервером управления используется HTTPS-соединение (с самоподписанным (от 12.03.2019) сертификатом). Основную логику работы первой фазы заражения выполняют powershell и MSIL байт-код (оригинальное имя: "tools.dll"; дата компиляции: 2019-03-12 06:16:05; класс "R3Rq4b8"). Изначально обеспечивается сбор информации об атакуемом объекте (systeminfo, ipconfig, netstat и др., а также снимок экрана). Вторая фаза предполагает загрузку на ПК другого EXE/DLL файла (на момент исследования не установлен).

Разведка боем?

В CyS-Centrum пока удерживаются от комментариев об атрибуции этой атаки к какой-либо угрозе.

– Несмотря на то, что аналогичные рассылки даже в 2019 году имели место в отношении и других стран, эта кампания может быть разведкой, проведенной боем, – отмечают эксперты.

В пользу данного утверждения говорят география распространения вредоносных документов (Украина), направленность атаки на государственные учреждения, то, что примененные скрипты обеспечивают сбор достаточно большого количества информации об объекте атаки и тот факт, что пока не удалось установить вредоносную программу, которая должна быть загружена с сервера (вместо этого на ПК загружался файл с нулевым размером), это может объясняться либо избирательностью в выборе жертв, либо имитацией загрузки, что весьма характерно для этапа предварительной разведки целей.

Также эксперты отмечают, что злоумышленники, возможно, заинтересованы в атаках на организации среднего и большого размера. В пользу этого предположения говорит тот факт, что одна из выполняемых проверок определяет принадлежность атакованного компьютера к домену (как правило, применяется в корпоративных сетях).

Как уберечься

Применительно к конкретному инциденту, эксперты рекомендуют:

- Ограничить возможность запуска документов с макросами.

- Предотвратить возможность запуска powershell.exe из-под WINWORD.EXE (в данном случае powershell даже не был переименован).

- Обращать внимание на необходимость мониторинга (например, с помощью штатных средств журналирования ОС и/или sysmon) фактов запуска легитимных утилит (процессов), используемых на этапе разведки объекта атаки.

- Обеспечить мониторинг сетевых подключений, осуществляемых с помощью самоподписанных сертификатов.

- В случае выявления фактов коммуникации с упомянутым IP-адресом осуществить исследование инцидента.

Отметим, что это уже не первый случай, когда письма с вредоносом рассылаются от имени НАПК. Ранее мы уже писали о таких фактах в марте 2018 года и октябре 2017-го.